Es ist wohlbekannt, dass ATP-Akteure wichtige Ereignisse gern ausnutzen, um zielgerichtete Angriffe durchzuführen. Ebenso berüchtigt sind Attacken gegen tibetische NGOs. Aus diesem Grund sind wir davon ausgegangen, dass im Vorfeld des G20 Gipfels, der am vergangenen Wochenende in Brisbane, Australien, abgehalten wurde, einige zielgerichtete Bedrohungen zu sehen sein würden, die dieses Thema zum Anlass nehmen, um tibetische NGOs anzugreifen. Das Win32/Farfli-Sample (alias Gh0st-RAT) hat diese Vermutung bestätigt.

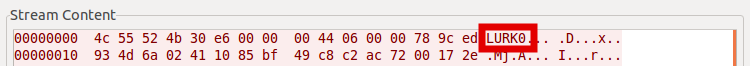

Beim Gh0st-RAT handelt es sich um ein Remote-Access-Tool von der Stange, das zuvor schon von anderen Kriminellen für zielgerichtete und Crimeware-ähnliche Angriffe genutzt wurde. Die untersuchten Samples wurden nur bei wenigen unserer Nutzer entdeckt: es gab lediglich zwei Treffer in China. Eine schnelle dynamische Analyse hat ergeben, dass nicht mehr „Gh0st“ das Zauberwort ist, das dieses Sample für die Netzwerkkommunikation nutzt, sondern „LURK0“. „Gh0st“ wurde in der Vergangenheit bereits häufiger bei Angriffen gegen tibetische Gruppen genutzt.

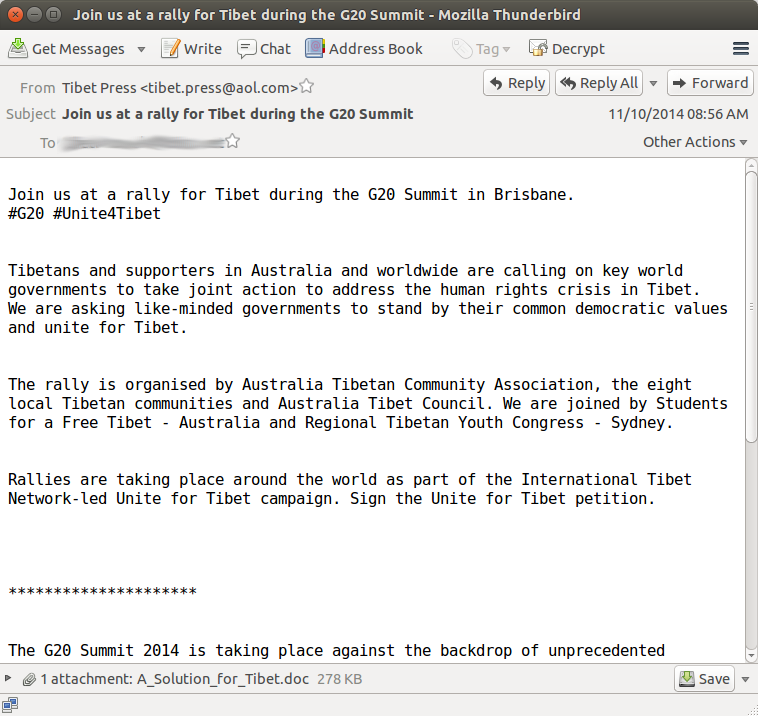

Im Zuge einer tieferen Untersuchung waren wir in der Lage, eine E-Mail wiederherzustellen, die diese Bedrohung über VirusTotal verbreitete.

Hierbei handelt es sich um eine klassische Spear-Phishing-Mail, in der die Angreifer für eine vermeintlich vom Australischen Tibet-Rat organisierte Rallye werben, die auf die Menschenrechtskrise in Tibet aufmerksam machen soll. Der Text der E-Mail wurde sogar der Webseite des Rats entnommen. Mit diesem Köder sollen die Nutzer dazu verleitet werden, den infizierten Anhang zu öffnen.

Wie wir in unserer Analyse feststellen konnten, nutzt das Word-Dokument mit dem Titel „A_Solution_for_Tibet.doc” die Schachstelle CVE-2012-0158 aus. Hierbei handelt es sich um ein ziemlich altes Exploit, das Kriminelle nach wie vor gern verwenden, um Systeme weltweit zu kompromittieren. Nachdem das Dokument geöffnet wird, wird der Versuch gestartet, das Gh0st-RAT im folgenden Ordner zu installieren (auf Microsoft Windows XP-Systemen): C:\Dokumente und Einstellungen\Administrator\Anwendungsdaten\Micbt.

Nach erfolgreicher Installation verbindet sich das RAT mit den folgenden beiden Domains:

- mailindia.imbss.in

- godson355.vicp.cc

Interessanterweise wurde die zweite Domain schon bei vorherigen zielgerichteten Angriffen genutzt.

Wir haben zwar keine ausreichenden Informationen, um eine endgültige Zuordnung vornehmen zu können, doch die einzelnen Fakten deuten stark darauf hin, dass es sich um einen zielgerichteten Angriff handelt. Weil derartige Attacken mittlerweile ziemlich gängig sind, ist es wichtig, ein paar einfache Regeln zu befolgen: Man sollte niemals E-Mail-Anhänge öffnen, die von einem unbekanntem Sender stammen. Zudem sollte man die auf dem Computer installierte Software immer auf dem aktuellen Stand halten. NGO-Mitglieder mit einer politischen Agenda sind ein beliebtes Ziel solcher Angriffe und werden es vermutlich auch in Zukunft bleiben. Deshalb sollten vor allem diese kritisch sein und E-Mails, die sich auf ein aktuelles Thema oder ein bevorstehendes Großereignis beziehen, mit besonders viel Vorsicht genießen.

Indikatoren für ein infiziertes System (IOCs)

- Sender: Tibet Press <tibet.press@aol.com>

- Betreff: Join us at a rally for Tibet during the G20 Summit

Word-Dokument

- Name: A_Solution_for_Tibet.doc

- SHA1: b16900da71052b4acf4afb8b1b230d500c99460a

Win32/Farfli

- Auf Microsoft Windows XP-Systemen abgelegt in C:\Dokumente und Einstellungen\Administrator\Anwendungsdaten\Micbt

- Dateiname: RasTls.exe

- SHA1: 4ead7c11f81b101555b27a14e00ecdf7baa7d42f

- Domains, die kontaktiert werden:

- mailindia.imbss.in

- godson355.vicp.cc