A equipe de pesquisa da ESET identificou uma campanha em andamento que atribuímos ao grupo APT StrongPity. Ativa desde novembro de 2021, a campanha vem distribuindo um aplicativo malicioso através de um site que se faz passar pelo Shagle, um serviço de vídeo chat que disponibiliza comunicações criptografadas entre desconhecidos. Ao contrário do site legítimo do Shagle, cujo serviço é baseado na web e que não oferece um aplicativo oficial para dispositivos mobile a fim de acessar seus serviços, o site falso fornece apenas um aplicativo Android para download e não conta com a versão do serviço para web.

Aspectos principais:

- Apenas uma campanha direcionada aos usuários do Android foi atribuída anteriormente ao grupo StrongPity;

- Esta é a primeira vez que os módulos descritos e sua funcionalidade são documentados publicamente;

- Para distribuir o aplicativo falso com funcionalidades de backdoor, o grupo StrongPity utiliza um site que se faz passar pela página oficial do serviço Shagle;

- O aplicativo baixado através do site falso é uma versão modificada do app Telegram de código aberto, reembalado com o código do backdoor do grupo APT StrongPity;

- Atribuímos esta ameaça ao grupo APT StrongPity com base nas semelhanças no código com o backdoor utilizado na campanha anterior e no fato de que o aplicativo está assinado com um certificado anteriormente utilizado pelo StrongPity;

- O backdoor do StrongPity é modular e tem várias funções de espionagem. Todos os módulos binários necessários são criptografados através de AES e são baixados do servidor C&C do grupo.

O aplicativo malicioso é, na verdade, uma versão totalmente funcional, mas com a versão trojanizada do aplicativo legítimo Telegram. No entanto, ela se apresenta como o aplicativo mobile do Shagle, que não existe. Ao longo deste post, nos referiremos a este aplicativo como o app Shagle falso, o aplicativo trojanizado do Telegram ou o backdoor do StrongPity. Os produtos ESET detectam esta ameaça como Android/StrongPity.A.

Este backdoor do StrongPity tem várias funções de espionagem: seus 11 módulos ativados dinamicamente permitem gravar chamadas telefônicas, coletar mensagens SMS, acessar a lista de registro de ligações, lista de contatos e muito mais. Estes módulos estão sendo documentados pela primeira vez neste artigo. Se a vítima habilitar os serviços de acessibilidade do aplicativo malicioso, um dos módulos também terá acesso às notificações recebidas e será capaz de exfiltrar a comunicação de 17 aplicativos, incluindo Viber, Skype, Gmail, Messenger e Tinder.

É provável que a campanha tenha um alvo muito específico e limitado, já que a telemetria da ESET ainda não identificou nenhuma vítima. Durante nossa pesquisa, a versão analisada do malware disponível no site falso não estava mais ativa. Portanto, não foi possível instalá-lo com sucesso e ativar sua funcionalidade de backdoor porque o StrongPity não obteve sua própria ID do API para o aplicativo trojanizado do Telegram. Mas isso pode mudar a qualquer momento, caso o atacante decida atualizar o aplicativo malicioso.

Descrição geral

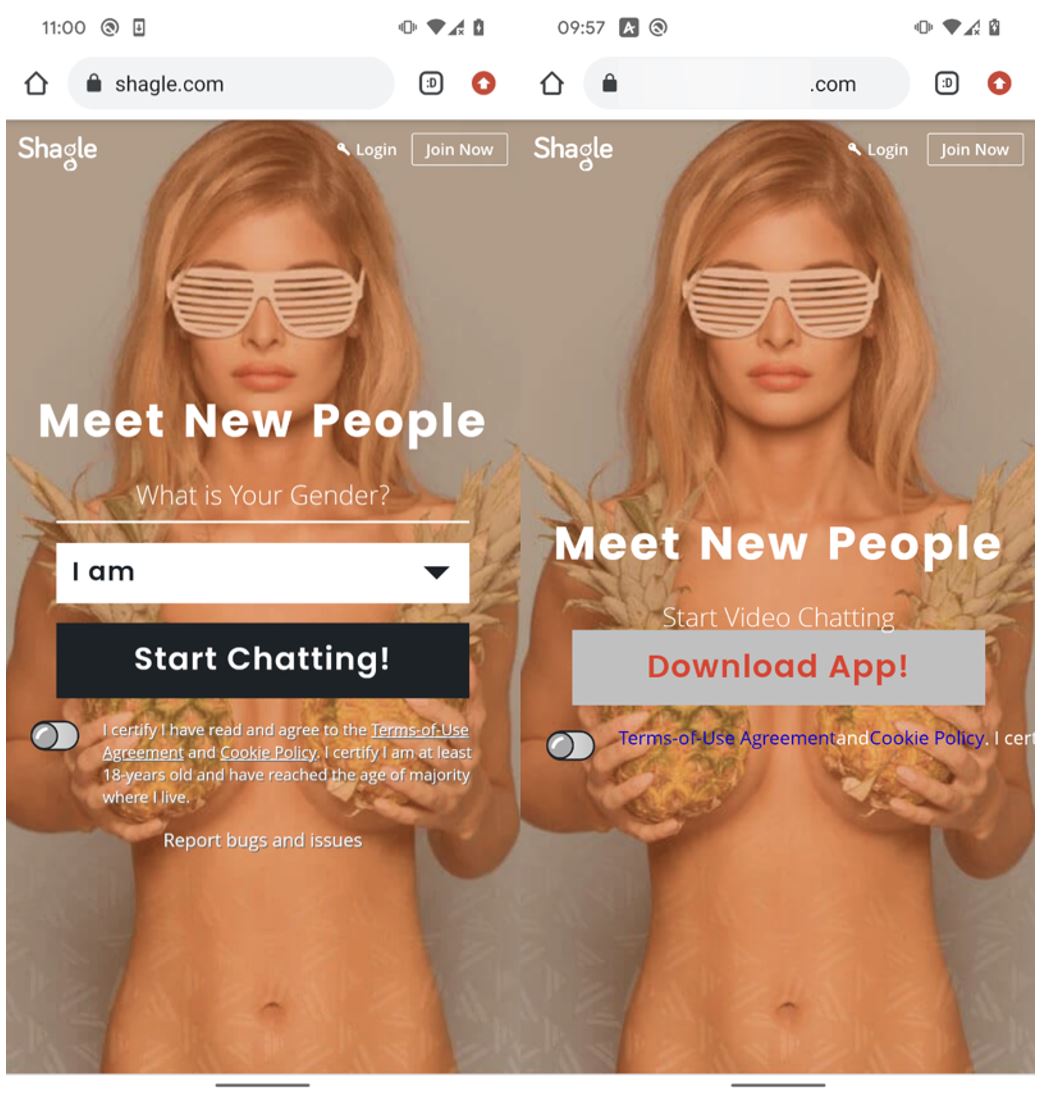

Esta campanha do grupo StrongPity se baseia em um backdoor para Android que é implantado a partir de um domínio que contém a palavra "dutch". Este site se faz passar pelo serviço legítimo chamado Shagle (shagle.com). A Figura 1 mostra as páginas iniciais de ambos os sites. O aplicativo malicioso é fornecido diretamente do site falso e nunca esteve disponível na loja do Google Play. Trata-se de uma versão trojanizada do aplicativo legítimo Telegram, apresentado como se fosse o aplicativo Shagle, embora atualmente não exista um aplicativo Shagle oficial para Android.

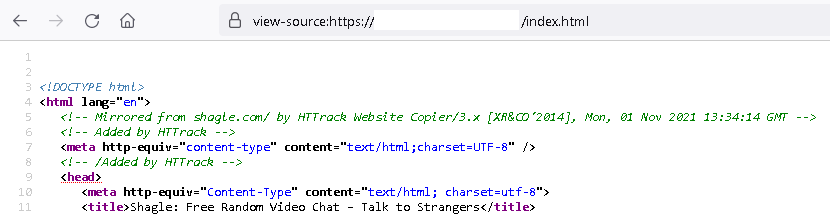

Como você pode ver na Figura 2, o código HTML do site falso inclui provas de que ele foi copiado da página legítima shagle.com no dia 1 de novembro de 2021, utilizando a ferramenta automatizada HTTrack. O domínio malicioso foi registrado no mesmo dia, portanto, o site falso e ao app Shagle falso podem ter estado disponíveis para download desde aquela data.

Vitimologia

No dia 18 de julho de 2022, uma de nossas regras YARA no VirusTotal foi acionada quando uma aplicativo malicioso e um link para um site que se fazia passar pelo shagle.com foram carregados. Ao mesmo tempo, fomos notificados no Twitter sobre essa amostra, embora ela tenha sido atribuída erroneamente ao grupo Bahamut. Os dados de telemetria da ESET ainda não identificaram nenhuma vítima, o que nos faz pensar que a campanha tenha tido um alvo limitado.

Atribuição

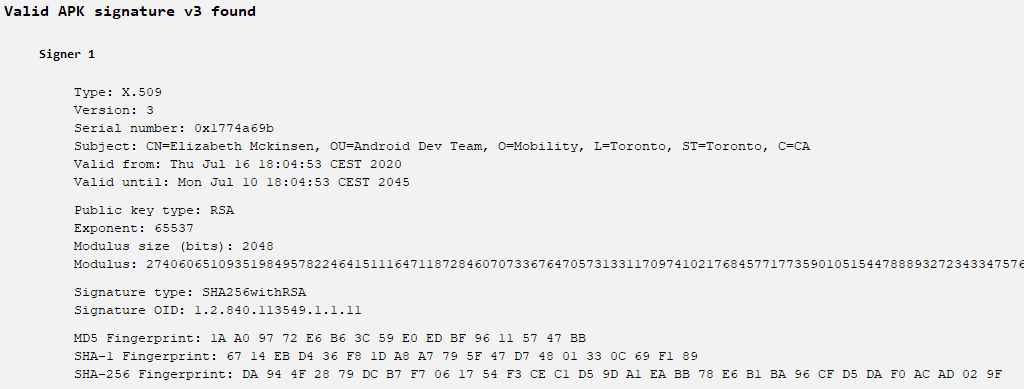

O APK distribuído pelo site que se faz passar pelo Shagle é assinado com o mesmo certificado de assinatura de código (ver Figura 3) usado pelo aplicativo trojanizado do governo sírio que foi descoberto em 2021 pela Trend Micro, que também foi atribuída ao grupo StrongPity.

Figura 3. Este certificado assinou o aplicativo Shagle falso e o app e-gov trojanizado do governo sírio.

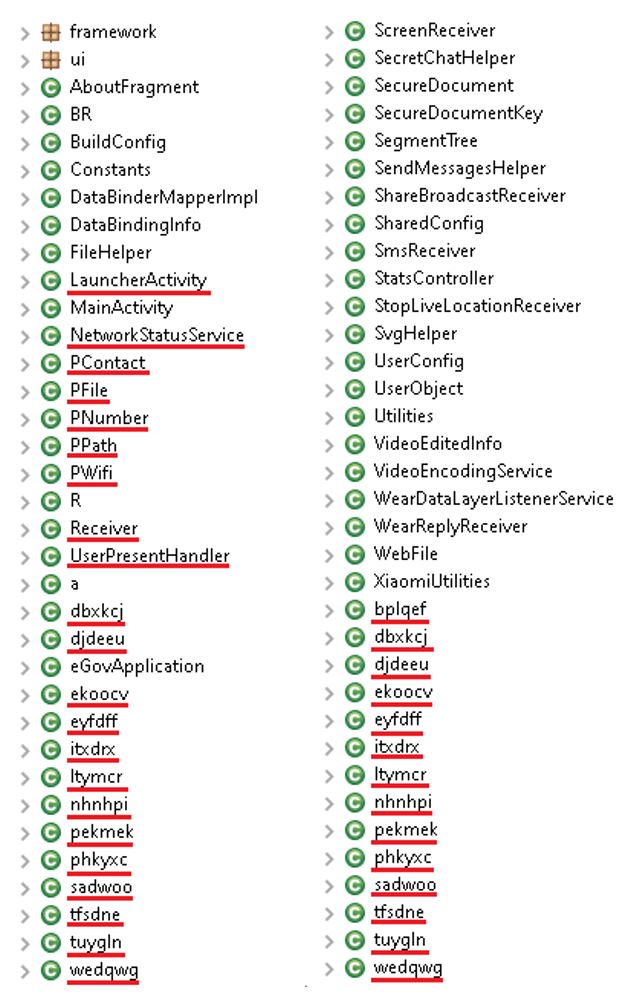

O código malicioso no aplicativo Shagle falso foi observado na campanha anterior do StrongPity direcionada para dispositivos mobile e implementa um backdoor simples, mas funcional. Vimos este código ser utilizado somente em campanhas direcionadas pelo grupo StrongPity. Na Figura 4, você pode ver algumas das classes maliciosas acrescentadas com muitos dos nomes ofuscados, embora sejam os mesmos no código de ambas as campanhas.

Figura 4 - Comparação dos nomes de classe do app trojanizado do governo sírio (esquerda) e do app trojanizado do Telegram (direita).

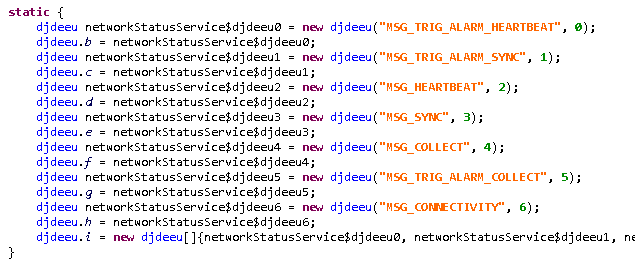

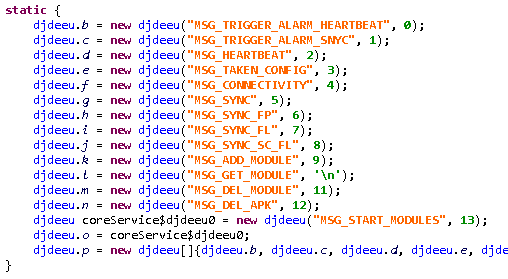

Comparando o código do backdoor utilizado nesta campanha com o do app trojanizado do governo sírio (SHA-1: 5A5910C2C9180382FCF7A939E9909044F0E8918B), descobrimos que o mais novo tem mais funcionalidades, mas utiliza o mesmo código para fornecer funções semelhantes. Na Figura 5 e Figura 6 você pode comparar o código responsável pelo envio de mensagens entre os componentes de ambas as amostras. Estas mensagens são responsáveis por desencadear o comportamento malicioso de ambos os backdoors. Portanto, acreditamos firmemente que o app Shagle falso está ligado ao grupo StrongPity.

Figura 5. Despachador de mensagens responsável por acionar a funcionalidade maliciosa no app trojanizado do governo sírio.

Figura 6. Despachador de mensagens responsável por acionar a funcionalidade maliciosa no app Shagle falso.

Como mencionamos na seção Visão Geral deste post, o app Shagle falso foi hospedado no site que se fazia passar pela página oficial do Shagle, onde as vítimas tinha que escolher baixar e instalar o aplicativo. Não havia subterfúgios para sugerir que o aplicativo estava disponível no Google Play e não sabemos como vítimas potenciais foram atraídas.

Caso queira saber todos os detalhes técnicos desta campanha, confira a versão em inglês deste artigo. Lá você encontrará informações detalhadas sobre o conjunto de ferramentas utilizadas pelo grupo, as capacidades do backdoor e os Indicadores de Comprometimento.