O que é o NanoCore?

O NanoCore é um malware pertencente à família dos RATs (Remote Access Trojan), ativo desde 2013, que conta com diferentes características que permitem que um atacante realize diversas ações criminosas na máquina da vítima, principalmente espionagem e roubo de informações. De acordo com um relatório publicado pela National Cybersecurity Agency (CISA) dos Estados Unidos, o NanoCore é uma das variantes de malware que registrou o maior número de atividades em 2021.

Escrito com o framework Microsoft .NET, o NanoCore costumava ser negociado em fóruns clandestinos por apenas US$ 25. As principais características deste malware são sua capacidade de roubar arquivos da máquina da vítima, gravar toques de teclas, roubar dados de acesso, gravar áudio e vídeo, entre outras.

Apesar da ampla oferta de códigos maliciosos que são negociados em fóruns clandestinos, o NanoCore continua sendo um malware bastante ativo. Isto se deve em parte a seu baixo custo, às capacidades que oferece, bem como à circulação de versões crackeadas, o que permitiu que cibercriminosos com pouco ou nenhum conhecimento de desenvolvimento de códigos maliciosos tivessem acesso ao malware para realizar atividades criminosas.

Sobre o criador do NanoCore

Em fevereiro de 2017, o criador do NanoCore, Taylor Huddleston, foi preso pelo FBI sob acusações de cumplicidade na intrusão de computadores. Tendo se declarado culpado, Huddleston foi condenado em 2018 a cumprir uma pena de 33 meses de prisão por criar e distribuir o NanoCore em fóruns clandestinos.

Huddleston também foi o criador de um programa de licenciamento do software Net Seal, que foi utilizado por cibercriminosos para licenciar e proteger seus próprios códigos maliciosos contra cópias falsas.

Como o NanoCore é geralmente distribuído

O NanoCore é normalmente distribuído através de e-mails de phishing. A ameaça é geralmente escondida como um anexo ou uma URL que faz com que a vítima realize o download deste malware.

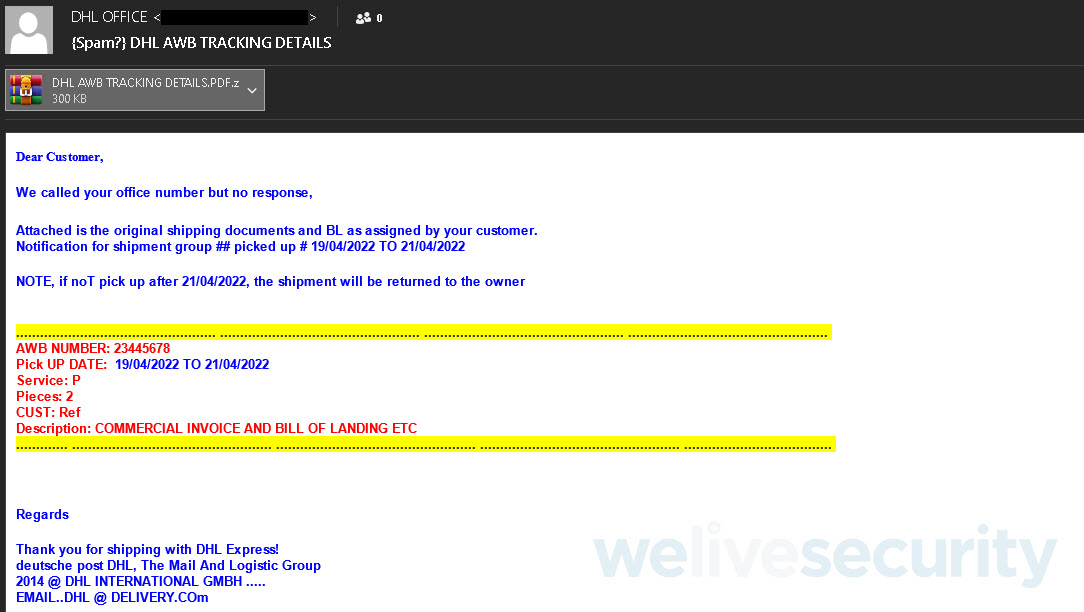

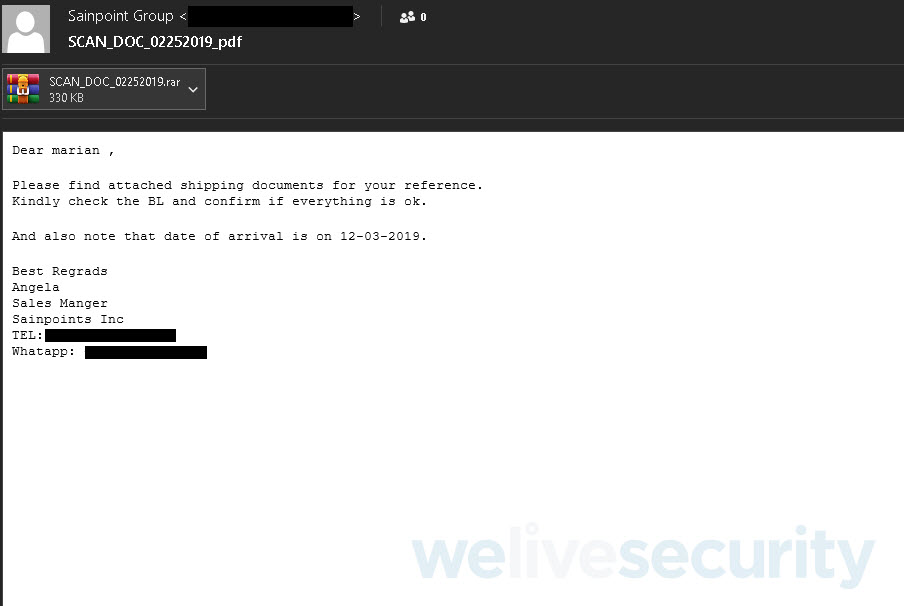

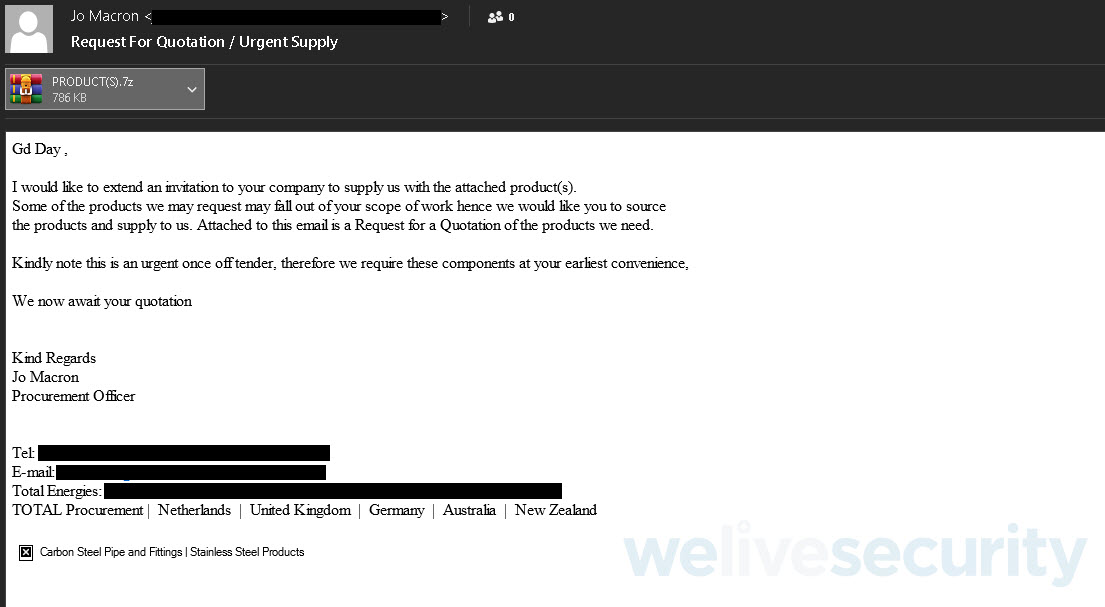

Para aumentar a probabilidade de que uma vítima abra e execute o conteúdo de um desses e-mails, os cibercriminosos usam diversas assuntos – alguns deles estão relacionadas a falsos boletos de pedidos de compra, falsos pedidos de cotações, entre outros. Em alguns casos, os atacantes se fazem passar por empresas legítimas de logística ou de entrega de encomendas, inclusive utilizando imagens dessas empresas nos e-mails.

As seguintes capturas de tela mostram diferentes exemplos desses e-mails.

Características do NanoCore

O NanoCore é um malware modular desenvolvido com o framework Microsoft .NET que afeta o sistema operacional Windows.

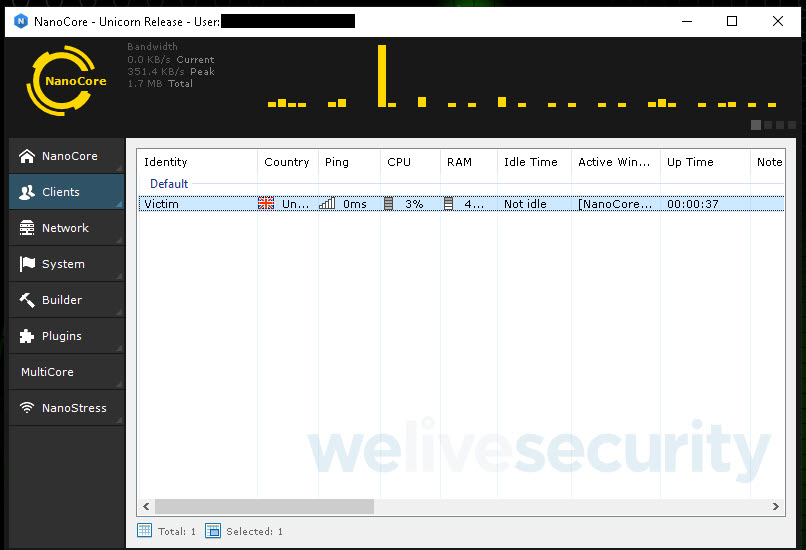

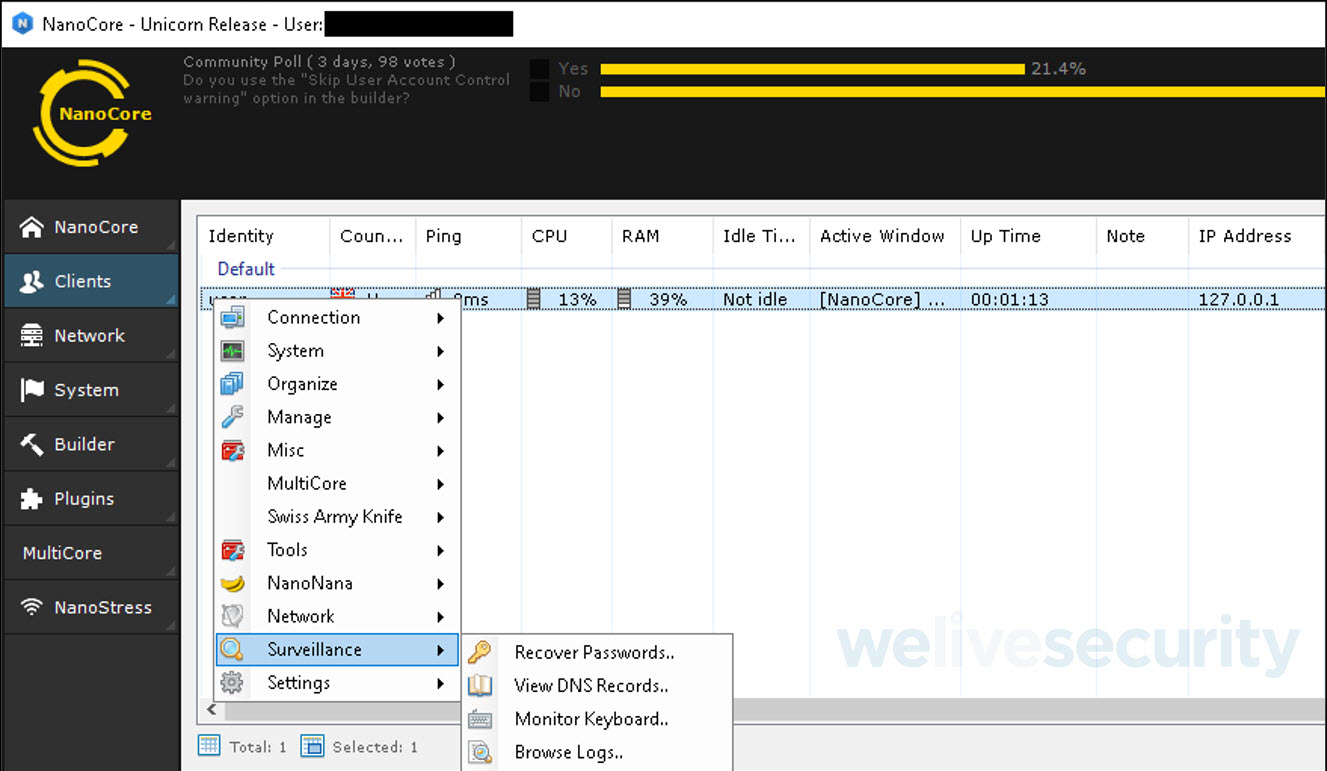

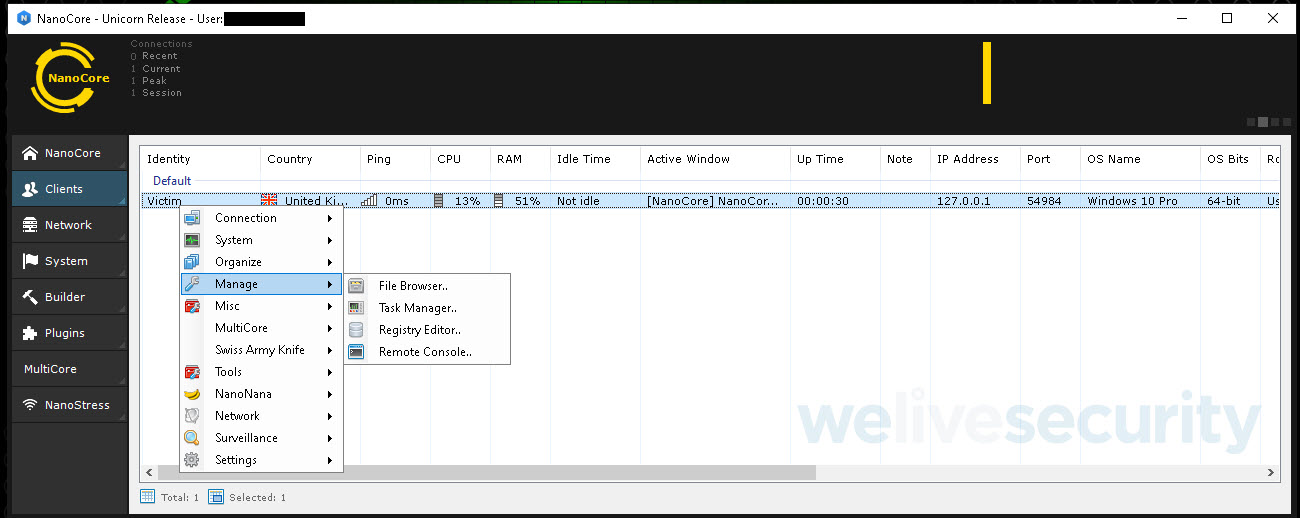

A ameaça é administrada a partir de um painel de controle sobre o qual os cibercriminosos podem realizar remotamente algumas das seguintes ações maliciosas:

- Monitorar a atividade das vítimas;

- Configurar o servidor controlado pelos cibercriminosos;

- Configurar e gerar um novo payload do NanoCore que pode ser ofuscado com a ferramenta Eazfuscator.NET.

Imagem 5. Painel de controle do NanoCore onde é possível visualizar algumas das ações que podem ser realizadas contra uma vítima.

Imagem 6. Painel de controle do NanoCore no qual é possível visualizar as diferentes ações que podem ser realizadas contra uma vítima.

Quando uma vítima é infectada pelo NanoCore, o código malicioso envia informações básicas da máquina comprometida para o servidor controlado pelos cibercriminosos. A seguir estão alguns exemplos das informações que podem ser enviadas:

- Informações da janela ativa na máquina da vítima;

- Quantidade de CPU e memória RAM consumida na máquina da vítima;

- Tipo de antivírus instalado;

- Tipo de sistema operacional instalado;

- Se o NanoCore está sendo executado com privilégios de administrador ou não.

Já observamos que o NanoCore pode persistir na máquina de uma vítima no seguinte caminho: C:\Users\USERNAME\AppData\Roaming\MACHINE_GUID. Por sua vez, neste mesmo caminho, o malware é capaz de armazenar em diversos arquivos informações sobre a atividade realizada pela vítima.

Por outro lado, o NanoCore permite que os cibercriminosos realizem algumas das seguintes ações maliciosas no dispositivo das vítimas:

- Reiniciar ou desligar a máquina da vítima;

- Modificar os registros do Windows da máquina da vítima;

- Manipular os processos em execução na máquina da vítima;

- Extrair ou publicar arquivos;

- Abrir páginas web no navegador padrão da máquina da vítima;

- Executar arquivos;

- Executar comandos de linha;

- Executar scripts remotamente;

- Roubar senhas armazenadas;

- Keylogging;

- Gravar áudio e vídeo a partir da máquina da vítima;

- Inverter os botões de clique do mouse.

Também observamos que o NanoCore pode vir dentro de um Loader que conta com diferentes camadas de ofuscação. Esta é uma prática comum dos cibercriminosos para tentar fugir das soluções de segurança, bem como para tornar o processo de análise mais complicado. Dentro dessas camadas de ofuscação, diferentes técnicas podem ser vistas, como o uso de código legítimo de outras aplicativos, o uso de esteganografia ou o uso de codificadores, como base64, a fim de esconder o código malicioso com o qual eles pretencem infectar a vítima, entre outros.

Dicas sobre como se manter protegido do NanoCore

Separamos algumas dicas para evitar ser vítima do NanoCore:

- Preste atenção:

- O endereço de onde o e-mail está vindo;

- O nome da pessoa que está enviando o e-mail;

- Verifique o conteúdo do e-mail, por exemplo, erros ortográficos;

- Se não houver sinal de que o e-mail é malicioso, verifique se o destinatário é realmente válido;

- Não abra nenhum e-mail se houver motivo para duvidar do conteúdo ou da pessoa que o enviou;

- Não baixe os anexos de e-mail se houver qualquer dúvida sobre seu recebimento ou qualquer outro detalhe;

- Verifique as extensões dos arquivos, por exemplo, se um arquivo termina com ".pdf.exe" a última extensão é o que determina o tipo de arquivo. Neste caso, seria ".exe", que é um executável;

- Se um e-mail tem um link que direciona para uma página que pede seus dados de login, não os insira. Em vez disso, abra a página oficial a partir de outra janela ou aba do navegador e faça o login a partir daí;

- Seja cauteloso ao baixar e extrair arquivos compactados .zip, .rar, etc., mesmo que a fonte do e-mail seja legítima;

- Mantenha os dispositivos e aplicativos atualizados com os últimos patches de segurança;

- Mantenha as soluções de segurança sempre atualizadas no dispositivo.

Técnicas do MITRE ATT&CK

Abaixo estão algumas das técnicas usadas por esta ameaça, que foi desenvolvida usando a versão 11 do framework ATT&CK.

| Tática | Técnica (ID) | Nome |

|---|---|---|

| Collection | T1123 | Audio Capture |

| T1056.001 | Input Capture: Keylogging | |

| T1125 | Video Capture | |

| Command and Control | T1105 | Ingress Tool Transfer |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | |

| Defense Evasion | T1562.004 | Impair Defenses: Disable or Modify System Firewall |

| T1562.001 | Impair Defenses: Disable or Modify Tools | |

| T1027< | Obfuscated Files or Information | |

| T1112 | Modify Registry | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment |

| Discovery | T1016 | System Network Configuration Discovery |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys/Startup Folder |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell |