O que é Formbook?

O Formbook é um malware do tipo infostealer que coleta e rouba dados sensíveis da máquina de suas vítimas, tais como dados de login, capturas de tela e outras informações, e depois envia esses dados para um servidor controlado por cibercriminosos. A ameaça está ativa desde 2016 e opera sob o modelo Malware-as-a-Service (MaaS), por isso é normalmente comercializada em fóruns clandestinos. Isto significa que o Formbook é um malware utilizado por diferentes tipos de cibercriminosos, que podem ou não ter o conhecimento para criar seus próprios códigos maliciosos.

Através desse modelo de serviço, conhecido como MaaS, os cibercriminosos têm acesso ao código malicioso que é propagado entre suas vítimas, e também têm acesso a um painel de administração onde podem monitorar os computadores infectados. Com relação à propagação do código malicioso, os cibercriminosos o distribuem através de seus próprios meios ou contratando um serviço de forma terceirizada.

O Formbook conta com um comportamento específico que o destaca, que é o de formgrabber. Um formgrabber é um tipo de malware que coleta informações que a vítima insere em um navegador web, por exemplo, dados de login em uma tela de acesso antes mesmo que estas informações sejam enviadas. Eles fazem isso interceptando chamadas de função API HTTP que são utilizadas pelos navegadores para enviar informações para as páginas que o usuário visita ao usar o navegador em questão.

Como o Formbook é propagado?

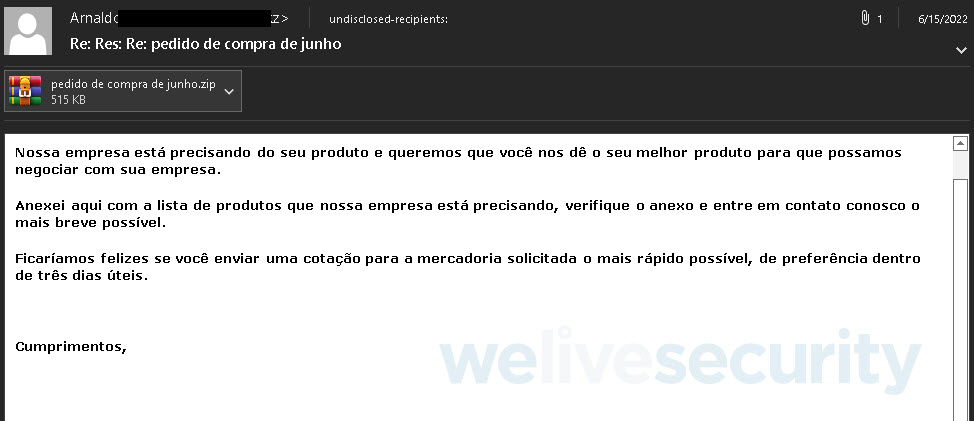

Este malware é geralmente propagado através de e-mails de phishing que incluem um anexo ou uma URL que direciona a vítima a baixar o código malicioso.

Esses e-mails podem estar relacionados a diversos assuntos, como pedidos de compra falsos, pagamentos de impostos, transferências ou outros tipos de engenharia social que tentam fazer as vítimas acreditem que se trata de um e-mail legítimo para que elas abram o link ou anexo.

Exemplo de e-mails de phishing que distribuem o malware Formbook.

Características do Formbook

Uma vez que o Formbook é executado na máquina da vítima, ele primeiro procura obter a persistência na máquina do usuário e depois dá continuidade a atividade maliciosa.

O nível de persistência da ameaça pode variar de acordo com as suas configurações. Confira alguns caminhos que o Formbook normalmente usa para tentar persistir na máquina da vítima:

- C:\Users\USERNAME\AppData\Roaming\

- C:\Program Files\

- C\Users\USERNAME\AppData\Local\Temp

Foi possível demonstrar que a ameaça consegue implementar diferentes técnicas para detectar o dispositivo da vítima está sendo executado em uma máquina virtual ou em um sandbox, ou se está sendo debuggeado por outro programa. Se o Formbook detectar qualquer uma dessas situações, ele procede para encerrar sua execução.

Outras características e capacidades deste código malicioso:

- Desenvolvido nos idiomas C e Assembly.

- Criptografia e ofuscação de cadeias de caracteres.

- Roubar informações sensíveis de alguns navegadores web. Por exemplo:

- Firefox

- Chrome

- Opera

- Seamonkey

- Internet Explorer

- Roubar informações sensíveis de alguns aplicativos. Por exemplo:

- Skype

- Outlook

- FileZilla

- Foxmail

- Notepad

- Total Commander

- SmartFTP

- Capturar informações que são enviadas em formulários HTTP(S), interceptando as solicitações que são feitas.

- Gravar teclas pressionadas (Keylogging).

- Tirar screenshots.

- Desligar ou reiniciar a máquina da vítima.

- Executar comandos à distância na máquina da vítima.

- Download de arquivos remotamente ou a partir de uma URL.

- Enviar as informações coletadas para um servidor controlado por atacantes.

Vale notar que em alguns casos observamos que o Formbook pode vir dentro de um Loader que tem diferentes camadas de ofuscação. Esta é uma prática comum utilizada pelos cibercriminosos para tentar fugir das soluções de segurança e também para tornar o processo de investigação e análise mais complicado. Por sua vez, estes Loaders utilizam diferentes técnicas para determinar se está funcionando em uma máquina virtual e também para persistir no dispositivo da vítima. Observamos também que a ameaça pode modificar as permissões de acesso no arquivo persistido para dificultar a sua remoção da máquina infectada.

Dicas para estar protegido contra essa ameaça

Confira algumas dicas para não se tornar uma vítima do Formbook:

- Verifique se:

- O endereço de e-mail que enviou a mensagem;

- O nome da pessoa que enviou o e-mail.

- Caso não haja indicação de que o e-mail seja malicioso, verifique se o destinatário é válido.

- Não abra nenhum e-mail se houver motivo para desconfiar, seja do conteúdo ou da pessoa que o enviou a mensagem.

- Não baixe anexos caso a mensagem seja suspeita;

- Verifique as extensões dos arquivos anexos; por exemplo, se o nome de um arquivo terminar com ".pdf.exe", a última extensão é a que determina o tipo de arquivo. Neste caso, seria ".exe", que é um executável.

- Se o e-mail tiver um link que o direciona para uma página que pede seus dados de login, não os insira. O ideal é abrir o navegador e entrar manualmente na página oficial.

- Seja cauteloso na hora de baixar e extrair arquivos compactados .zip, .rar, etc., mesmo que a mensagem tenha sido enviada por alguém conhecido.

- Mantenha os seus dispositivos e aplicativos atualizados com os últimos patches de segurança instalados.

- Mantenha as soluções de segurança atualizadas no dispositivo.

Veja mais: Trickbot: características de um dos malwares mais ativos e perigosos

Técnicas do MITRE ATT&CK

Veja algumas das técnicas utilizadas pela Formbook de acordo com a estrutura MITRE ATT&CK.

| Táctica | Técnica (ID) | Nombre |

|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment |

| T1566.002 | Phishing: Spearphishing Link | |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell |

| T1204.002 | User Execution: Malicious File | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task |

| Defense Evasion | T1497 | Virtualization/Sandbox Evasion |

| T1055 | Process Injection | |

| T1027 | Obfuscated Files or Information | |

| T1036.007 | Masquerading: Double File Extension | |

| T1564.001 | Hide Artifacts: Hidden Files and Directories | |

| T1222.001 | File and Directory Permissions Modification: Windows File and Directory Permissions Modification | |

| Collection | T1056.001 | Input Capture: Keylogging |

| T1185 | Browser Session Hijacking | |

| T1113 | Screen Capture | |

| T1115 | Clipboard Data | |

| Command and Control | T1132.001 | Data Encoding: Standard Encoding |

| Exfiltration | T1041 | Exfiltration Over C2 Channel |