Na publicação anterior, discutimos a questão das fragilidades relacionadas à infraestrutura tecnológica e a importância de identificar, analisar e avaliar as vulnerabilidades de segurança, bem como as tarefas relacionadas a essas atividades.

Neste post explicaremos como implementar a avaliação de falhas através do OpenVAS (Open Vulnerability Assessment System), um scanner de vulnerabilidades de uso livre usado para a identificação e correção de falhas de segurança.

Recursos do OpenVAS

O OpenVAS é um framework baseada em serviços e ferramentas para avaliação de vulnerabilidades e pode ser usado individualmente ou como parte do conjunto de ferramentas de segurança incluídas no OSSIM (Open Source Security Information Management).

Distribuições como o Kali Linux já possuem essa ferramenta instalada por padrão, que pode ser usada através de dois clientes, a partir da linha de comando (OpenVAS CLI) ou de uma interface web (Greenbone Security Assistant).

Através das interfaces é possível interagir com dois serviços: OpenVAS Manager e OpenVAS Scanner. O gerente é o serviço que executa tarefas como filtragem ou classificação dos resultados da análise, controle dos bancos de dados que contêm a configuração ou os resultados da exploração e administração dos usuários, incluindo grupos e funções.

Por outro lado, o scanner executa os chamados NVT (Network Vulnerability Tests), ou seja, os testes de vulnerabilidade de rede, compostos por rotinas que verificam a presença de um problema de segurança específico, conhecido ou potencial, nos sistemas. As NVTs são agrupadas em famílias de testes semelhantes, portanto, a seleção de famílias individuais e/ou NVTs faz parte das configurações de varredura.

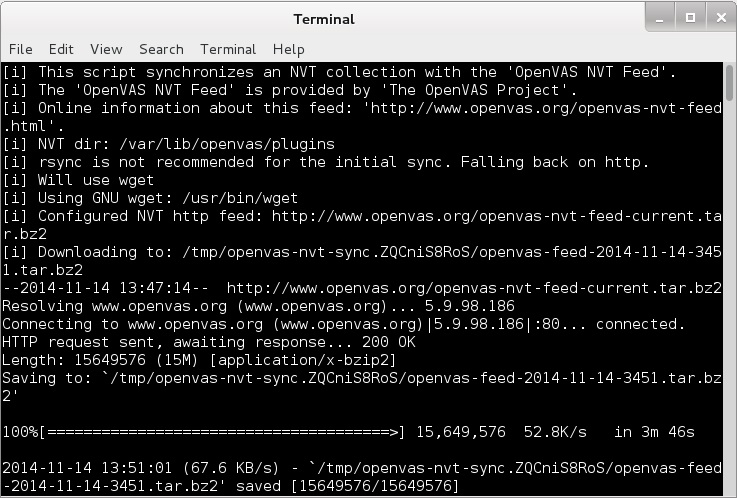

O projeto OpenVAS mantém uma coleção de NVT (OpenVAS NVT Feed) que está em constante crescimento e atualiza os registros semanalmente. Os computadores instalados com o OpenVAS são sincronizados com os servidores para atualizar os testes de vulnerabilidades.

Como configurar o scanner de vulnerabilidade

Neste exemplo vamos conhecer a maneira mais rápida e fácil de usar o OpenVAS, através da interface web e com o sistema operacional Kali Linux que possui esta ferramenta pré-instalada. Para começar, é necessário configurar a ferramenta através do script openvas-setup localizado no seguinte caminho:

Applications -> Kali Linux -> Vulnerability Analysis –> OpenVAS -> openvas-setup

Entre outras coisas, esta sequência de comandos permite sincronizar os NVTs, iniciar os serviços para o gerenciador e scanner, inicializar e atualizar os bancos de dados, bem como carregar os plugins que permitem usar ferramentas de segurança integradas no OpenVAS, como nikto, nmap, amap, snmpwalk, w3af, entre outros.

Ao ser executado por primeira vez, solicita-se a atribuição de uma senha ao usuário padrão (admin) para iniciar a interação da interface com os serviços do OpenVAS.

Uso básico do OpenVAS

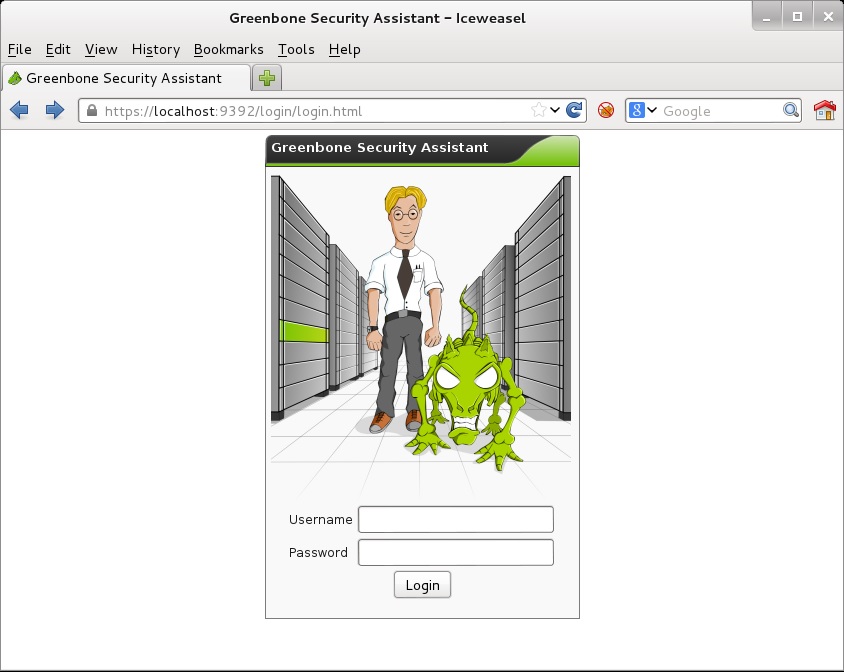

Depois que o script conclui a configuração, o scanner começa a usar a seguinte URL:

https://localhost:9392

Neste momento, é possível ver apenas a conta de acesso inicial com o usuário admin e a senha gerada durante a configuração:

Depois de iniciar a sessão de trabalho, o usuário tem as seguintes opções para configurar e iniciar o gerenciador e o scanner do OpenVAS:

- Scan management: o gerenciamento de scanner permite criar novas tarefas de verificação, modificar as que foram criadas anteriormente, revisar as notas (comentários associados a uma NVT que aparecem nos relatórios) ou substituir (regras para alteração de ameaças de itens dentro de um ou mais relatórios, especialmente usados quando falsos positivos são apresentados).

- Asset management: na aba gerenciamento de ativos, os hosts analisados são listados junto com o número de vulnerabilidades identificadas.

- Configuration: a terceira aba permite configurar os alvos, atribuir credenciais de acesso para revisões de segurança locais, configurar a verificação (seleção NVT, parâmetros gerais e específicos para o servidor de rastreamento), agendar verificações, configurar a geração de relatórios, entre outras opções.

- Extras: em geral, esta aba mostra informações sobre as opções de configuração, desempenho ou gerenciamento de segurança de informações do OpenVAS.

- Administration: permite gerenciar os usuários do scanner, a configuração para a sincronização do NVT Feed e mostra as opções de configuração do OpenVAS.

- Help: como o nome indica, a sexta guia oferece informações de ajuda para todos os elementos da interface web.

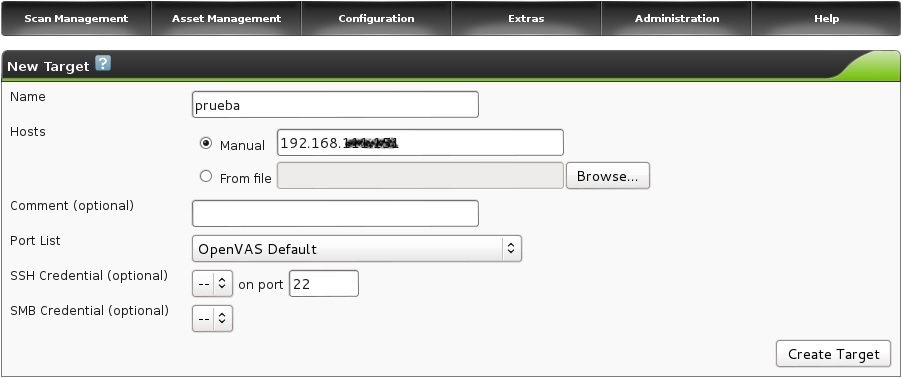

O início rápido é feito a partir da aba Configuration, através da configurar um alvo ou um conjunto de sistemas (hosts) para analisar. Os sistemas podem ser identificados através de seus endereços IP, nomes de host ou por sua notação de rede CIDR (Classless Inter-Domain Routing):

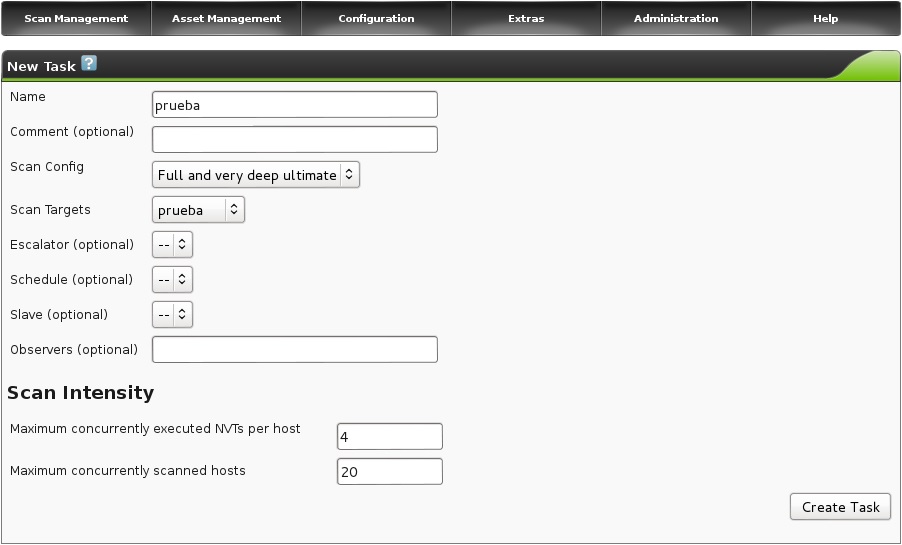

Uma vez realizada a configuração do alvo, na seção Scan Management é necessário gerar uma nova tarefa (new task) para a execução da análise e avaliação. A tarefa consiste em uma meta e uma configuração de varredura. A execução significa iniciar a varredura e, como resultado, o usuário obtém um relatório com os resultados. A seguir estão as opções de configuração de uma tarefa:

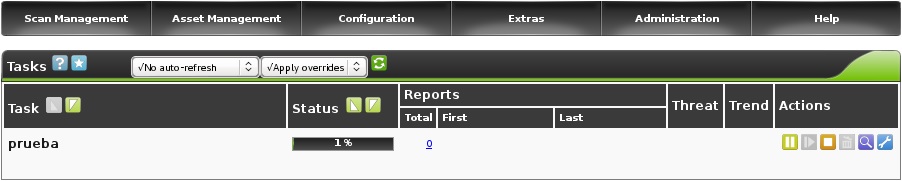

Por último, é necessário executar a tarefa para obter os resultados dos testes realizados pelo NVT. As imagens a seguir mostram o processo de scaneamento:

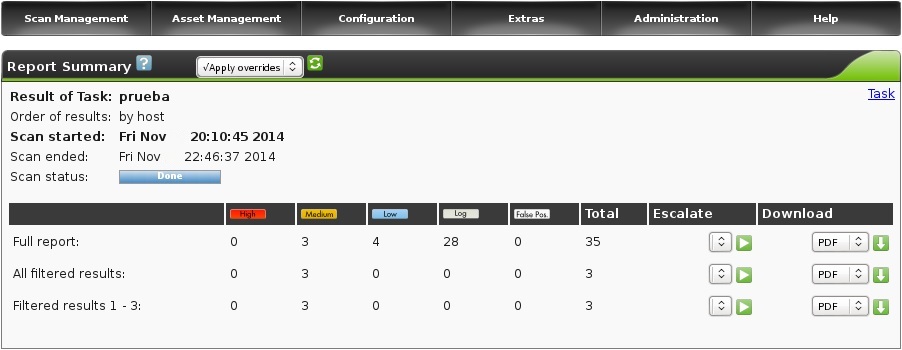

Com a conclusão do scanner, os resultados das vulnerabilidades priorizadas são obtidos de acordo com o impacto nos sistemas (alto, médio ou baixo) e sua quantidade para cada categoria:

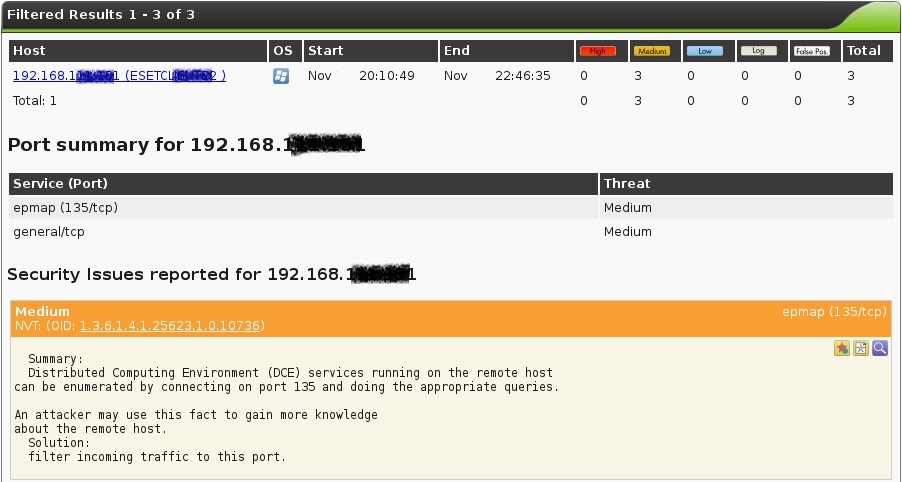

O relatório mostra com mais detalhes a vulnerabilidade identificada e avaliada. Inclui o teste de rede utilizado (NVT), um resumo da descoberta, bem como uma possível solução para a falha:

Idealmente, os scanners devem ser usados como uma medida para complementar as práticas de segurança já existentes em uma empresa e, com base nos resultados, deve ser gerado um plano de correção para o monitoramento de qualquer vulnerabilidade. Portanto, a Vulnerability Assessment (Avaliação de Vulnerabilidade) é uma técnica utilizada para avaliar os recursos e ativos presentes em uma empresa; esse tipo de auditoria baseia-se na identificação de portas abertas, serviços disponíveis e, a partir disso, na detecção de possíveis falhas presentes nos sistemas alvos.

O propósito de uma Vulnerability Assessment é saber quais vulnerabilidades existem nos sistemas de uma empresa e, assim, desenvolver um plano de ação apropriado.

Dessa forma, uma avaliação de segurança pode ser realizada nos sistemas de uma empresa para aumentar sua segurança. Além dessa atividade, há outras preocupações, por isso é necessário complementá-la com soluções de segurança, como aquelas contra códigos maliciosos, firewalls, ferramentas de detecção de intrusões e boas políticas de segurança que contribuem para a proteção de ativos (incluindo informações) e a conjunção de diferentes abordagens de segurança.