Investigadores de ESET descubrieron una nueva familia de RATs (Herramienta de Administración Remota) para Android que está aprovechando el protocolo de Telegram para el control y filtración de datos.

Investigando lo que en un primer momento parecía ser un incremento en la actividad de las anteriormente reportadas IRRAT y TeleRAT, identificamos toda una nueva familia de malware que ha estado propagándose, como mínimo, desde Agosto de 2017. En marzo de 2018, su código fuente pasó a estar disponible de forma gratuita a través de distintos canales, y como resultado, cientos de variantes paralelas del malware han estado circulando de manera activa.

Sin embargo, una de estas variantes es diferente al resto (a pesar de que el código fuente está disponible de forma gratuita) y está a la venta en un canal dedicado de Telegram bajo el nombre comercial de HeroRat; donde aparece disponible bajo tres modelos de precios según su funcionalidad y viene, además, con un canal de soporte para video. No está claro si esta variante fue creada a partir del código fuente filtrado o si se trata del “original” cuyo código fuente se filtró.

¿Cómo opera el nuevo RAT para Android?

Para lograr que los usuarios descarguen el RAT, los atacantes intentan despertar el interés de la víctima y lo propagan bajo distintos tipos de disfraces en tiendas de aplicaciones de terceros, redes sociales y aplicaciones de mensajería. Hemos visto una mayor distribución del malware en Irán, bajo aplicaciones que prometen bitcoins gratuitos, conexiones a Internet gratuitas y seguidores adicionales en redes sociales. Por otra parte, el malware no se ha visto en Google Play.

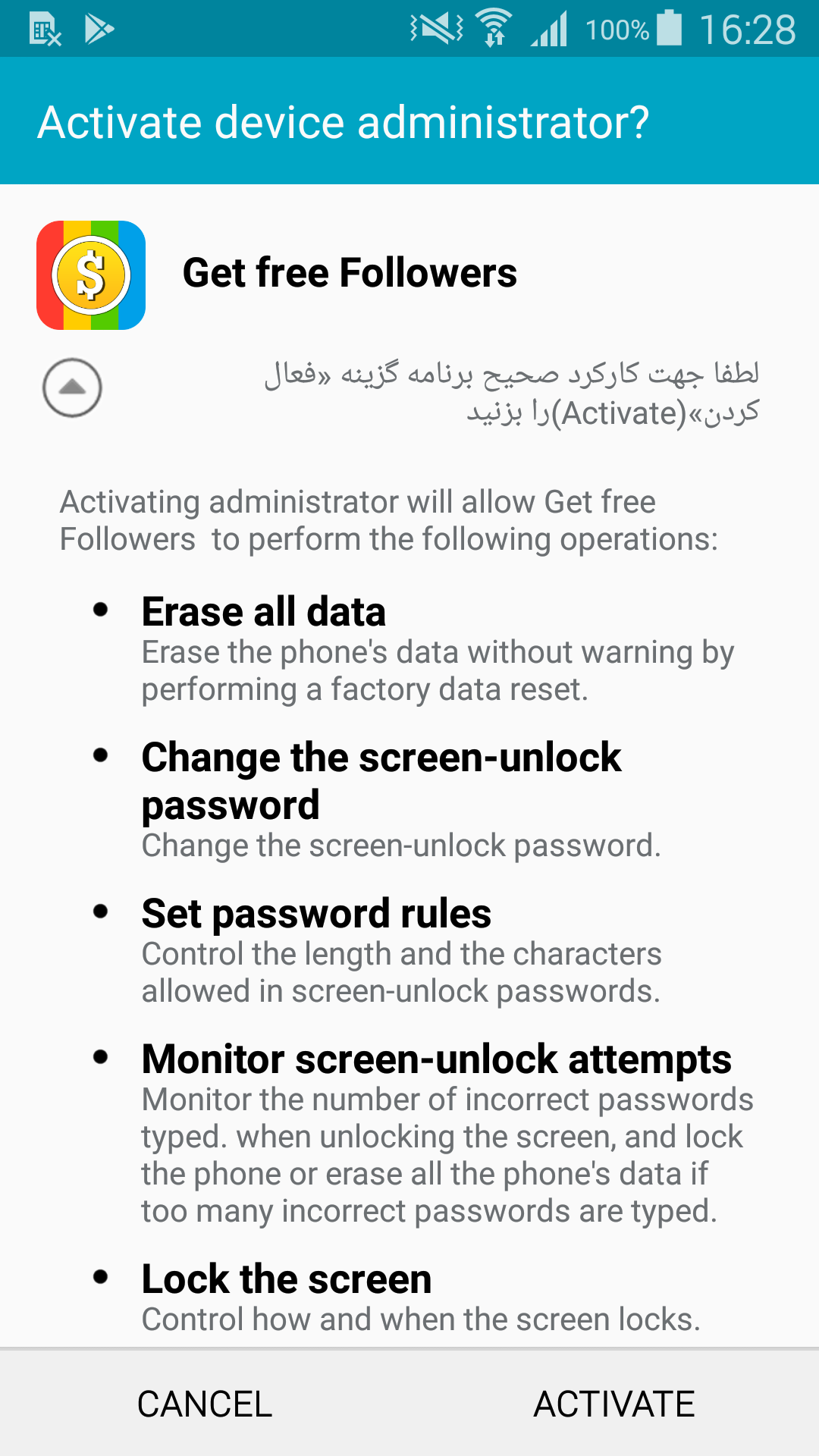

El malware corre en todas las versiones Android: sin embargo, los usuarios afectados deben aceptar permisos requeridos por la aplicación (algunas veces incluye activar la aplicación como administrador), y es aquí donde la ingeniería social hace su juego.

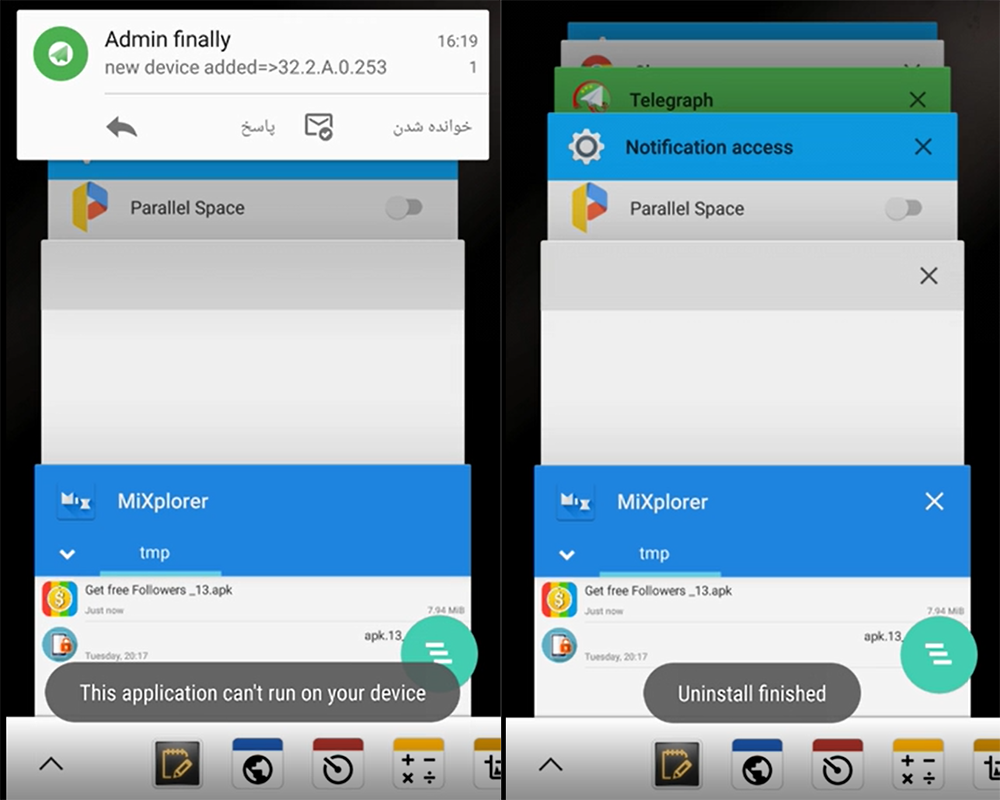

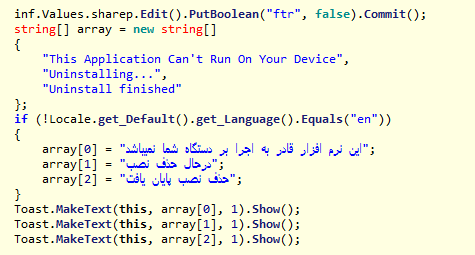

Una vez que el malware se instala y ejecuta en el dispositivo de la víctima, una ventana emergente aparecerá notificando que la aplicación no puede ejecutarse en el dispositivo y que por lo tanto será desinstalada. En las variantes que analizamos, el falso mensaje de desinstalación puede desplegarse en Inglés o en Persa, dependiendo de la configuración del idioma en el dispositivo de la víctima.

Una vez que la desinstalación parece completarse, el ícono de la app desaparece. Sin embargo, del lado del atacante, una nueva víctima acaba de registrarse.

Imagen 3 – Demostración de la instalación de RAT en el dispositivo del autor de HeroRat (capturas de pantalla de un video explicativo proporcionadas por el autor del malware).

Imagen 4 – Código fuente del malware con el mensaje de la falsa desinstalación en Inglés y en Persa.

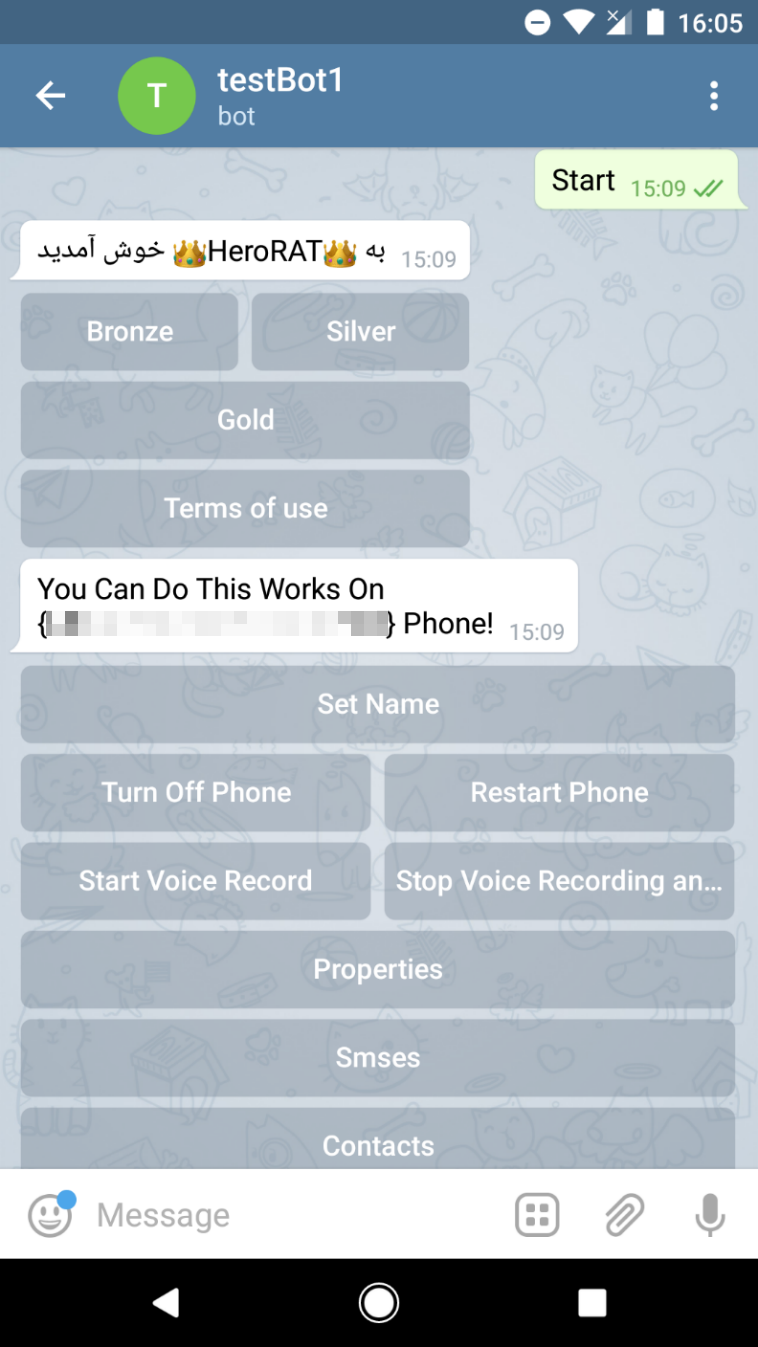

Una vez que ganó acceso al dispositivo de la víctima, el atacante puede lograr controlar el dispositivo utilizando los comandos Bots de la aplicación Telegram. Cada dispositivo comprometido es controlado y operado por los atacantes utilizado la aplicación Telegram

El malware tiene un amplio abanico de capacidades para el espionaje y la filtración de archivos, incluyendo la intercepción de mensajes de texto y contactos; envío de mensajes de texto y realización de llamadas; grabación de audio y pantalla; obtener localización del dispositivo, y control de la configuración del dispositivo.

Las funcionalidades de HeroRat están segmentadas en tres paquetes -bronce, plata y oro- que se ofrecen para la venta por 25, 50 y 100 USD. Por su parte, el código fuente se ofrece por 650 USD por el propio autor.

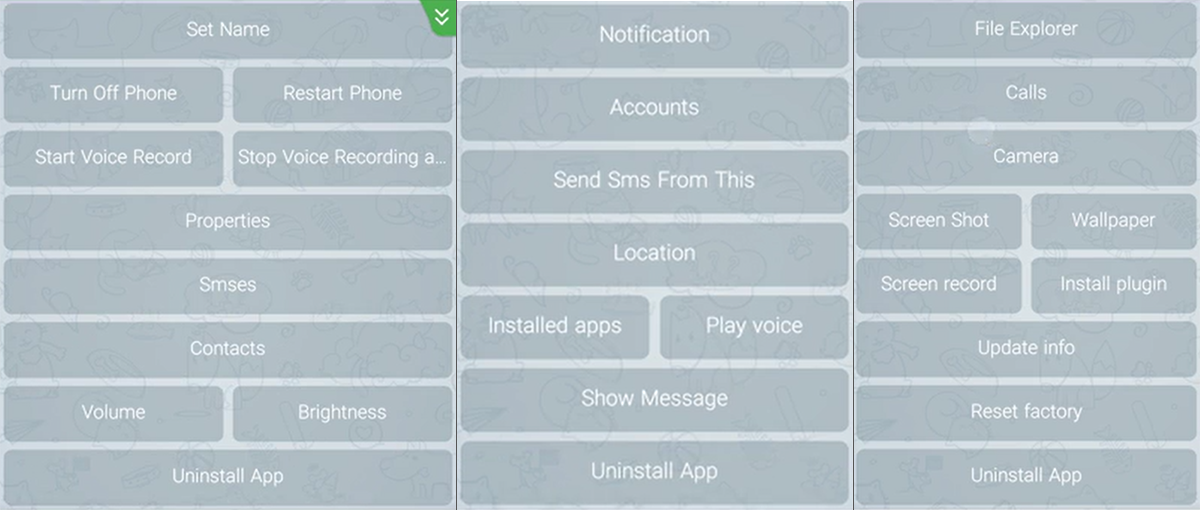

La accesibilidad a las capacidades del malware aparece con forma de botones clickeables en la interfaz del bot de Telegram. De esta manera, los atacantes pueden controlar los dispositivos de las víctimas solo con apretar los botones disponibles en la versión del malware que están operando.

Imagen 6 – Funcionalidades de HeroRat – de izquierda a derecha “panel bronce”, “panel plata” y “panel oro” (capturas de pantalla de un video explicativo proporcionado por el autor del malware).

A diferencia de los RATs de Android que analizamos anteriormente, que están escritos en Java para Android estándar, esta nueva familia de malware descubierta recientemente ha sido desarrollada desde cero en C# utilizando el framework Xamarin –una extraña combinación para un malware de Android.

La forma en que el malware se comunica a través del protocolo de Telegram fue adaptada a su lenguaje de programación ─en lugar de la Bot API de Telegram activada por los RATs anteriormente descritos, esta familia de malware usa Telesharp; una librería para crear bots de Telegram con C#.

Tanto la comunicación de comandos como la filtración de datos de los dispositivos comprometidos es cubierta de manera completa por el protocolo de Telegram ─una medida para evitar la detección basada en el tráfico a servidores de almacenamiento conocidos.

Cómo estár protegido

Con el código fuente del malware disponible de forma gratuita, nuevas variantes pueden desarrollarse y expandirse en cualquier parte del mundo. Dado que el método de distribución y la forma de disfrazarse del malware varían en cada caso, revisar si en tu dispositivo existe la presencia de alguna aplicación específica no es suficiente para saber si tu dispositivo está comprometido.

Si tienes razones para creer fuiste afectado por este malware, revísalo usando una solución de seguridad para móviles que te resulte confiable. Los sistemas de ESET detectan y bloquean esta amenaza como Android/Spy.Agent.AMS y Android/Agent.AQO.

Para evitar ser víctima de un malware para Android, utiliza únicamente la tienda oficial de Google Play para la descarga aplicaciones, asegúrate de leer los comentarios de los usuarios antes de descargar cualquier cosa y presta atención a los permisos que solicita y concedes a la aplicación antes y después de la instalación.

IoCs

| Package Name | Hash | Detection |

|---|---|---|

| System.OS | 896FFA6CB6D7789662ACEDC3F9C024A0 | Android/Agent.AQO |

| Andro.OS | E16349E8BB8F76DCFF973CB71E9EA59E | Android/Spy.Agent.AMS |

| FreeInterNet.OS | 0E6FDBDF1FB1E758D2352407D4DBF91E | Android/Agent.AQO |