Seguimos nuestra cobertura de la conferencia Andsec en Argentina y asistimos a la charla de Nina Alli, que exploró el panorama de seguridad en la industria de la salud, el valor de los datos médicos filtrados y para qué podrían usarse. “¿Cómo puedo ser tú?”, se preguntaba al inicio de la charla.

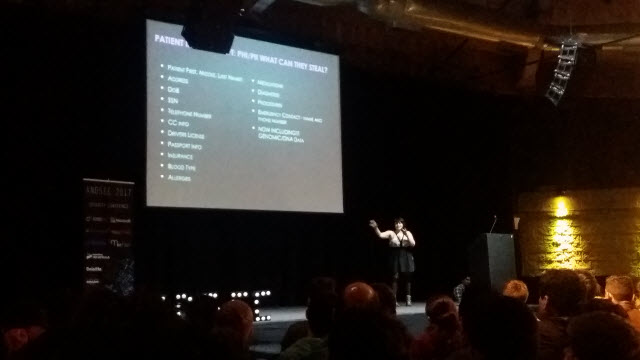

Lamentablemente, ninguna industria está fuera de riesgo de ataque. Pero la de salud tiene un valor especial para los atacantes, por la sensibilidad de los registros y porque, básicamente, estos permitirían suplantar la identidad de un paciente, hacerse pasar por él y usar su servicio de salud u obra social de manera fraudulenta. Y con todos esos datos, además, se puede chantajear a la persona, o usarlos en ataques de hacktivismo, terrorismo y más.

Pero no siempre hacen falta complejos ataques para dar con esos datos médicos. Nina nombró tres formas de ataque: una simple, que solo requiere escuchar. Piensa que cada vez que vas a una clínica, te llaman abiertamente por tu nombre y apellido, y cuando te acercas al escritorio de recepción te piden tus datos o te preguntan “¿su teléfono sigue siendo XXX-XXXX?”. Bueno, pues alguien con malas intenciones puede estar en esa misma clínica simplemente escuchando y listo para usar Google para averiguar todo sobre ti.

La forma de dificultad media tiene que ver con mirar. Por ejemplo, piensa cuánta gente tira a la basura sus facturas de servicios, agendas o planillas con datos de miembros de la familia. Allí también figura información que se puede utilizar para suplantar una identidad o chantajear a la víctima.

Por último, la forma de más dificultad tiene que ver con hacer. Por ejemplo, como hemos comentado en WeLiveSecurity, Shodan muestra qué dispositivos médicos vulnerables están conectados y son susceptibles a ataques.

"la esperanza de no ser atacado no es una estrategia de seguridad"

Pero si hablamos de chantaje… además de la canción de Shakira que Nina mencionó, tenemos otro caso reciente: el de la clínica de cirugía estética de Lituania que fue atacada, desde la cual se robaron los registros de pacientes que se habían operado. Los atacantes tenían 25.000 fotos de mujeres “antes y después” de cirugía, algunas desnudas, y una serie de datos relacionados a sus medidas y los “defectos” físicos que habían intentado borrar con la operación, además de los datos de identidad y salud básicos que tiene cualquier clínica.

Lo primero que hicieron los estafadores fue pedir un rescate de 344.000 euros, pero el establecimiento se negó a pagarlo. Luego, chantajearon a los médicos, pero no cedieron. Así que recurrieron a chantajear a los pacientes, los más afectados por el incidente y quienes quedarían más expuestos, pero tampoco tuvieron mucho éxito.

Como consecuencia, se publicaron cientos de imágenes en marzo y, la semana pasada, el resto de la base de datos.

Otro escenario de riesgo está relacionado con el tratamiento y el acceso a la información. En Estados Unidos, donde vive Nina, las clínicas regionales suben los perfiles de sus pacientes a un sistema al que, en caso de emergencia, otra clínica puede acceder. Por ejemplo, si una persona está fuera de su vecindario y tiene un accidente y queda inconsciente, la clínica a la que la lleven necesitará acceder a su historial médico por ser un caso de emergencia. ¿Cómo crees que se gestiona la seguridad de esos sistemas? Adivinaste: de manera poco satisfactoria.

También están los dispositivos médicos de monitoreo, como mencionamos en nuestro informe de Tendencias 2017. Piensa en un buscapersonas o bíper, que transmite información de manera abierta y sin cifrar. En la Dark Web se venden bases de datos completas de pacientes que los usan por hasta 5.000 dólares.

esta industria usa sistemas obsoletos y poco seguros

Por su parte, los dispositivos implantables inalámbricos funcionan con Wi-Fi, y ya existe un vector de ataque llamado Medjack. Es similar a WannaCryptor, pero para dispositivos médicos, y permite, por ejemplo, alterar los ajustes para estimular más de la cuenta a un cerebro o a un corazón. Escalofriante, ¿verdad?

Para empeorar las cosas, como ya hemos advertido en WeLiveSecurity, esta industria usa sistemas basados en Windows XP y Windows Server 2008, por lo que son obsoletos y poco seguros.

Pero "la esperanza de no ser atacado no es una estrategia de seguridad", remarcó Nina Alli. La protección de la información funciona aquí igual que la protección de la salud: se necesita detección de las enfermedades, protección y tratamiento. El problema es que los Sistemas Locales de Salud (SILOS) están aislados, y que los sistemas operativos y los servidores son obsoletos. Pero como todo está basado en esas estructuras, no siempre es posible actualizar.

Entonces, ¿cómo hacer un mejor sistema de seguridad en la industria de la salud? No se podrá hacer todo de vuelta, pero sí comenzar diseñar con la seguridad en mente y cuidar mejor las estructuras de las que se disponen.