Los últimos doce meses reafirmaron que la seguridad y la protección de la información se han convertido en tareas fundamentales en esta era digital; la gran mayoría de usuarios se volvió más exigente en cuanto a los niveles de seguridad que espera de los servicios que utiliza.

Les presentamos el resumen de amenazas 2015, que revisa los principales acontecimientos del año en lo que refiere a ataques y amenazas informáticas.

Enero

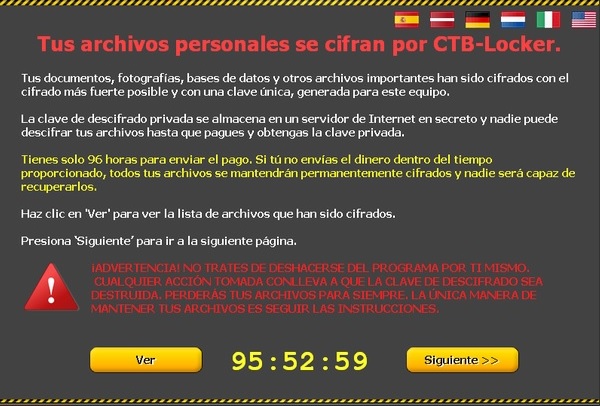

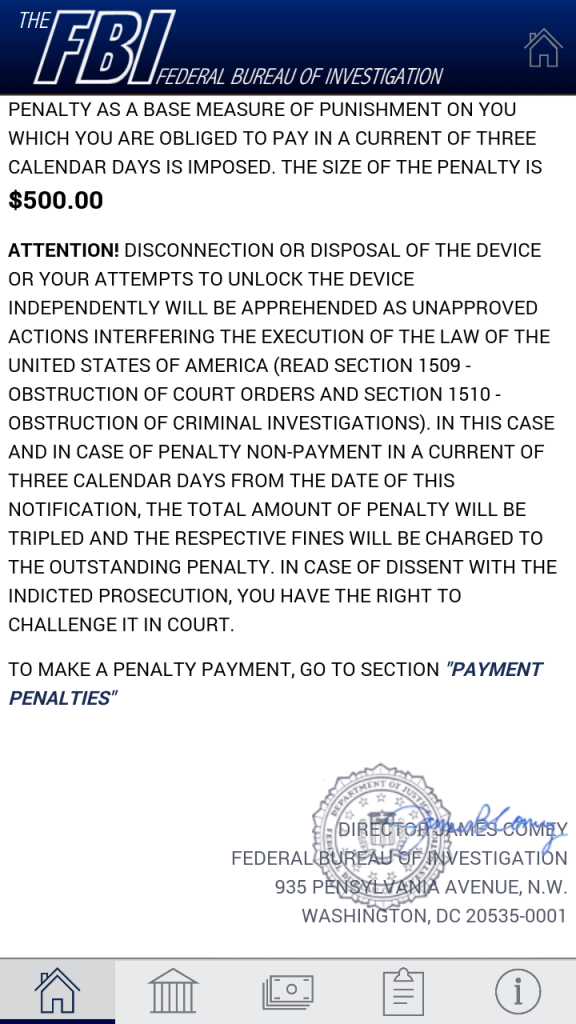

El Laboratorio de Investigación de ESET Latinoamérica analizó a CTB-Locker, un ransomware que cifraba los archivos del equipo infectado y pedía un rescate en bitcoins. Además de afectar a la región, hubo detecciones en países de Europa del Este y en Norteamérica, y a poco más de una semana se vio una nueva oleada de esta amenaza traducida al español.

Por otro lado, los usuarios de Facebook fueron blanco de un troyano que infectó a más de 110 mil usuarios en 48 horas, publicando videos pornográficos en el perfil de la víctima infectada y etiquetando a sus amigos para lograr una mayor propagación.

Febrero

Los investigadores de ESET analizaron a Emotet, un malware dedicado al robo de credenciales bancarias que se propaga por correos electrónicos fraudulentos. La amenaza afecta en gran parte a Europa y particularmente a Alemania, aunque utiliza URLs de Latinoamérica.

Otra amenaza destacada en la región fue el troyano Remtasu, que se apoderó de Colombia para robar información sensible almacenada en el portapapeles o a través de la captura de los eventos del teclado. Luego, la envía a un equipo remoto utilizando el protocolo FTP.

Marzo

Un nuevo ransomware llamado Teslacrypt se destacó porque cifraba no solo documentos y contenido multimedia, sino también archivos de videojuegos, por lo que los gamers se convirtieron en otro blanco de este tipo de malware.

Mientras tanto, nos sorprendió una noticia muy curiosa: un niño de 9 años logró robar datos de un dispositivo Android en apenas 15 minutos. Contactos, registros de llamadas y mensajes fueron los elementos que pudo obtener Reuben Paul gracias a este ataque.

Abril

Tras un profundo análisis, los expertos de ESET publicaron su investigación sobre Linux/Mumblehard, una botnet que tiene como propósito principal enviar spam aprovechando la protección que le otorga la reputación de las direcciones IP legítimas de las máquinas infectadas.

También trabajaron en el análisis de Operación Buhtrap, una campaña dirigida a empresas rusas que se vale de herramientas personalizadas para analizar el contenido de la computadora infectada, instalar un backdoor y desplegar un módulo malicioso que espía el sistema.

Mayo

Siendo Brasil el país del que proviene el 90% de las muestras de CPL malware, el Laboratorio de ESET publicó un artículo de investigación para mostrar por qué los cibercriminales allí utilizan cada vez más archivos de ese tipo y qué ventajas tiene.

Entre tanto, advertimos dos scams que se propagaron en forma masiva en Facebook con títulos de lo más llamativos: “Video impactante” y “Muere Ricardo Arjona en trágico accidente aéreo”. Claro que se trataba de contenido falso que solo buscaba víctimas desprevenidas que hicieran clic, llevadas por la curiosidad.

Junio

Sitios de noticias y usuarios móviles de preocuparon al enterarse de una vulnerabilidad que podía afectar a 600 millones de Samsung Galaxy; pero cuando la empresa reconoció el problema y comenzó a trabajar en una actualización para resolverlo, aseguró que era difícil y poco probable que sea explotada para perjudicar a un dispositivo.

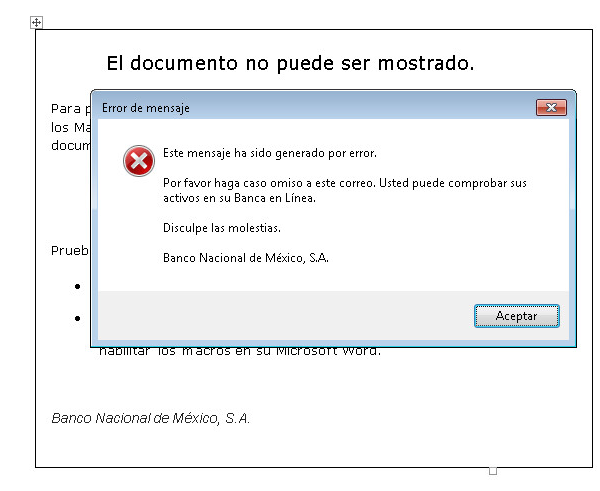

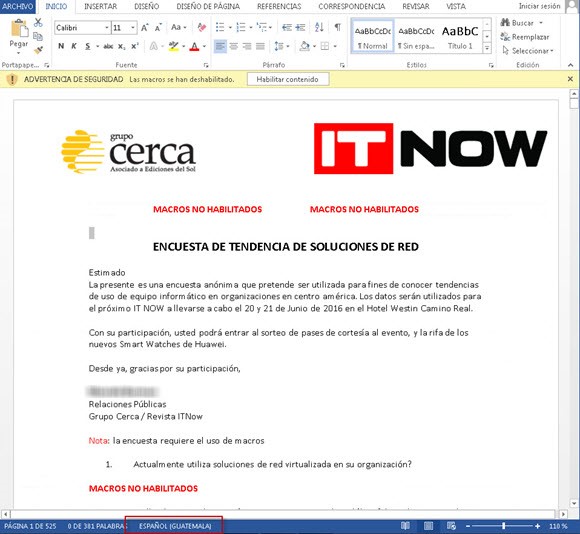

Por su parte, los investigadores de ESET analizaron una campaña de macro malware que se propagaba en adjuntos de correos electrónicos simulando provenir de una entidad bancaria de México. En verdad, lo que buscaba era convertir a la computadora víctima en parte de una botnet.

Julio

Sin descanso, los expertos de ESET Latinoamérica trabajaron en Operación Liberpy para desmantelar una botnet dedicada al robo de información que afectaba en el 98% de los casos a usuarios latinoamericanos.

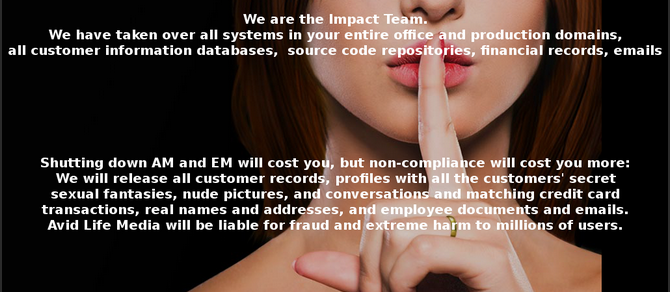

También sucedió uno de los ataques más resonantes del año, que tuvo repercusiones en los meses posteriores: el que sufrió Ashley Madison, el sitio de citas extramatrimoniales con 37 millones de usuarios registrados. Sus datos, affairs y gustos personales quedaron expuestos en lo que terminó siendo un escándalo no solo por el robo de información, sino por los problemas que ocasionó con parejas, jefes y demás.

Otro ataque resonante fue el que sufrió Hacking Team, gracias al cual se filtraron 400 GB de información confidencial – incluyendo la lista de clientes que contrató sus herramientas de vigilancia.

Agosto

Analizamos una campaña de propagación de falsos videos en Facebook que tiene el objetivo de robar credenciales. Comienza con un post que se propaga utilizando un título que para muchos usuarios podría resultar interesante; al hacer clic no se reproduce ningún video, sino una serie de redirecciones.

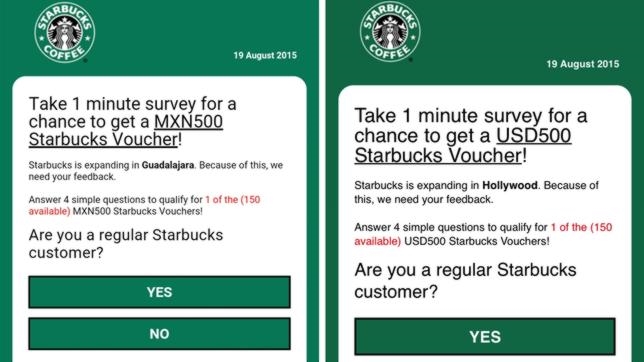

En este mes también advertimos otra campaña de propagación masiva que se valía de falsos vouchers para canjear en Starbucks, la cual, durante las semanas posteriores, terminó teniendo un alcance global en múltiples países e idiomas, tomando el nombre de marcas y tiendas reconocidas como McDonald’s, ZARA, Kentucky Fried Chicken y otras.

Septiembre

Durante el mes presentamos dos investigaciones:

Es un troyano que espía las cartas de los oponentes infectados tomando capturas de pantalla. Sus víctimas son los usuarios de dos de los sitios de póker en línea más grandes: PokerStars y Full Tilt Poker.

Es de tipo bloqueo de pantalla y utiliza una táctica para obtener y preservar los privilegios de administrador con el fin de impedir su desinstalación.

Octubre

El creador de USB Killer afirmó que su dispositivo personalizado podía aniquilar una computadora en cuestión de segundos, transmitiendo una carga negativa de 220 voltios a las líneas de señal del puerto, de manera que los componentes se sobrecarguen y luego se destruya la placa madre.

Por parte de nuestros investigadores, supimos del troyano Brolux que ataca a sitios de banca en línea de Japón para propagar vulnerabilidades y robar información.

Noviembre

Ahora también los servidores web son blanco del ransomware, que se infiltra en sitios a través de vulnerabilidades conocidas en sus plugins o en el software utilizado por el webmaster. Linux/Filecoder.A busca hacerse de archivos, páginas e imágenes del sitio afectado basado en Linux para pedir a su administrador el pago de un rescate de 1 bitcoin.

Diciembre

Millones de fanáticos en todo el mundo esperaron el estreno de Star Wars: The Force Awakens, y los scams aprovechando su nombre para engañar a usuarios no tardaron en aparecer, buscando llevarlos al lado oscuro de la seguridad.

En nuestra región, ESET ayudó a Grupo Cerca a alertar a sus lectores sobre una campaña de malware dirigida que infecta los sistemas de las víctimas con el objetivo de filtrar información y enviársela a los atacantes.

Con un pie en 2016

Está claro que el panorama es cada vez más desafiante y cambiante, por lo que es cada vez mayor la preparación que se necesita tanto em empresas como en hogares para estar protegidos. Sin embargo, no hace falta entrar en pánico sino afrontarlo con una actitud proactiva y una constante educación para saber qué está ocurriendo y cómo protegerse. Esto último corre por nuestra cuenta.

¿Recordaban estos incidentes? ¿Cuáles otros sumarían al resumen?