Una vez más, compartimos con ustedes el resumen de lo sucedido en el último trimestre en lo que refiere a amenazas informáticas. Como saben, han sido meses agitados si pensamos en vulnerabilidades, brechas de seguridad en grandes compañías y engaños que circularon por redes sociales.

A continuación haremos un repaso por los principales acontecimientos de los últimos tres meses, en el primer Resumen Trimestral de Amenazas de 2015:

Enero

Como veníamos advirtiendo desde el año anterior, el ransomware siguió en ascenso e investigamos en detalle a CTB-Locker, cuyo último objetivo es cifrar los archivos de sus víctimas (esta vez, también de Latinoamérica) y pedir un rescate en bitcoins para recuperar la información. Incluso vimos cómo incorporó a su camapaña de propagación mensajes en español para afectar a usuarios hispanoablantes.

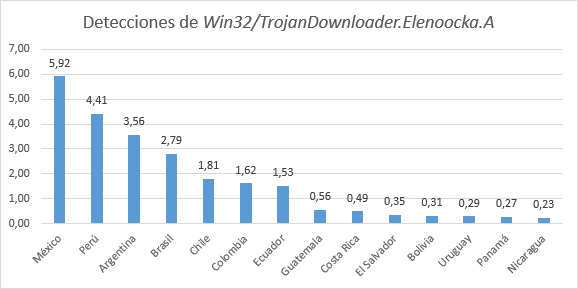

En los adjuntos maliciosos de esta campaña se encontraba una variante de Win32/TrojanDownloader.Elenoocka.A, encargado de descargar desde distintas URLs un malware detectado por ESET como Win32/FileCoder.DA. A continuación pueden ver el porcentaje de detección de la amenaza en los distintos países de Latinoamérica:

Además, nos encontramos con GHOST, la grave vulnerabilidad en la librería glibc de Linux. Esta permitiría a un atacante tomar remotamente el control de un sistema sin conocer las credenciales de acceso, pero afortunadamente se lanzaron parches para solucionarla.

Finalmente, para coronar este primer mes de 2015, más de 100 mil usuarios de Facebook fueron infectados ¡en solo dos días! ¿La razón? Un troyano que se propaga mediante la publicación de videos pornográficos en el perfil de la víctima infectada, e incluso etiqueta a algunos de sus amigos con el fin de lograr una mayor cantidad de infecciones.

Un arranque de año tranquilo, ¿verdad?

Febrero

Fue entonces cuando empezamos a pensar en San Valentín, la clásica celebración del 14 de febrero. Pero más allá de las declaraciones de amor, las cajas de bombones y los ramos de flores, descubrimos un lado poco feliz de la mano de 7 regalos (no tan románticos) que haría un cibercriminal en esta fecha. Digamos que su especialidad no son las demostraciones de afecto...

Y siguiendo el caso del mes anterior, un falso video para adultos siguió propagándose por Facebook y lo analizamos con mayor profundidad para entender de qué se trataba la campaña. Descubrimos que la amenaza es detectada como “Multiple Threats”, lo que significa que el ejecutable malicioso no tiene una firma específica, sino que está compuesto por otros ejecutables con varias detecciones distintas. Luego, este ejecutable es una especie de archivo autoextraíble que ejecuta los otros archivos maliciosos contenidos en él.

Y siguiendo el caso del mes anterior, un falso video para adultos siguió propagándose por Facebook y lo analizamos con mayor profundidad para entender de qué se trataba la campaña. Descubrimos que la amenaza es detectada como “Multiple Threats”, lo que significa que el ejecutable malicioso no tiene una firma específica, sino que está compuesto por otros ejecutables con varias detecciones distintas. Luego, este ejecutable es una especie de archivo autoextraíble que ejecuta los otros archivos maliciosos contenidos en él.

En paralelo, engaños clásicos siguieron vigentes, como por ejemplo un falso premio de un iPhone 6, que se trataba de una campaña maliciosa en Chile. Al descargar el supuesto formulario, se descargaba un archivo ejecutable de la familia Win32/TrojanDownloader.Zurgop.

Marzo

El ransomware no da tregua, eso está claro: apareció TeslaCrypt, una amenaza que además de archivos cifra partidas de videojuegos. De esta forma, los gamers también se convirtieron en víctimas del secuestro de información. También supimos de CryptoFortress, que presenta ciertas similitudes con TorrentLocker pero es una amenaza diferente a la cual analizamos en detalle.

Con un poco más de impacto llegó FREAK Attack, una grave vulnerabilidad en algunos de los protocolos de cifrado de las comunicaciones más extendidos. Así, vimos cómo implementaciones con décadas de antigüedad pueden afectar a la seguridad de las comunicaciones actuales.

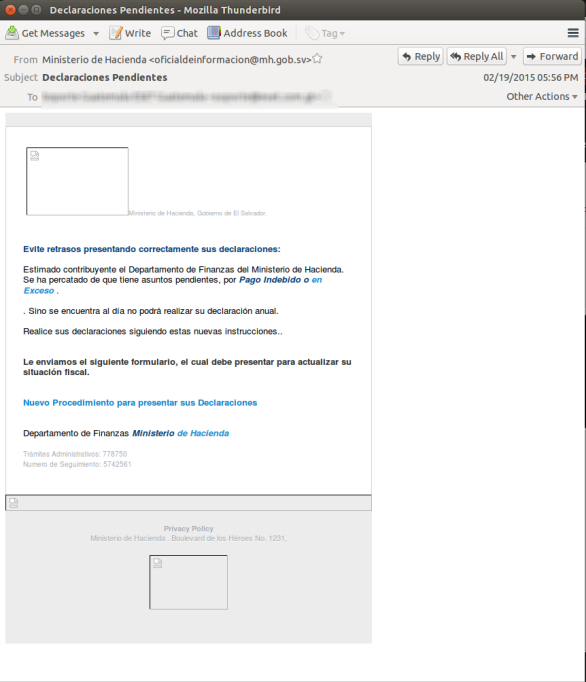

En el plano regional, nuestro Laboratorio de Investigación alertó sobre falsos correos gubernamentales de Guatemala y El Salvador que propagaban troyanos, buscando infectar a través de un archivo de Word malicioso a usuarios desprevenidos, con el fin de poder acceder a sus equipos de manera remota.

Mientras tanto, celebramos el Día Internacional de la Mujer honrando el trabajo de todas aquellas que forman parte de la comunidad de seguridad y contribuyen con su trabajo a que tengamos una experiencia más segura al utilizar la tecnología -y como portavoz, elegimos entrevistar a Lysa Myers, Security Researcher de ESET.

Para darles un panorama completo del escenario, publicamos la versión completa de nuestro informe Tendencias 2015, que recorre los principales desafíos informáticos para este nuevo año. ¡No se olviden de descargarlo para tener un análisis profundo de lo que sucede!