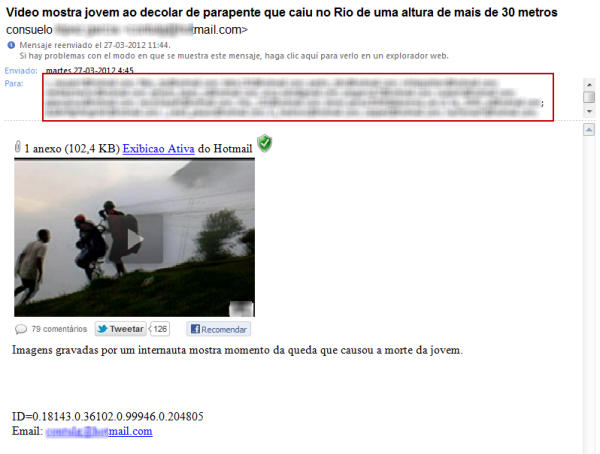

En el día de ayer recibimos en nuestro laboratorio un correo electrónico que utiliza como tema de Ingeniería Social un supuesto accidente que habría sufrido una niña en Río de Janeiro al intentar saltar desde una altura de 30 metros para hacer funcionar un parapente. Para hacerlo más creíble se adjunta una imagen que aparenta ser un video compartido por redes sociales y se afirma que el falso archivo adjunto (el malware es descargado a través de un enlace insertado en la imagen) fue analizado por la solución antimalware de Hotmail encontrándose limpio. En la siguiente captura se puede apreciar el correo recibido y la considerable cantidad de direcciones a las cuales se envío este ataque utilizando el campo "Para":

Como se mencionaba anteriormente, si el usuario sigue el hipervínculo presionando sobre el supuesto video, estará descargando un archivo malicioso con extensión COM que hace alusión al portal YouTube al incluirlo como parte de su nombre y así utilizar una artimaña más, la confusión que puede generar la similitud entre un archivo ejecutable COM y el dominio genérico de un sitio web .com. En el primer caso, se tratan de archivos ejecutables que solían ser utilizados en sistemas operativos antiguos como MS-DOS y que en la actualidad, se están usando ampliamente para facilitar la propagación de malware al lograr engañar a más usuarios que de otro modo, podrían percatarse de una extensión sospechosa como .EXE. En el segundo caso, .com se utiliza como dominio de Internet genérico a diferencia de otros territoriales como .cl (Chile) o .ar (Argentina) que pertenecen a un determinado país. Este “trágico accidente” es detectado por ESET NOD32 Antivirus como Win32/TrojanDownloader.Agent.RDR troyano. Si esta amenaza es ejecutada, intenta descargar dos archivos que actualmente están corruptos, es decir, que no funcionan correctamente. Sin embargo, cabe destacar que en cualquier momento los ciberdelincuentes responsables de estos códigos maliciosos pueden actualizar el servidor desde donde son descargados esos archivos con la finalidad de subir más malware.

Sumado a lo anterior, las ansias de obtener dinero ilícitamente por parte de estos cibercriminales provenientes posiblemente de Brasil no se acaban acá. Realizando un análisis más detallado hemos encontrado dos códigos maliciosos que probablemente también han sido propagados por este grupo. Uno habría llegado simulando ser también un video, pero utilizando otro tema menos explícito. Aquí se seduce al usuario mediante la excusa de que en ese material multimedia podrá observar cosas absurdas que suceden en Brasil. En este caso se trata de un troyano Banker (destinado a robar información bancaria) también detectado por nuestra solución antivirus como Win32/Spy.Banker.XOT troyano. Al ser ejecutado, baja de Internet y ejecuta otra amenaza, BAT/Agent.NLF troyano.

Finalmente encontramos un tercer código malicioso que a través de la técnica de pharming local, modifica el archivo host de la computadora de la víctima para redirigirla hacia sitios fraudulentos cuando intente ingresar a determinada entidades financieras y bancos brasileños. Sumado a lo anterior, este troyano también actúa como proxy con el fin de asegurarse una vez más que el usuario efectivamente ingrese a un sitio bancario falso. Este último habría sido propagado mediante una inventada violación y asalto que habrían cometido dos sujetos en contra de una mujer que volvía de la iglesia. La siguiente captura da cuenta de aquello:

Finalmente encontramos un tercer código malicioso que a través de la técnica de pharming local, modifica el archivo host de la computadora de la víctima para redirigirla hacia sitios fraudulentos cuando intente ingresar a determinada entidades financieras y bancos brasileños. Sumado a lo anterior, este troyano también actúa como proxy con el fin de asegurarse una vez más que el usuario efectivamente ingrese a un sitio bancario falso. Este último habría sido propagado mediante una inventada violación y asalto que habrían cometido dos sujetos en contra de una mujer que volvía de la iglesia. La siguiente captura da cuenta de aquello:

Con respecto a esta muestra pudimos observar que el troyano detectado como Win32/ProxyChanger.CF procede a apagar el equipo de la víctima luego de transcurrido un período de tiempo. Por otro lado, destacar que mediante la recepción de un solo correo electrónico y varios análisis exhaustivos pudimos determinar que estos ciberdelincuentes cuentan con al menos cuatro códigos maliciosos (tres propagados y otro que es descargado producto de la infección) y una desarrollada creatividad para manipular a los usuarios más incautos y así maximizar las ganancias ilícitas.

En este tipo de casos el principal consejo aparte de evitar convertirse en presa de la misma curiosidad, es no seguir ningún hipervínculo que se reciba a través de correos electrónicos, redes sociales, o similares, menos si el mismo trata sobre algún tema mediático. A través de la implementación de una solución antivirus con capacidad de detección proactiva y una educación que le permita al usuario discernir entre un correo peligroso y uno genuino es posible mitigar el impacto de las amenazas informáticas. En casos donde la persona ya ha sido víctima de este tipo de amenazas es imprescindible que contacte a su banco para cambiar claves y adoptar las medidas necesarias.

André Goujon

Especialista de Awareness & Research