Hace algunos días el investigador en Seguridad Stefan Viehböck ha publicado un fallo de seguridad en el diseño del estándar de seguridad WPS (WiFi protected Setup), el cual es utilizado para realizar una configuración de seguridad más sencilla y está orientado a usuarios menos experimentados. Este fallo permitiría atacar por fuerza bruta el WPS PIN del router y posteriormente obtener la contraseña WPA para la red inalámbrica. Con esto, un atacante podría cambiar la configuración del router, o bien generar una denegación de servicio. La vulnerabilidad ya fue reportada y CERT/CC le ha asignado el número VU#723755 a esta causa.

Esta vulnerabilidad, en realidad, fue inicialmente descubierta por Craig Heffner pero Stefan la publicó primero. Como el propio Craig dice: “Así es la vida”. No obstante, Craig Heffner publicó Reaver, una herramienta libre para atacar WPS ya que considera que el código de Stefan, denominado wpscrack, todavía no está debidamente listo.

¿Cómo funciona el ataque?

Primero que nada, se obtiene el PIN del router. Ese número de 8 dígitos (7 + el checksum) que se encuentra habitualmente en una etiqueta pegada al dispositivo. Al lanzar el script en Python, se realizan los siguientes pasos:

- Petición de autenticación

- Petición de asociación

- Petición de EAP

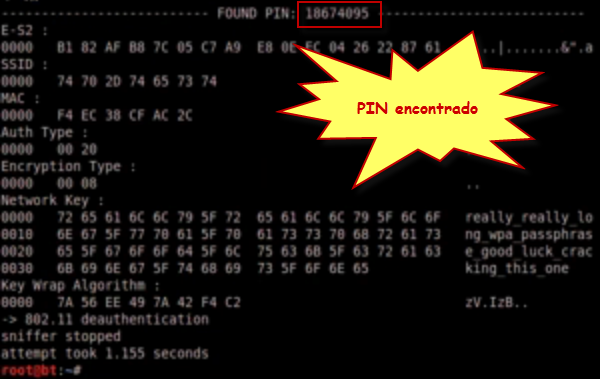

Al finalizar estas peticiones y sus respectivas respuestas, el algoritmo comienza a realizar intentos por descifrar el PIN. Luego de varios ciclos, obtiene los primeros cuatro dígitos y posteriormente el número entero. A continuación, les mostramos una captura de un PIN descifrado con wpscrack:

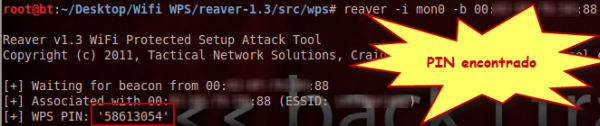

En el caso de Reaver, el sistema utilzado es similar. De hecho, Craig hace referencia a .braindump cuando habla del caso en su blog. Su herramienta, por lo tanto, presenta la misma estructura. La diferencia es que funciona con más adaptadores que wpscrack pero es un poco más lento. De todos modos, también constituye una amenaza eficiente para obtener el PIN y además es más fácil de implementar ya que solo se necesitan la interfaz y el BSSID del Access Point para realizar el ataque:

Este tipo de ataques presentan una alternativa mucho más eficiente al paradigma actual de ruptura de WPA ya que no se realiza un ataque de diccionario y el tamaño de la clave es irrelevante. Por otro lado, solo funciona en aquellos routers que tengan WPS habilitado.

Además, es importante aclarar que WPA no fue vulnerado. El estándar WPS es el que tiene un problema de diseño que puede llevar, por consecuencia, a la obtención de la clave WPA de los dispositivos que lo utilizan.

Dado que todavía no se han obtenido respuestas de parte de los fabricantes, la mejor forma de poder mitigar esta nueva amenaza es deshabilitando el WPS, ya que en la mayoría de los dispositivos actuales viene activado por defecto. Para saber si su dispositivo cuenta con esta función es necesario ingresar a la configuración del dispositivo y buscar por WiFi Protected Setup en el menú. Muchas empresas tienen ayuda en línea para realizar este cambio, como es el caso de Belkin que explica paso por paso como poder desactivar el WPS en sus dispositivos.

Raphael Labaca Castro

Especialista en Awareness & Research