De nouvelles fausses applications bancaires se sont frayé un chemin jusqu’au magasin officiel de Google Play. Prétendant augmenter la limite de carte de crédit des utilisateurs de trois banques indiennes, les applications malveillantes d’hameçonnage pour les détails de leur carte de crédit et leurs informations d'identification bancaires sur Internet en utilisant de faux formulaires. Pire encore, les données volées aux victimes font l'objet d'une fuite en ligne, en texte clair, via un serveur exposé.

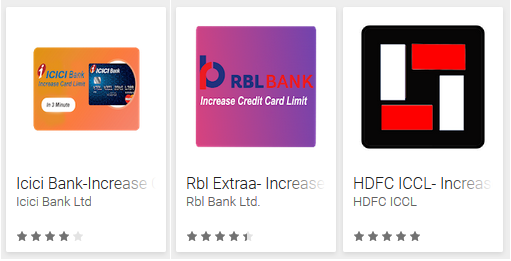

Les fausses applications étaient visibles sur Google Play en juin et juillet 2018. Lorsqu’ESET a avisé Google, elles ont été supprimées; elles avaient malheureusement déjà été installées par des centaines de victimes. Les applications ont été ajoutées sous trois noms de développeurs différents, chacun se faisant passer pour une banque indienne différente. Cependant, nous pouvons remonter ces trois applications jusqu'à un seul attaquant.

Comment fonctionnent ces applications?

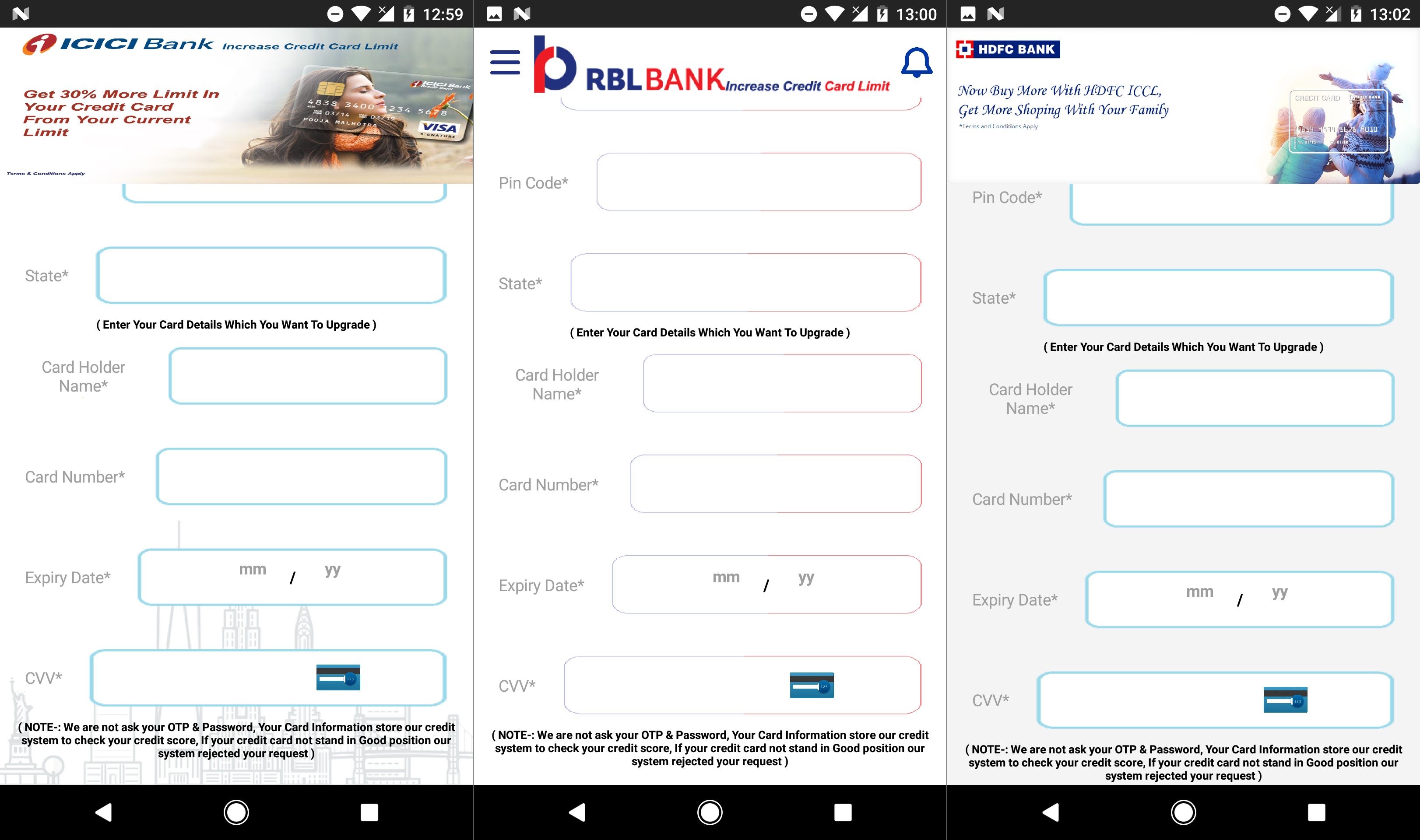

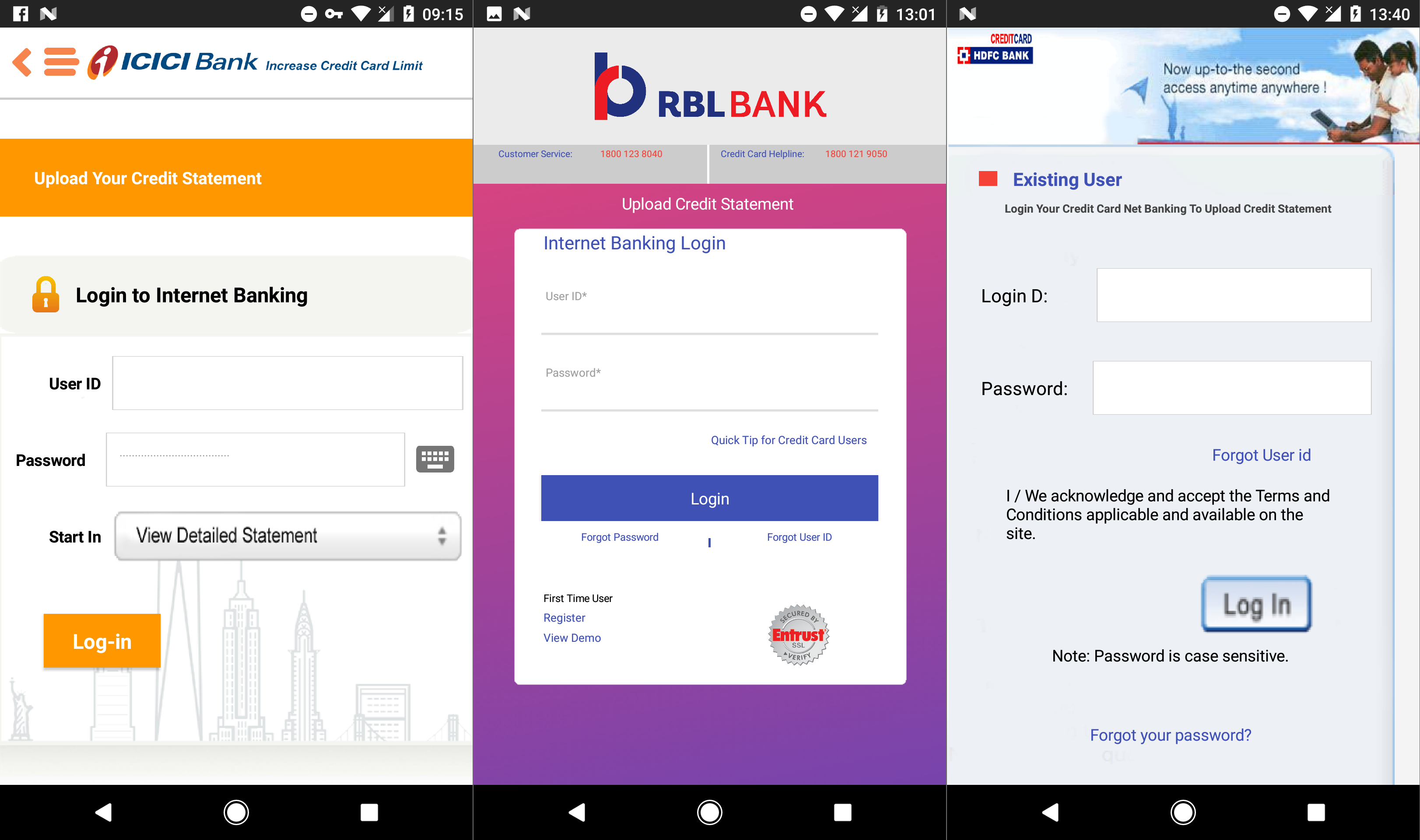

Les trois applications procèdent de la même manière. Lors du lancement, un formulaire demandant les détails de carte de crédit s’affiche (Figure 2). Si les utilisateurs remplissent le formulaire et cliquent sur « Soumettre », ils sont alors dirigés vers un formulaire demandant de fournir leurs identifiants de connexion aux services bancaires par Internet (Figure 3). Il est intéressant de noter que même si tous les champs sont marqués comme étant « obligatoire » (*), les deux formulaires peuvent être soumis vides. C’est un indicateur clair qu’il y a anguille sous roche.

Figure 3 : Faux formulaires d'hameçonnage pour l'obtention de justificatifs d'identité bancaire sur Internet

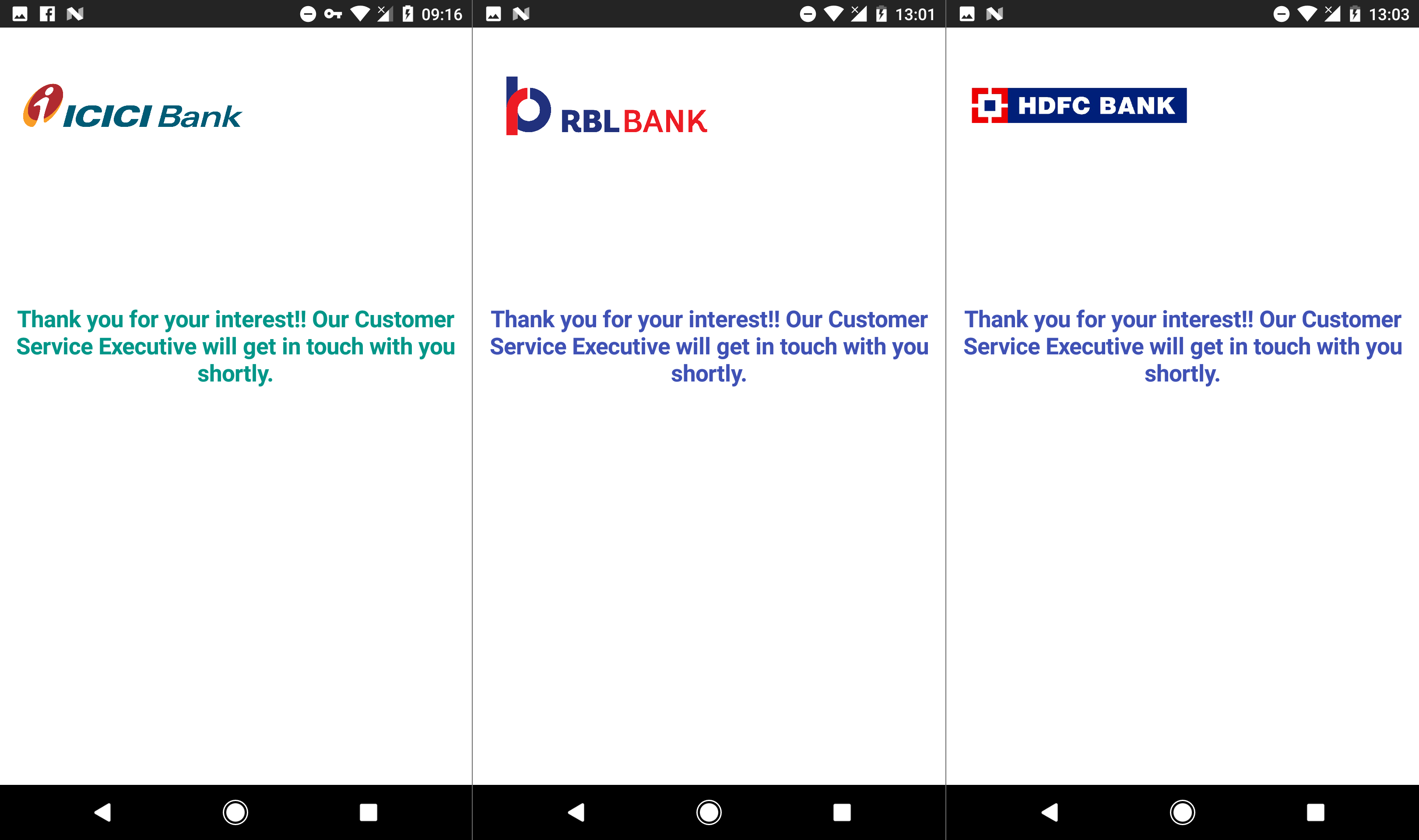

En cliquant sur les deux formulaires - avec ou sans les remplir - les utilisateurs accèdent au troisième et dernier écran, qui remercie les utilisateurs de leur intérêt et les informe qu'un responsable du service à la clientèle (Customer Service Executive) sera bientôt en contact (Figure 4). Inutile de dire que personne n’entre en contact avec les victimes; l'application n'offrant aucune autre fonctionnalité au-delà de ce point.

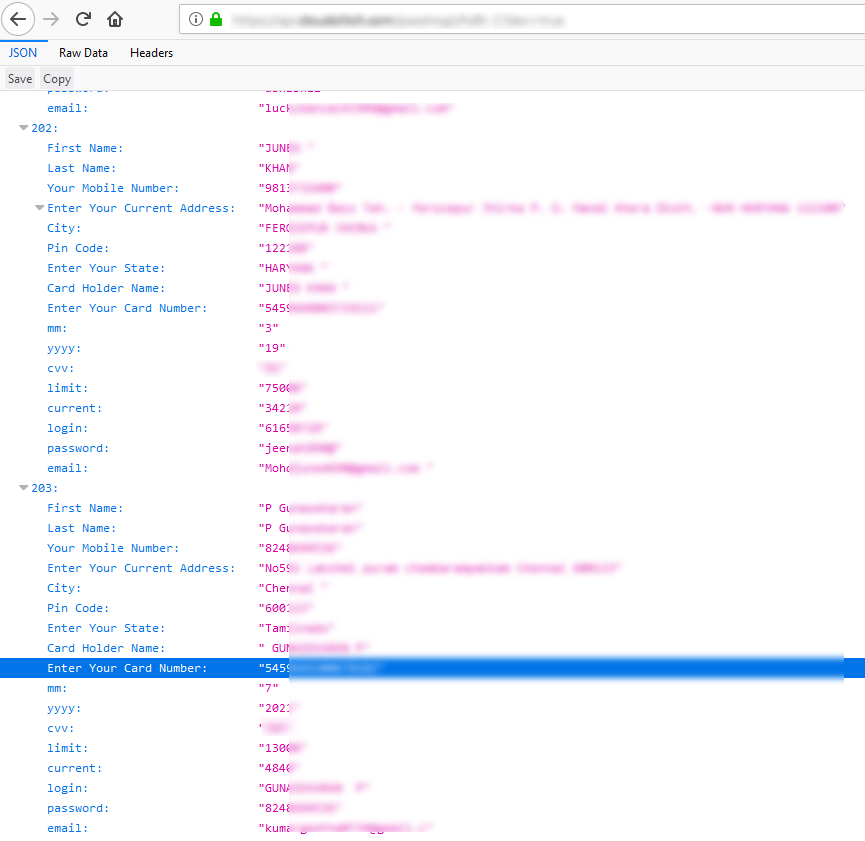

Entre temps, les données saisies dans les faux formulaires sont envoyées en texte clair au serveur de l'attaquant. La liste des données volées sur ce serveur est accessible à toute personne possédant le lien, ne requérant aucune authentification. Pour les victimes, cela amplifie les dommages potentiels, car leurs données sensibles ne sont pas seulement à la disposition de l’attaquant, mais également de quiconque les croisant potentiellement.

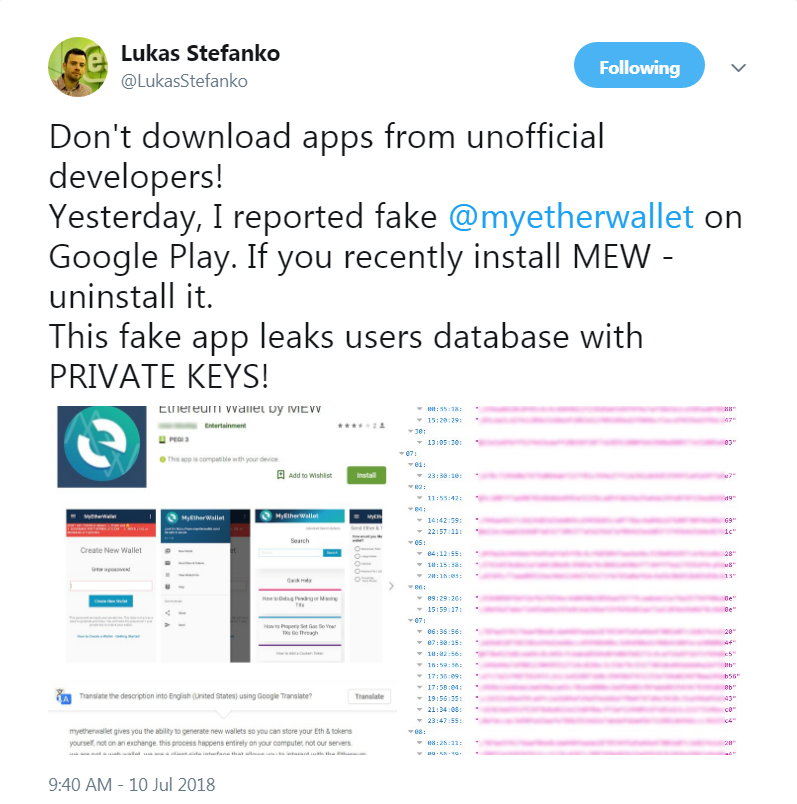

Tout récemment, nous vous avons mis en garde contre une autre application malveillante coulant des informations volées pour que quiconque puisse les voir. Il s’agissait en effet de la fausse application MyEtherWallet, exposant les clés privées aux portefeuilles des victimes. Ces découvertes soulignent la nécessité de faire preuve d'une extrême prudence lors du téléchargement d'applications liées aux finances, qu’il s’agisse d’argent au sens traditionnel du terme ou de cryptomonnaie.

Comment rester en sécurité

Si vous avez installé et utilisé l'une de ces applications malveillantes, nous vous conseillons de les désinstaller immédiatement. Vérifiez votre compte bancaire pour déceler toute activité suspecte et modifiez le code PIN de votre carte de crédit ainsi que votre mot de passe bancaire sur Internet.

Pour éviter d'être victime d'applications d’hameçonnage, voici quelques conseils :

- Ne faites confiance qu’aux applications bancaires mobiles que si elles proviennent du site Web officiel de votre banque;

- Ne saisissez jamais vos informations bancaires sensibles dans les formulaires en ligne si vous n'êtes pas sûr de leur sécurité et de leur légitimité;

- Portez attention au nombre de téléchargements, aux évaluations des applications et aux critiques lorsque vous téléchargez des applications depuis Google Play;

- Gardez votre appareil Android à jour et utilisez une solution de sécurité mobile fiable ; les produits ESET détectent les applications malveillantes suivantes comme Android/Spy.Banker.AHR

Applications bancaires (légitimes) ciblées

| App name | Package name |

|---|---|

| iMobile by ICICI Bank | com.csam.icici.bank.imobile |

| RBL MoBANK | com.rblbank.mobank |

| HDFC Bank MobileBanking (New) | com.hdfc.retail.banking |

Indicateurs de compromission (IoC)

Pour l'instant, nous ne publierons pas d'IoCs plus spécifiques que les identifiants de l'application, afin d'éviter d'exposer davantage les données des victimes.