Hacker erbeuten immer wieder große Datenbanken mit sensiblen Nutzerdaten von Unternehmen. Das uns bekannteste Unternehmen, welches mit einem der größten Datendiebstähle in die Geschichte eingegangen sein dürfte, ist Yahoo.

Vor Kurzem setzte sich der unabhängige Sicherheitsforscher und Blogger Troy Hunt mit den neuen NIST Digital Identity Guidelines auseinander. Seine Aufmerksamkeit erweckte besonders jene Passage, in der es hieß, dass Passwörter aus bekannten Datenlecks für die Nutzerauthentifizierung auf eine Blacklist gesetzt werden sollten.

Just blogged: Introducing 306 Million Freely Downloadable Pwned Passwords https://t.co/GKS9vvpZLs

— Troy Hunt (@troyhunt) 3. August 2017

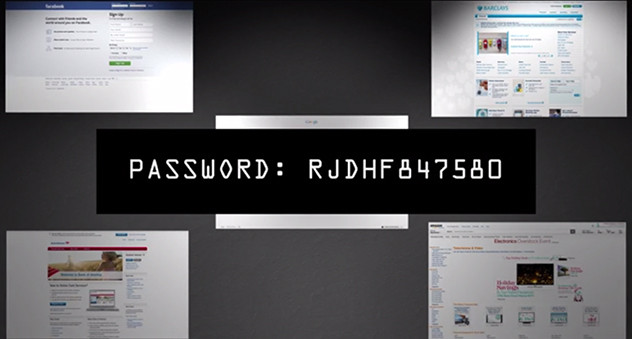

Das Problem liegt auf der Hand. Die Wiederverwendung von (bekannten) Passwörtern ist allgemein keine gute Idee. Bis jetzt war es allerdings fast unmöglich, herauszufinden, ob das eigene Passwort durch eines der Datenlecks ergaunert und im Darknet verteilt werden konnte.

Hunt erweitert Cyber-Hacking-Prüfdienst "Have I Been Pwned" um eine nützliche Funktion

Durch den Cyber Security Webdienst Have i Been Pwned konnten Nutzer bisher überprüfen, ob ihre E-Mail-Konten durch Datenlecks kompromittiert wurden und die Passwörter seitdem im Darknet kursieren. Hunt hat seine Webseite durch einen weiteren nützlichen Dienst ergänzt. Nun können die User auch direkt nach einem bestimmten Passwort suchen. Die Web-Anwendung gibt Aufschluss darüber, ob das eingegebene Passwort im Darknet bereits veröffentlicht ist.

It's Friday, let's have some fun with this: what's the naughtiest password you can find in this stash of 320 million https://t.co/zLkv5B7ulv

— Troy Hunt (@troyhunt) 4. August 2017

Den Webdienst speist der Sicherheitsforscher mit Passwortlisten. Nach dem ersten Update handelt es sich dabei um mittlerweile 320 Millionen Kennwörter.

Das Tool gibt allerdings keine Auskunft darüber, ob ein Account gehackt wurde. Es gibt Usern lediglich den Hinweis, dass das übermittelte Passwort auf Passwortlisten auftaucht, die für Brute-Force-Angriffe (Wörterbuchattacken) verwendet werden. Der zum überprüften Kennwort zugehörige Account ist zumindest potentiell gefährdet. Das kompromittierte Passwort sollte dennoch unverzüglich geändert werden. Wessen Passwort nicht in der Datenbank der Web-Anwendung gefunden wurde, kann nicht automatisch davon ausgehen, dass es sicher ist.

Web-Admins können Hunts Dienst über eine API einbinden und dadurch schlecht gewählte Passwörter von Usern von vornherein vermeiden.

Sichere Kennwörter schützen die eigenen Accounts vor Wörterbuchattacken. Gegen Datenlecks können die User nur wenig unternehmen. Da bleibt bloß die regelmäßige Änderung des Passworts.

Die Erstellung guter Passwörter ist nicht schwer – Hier die wichtigsten Punkte zusammengefasst:

- Schritt 1 – Mehrere Wörter

- Schritt 2 – Großbuchstaben hinzufügen

- Schritt 3 – Interpunktion erzeugt kreatives Flair

- Schritt 4 – Leerzeichen erhöhen die Komplexität

- Schritt 5 – Große Buchstaben zum Schluss

Außerdem sollte beachtet werden:

- Kurze Passwörter sind schlecht. Lange Passphrasen sind gut.

- Alte Passwörter niemals wiederverwenden.

- Zwei-Faktoren-Authentifizierung erhöht Sicherheit zusätzlich.

- Jedes Konto sollte eine eigene sichere Passphrase haben.

- Auch Passphrasen müssen hin und wieder gewechselt werden.

- Ein verlässlicher Passwort-Manager bietet sich unter Umständen an.