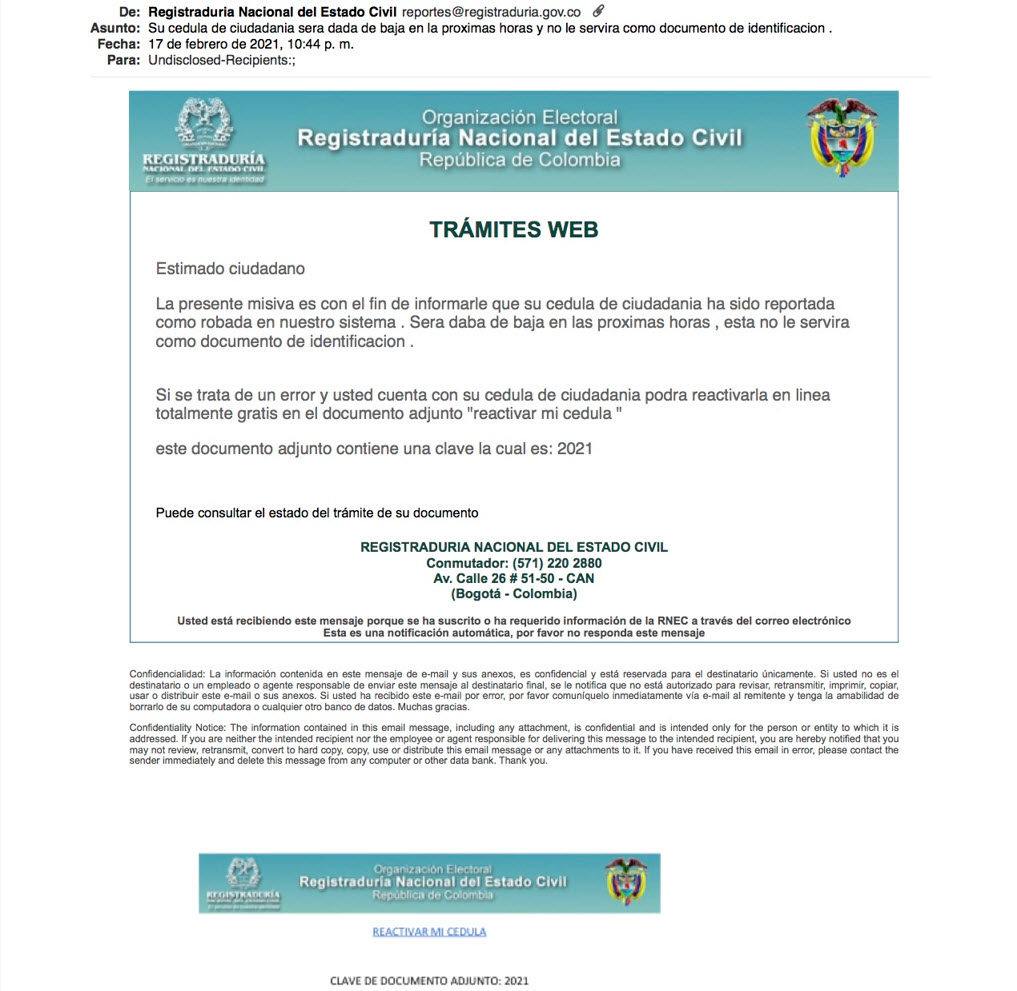

En los últimos años hemos visto varias campañas de phishing dirigidas a Colombia y otros países de la región intentando distribuir malware. Es común que los nombres de los organismos públicos sean utilizados por los atacantes para intentar convencer a las personas y el nombre de la Registraduría Nacional de la República de Colombia ya lo han utilizado en otras campañas en el pasado. En febrero de 2021, por ejemplo, la entidad alertó que cibercriminales estaban enviando correos falsos para robar datos de sensibles de los ciudadanos colombianos. También las personas alertaron en ese momento a través de Twitter los intentos de phishing que recibieron.

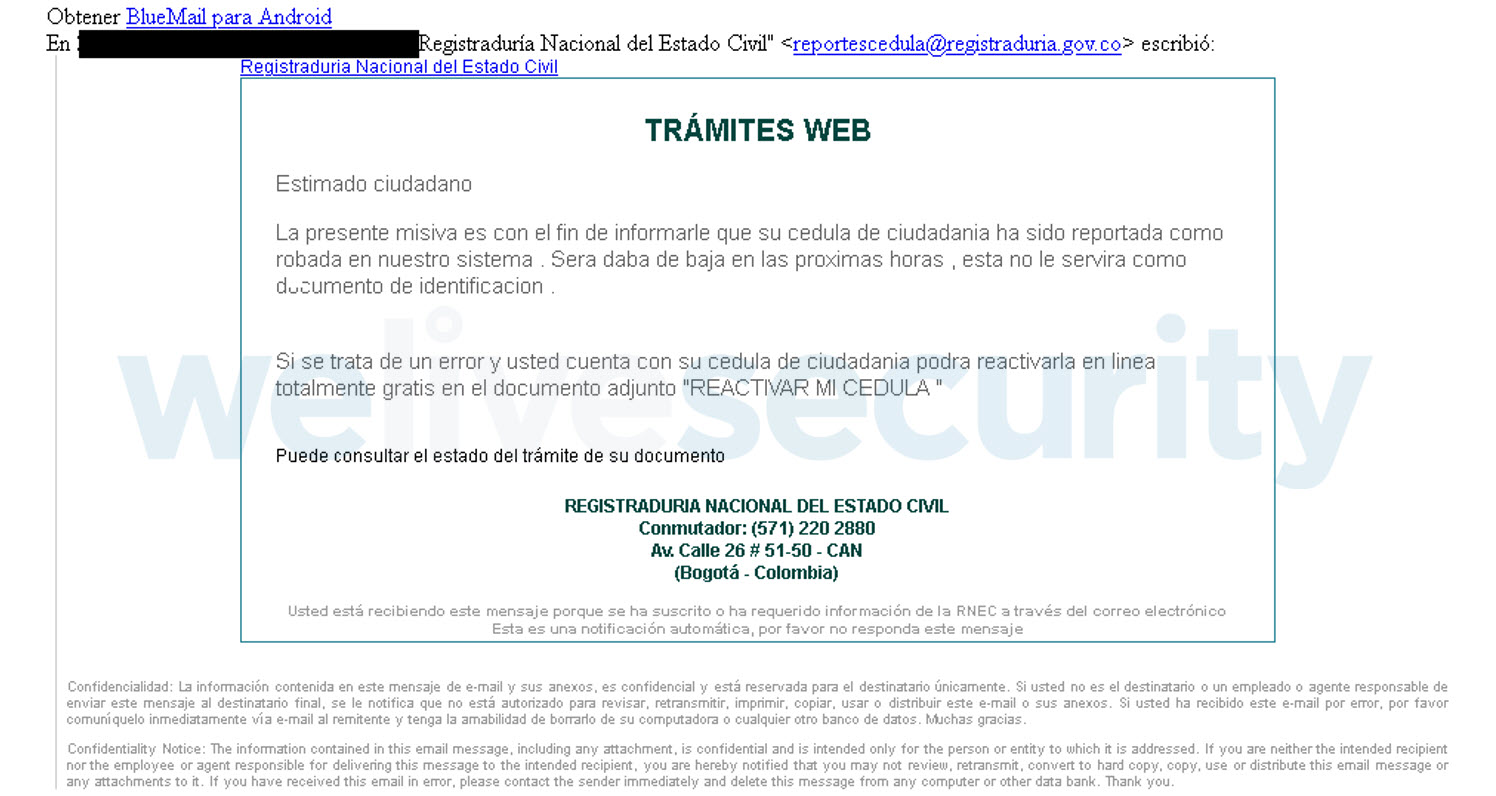

Imagen 1. Correo de phishing que circuló en 2021 suplantando la identidad de la Registraduría Nacional de Colombia

Pero en marzo de 2023 detectamos que está circulando un falso comunicado con un diseño similar al de 2021. Como se puede observar en la Imagen 2 a continuación, los cibercriminales se hacen pasar por la Registraduría Nacional de la República de Colombia solicitando a los ciudadanos que reactiven su cédula de identidad con la excusa de que su cédula de identidad fue reportada como robada. El correo del remitente es reportescedulas@registraduria.gov.co, lo que indica que el cibercriminal está empleando la técnica de suplantación de correo electrónico más conocida como email spoofing. En este caso, suplantando el dominio legítimo de la entidad de gobierno. Los cibercriminales se valen de esta técnica porque es más difícil para las personas advertir que se trata de un correo falso y aumentan las probabilidades de que caigan en la trampa.

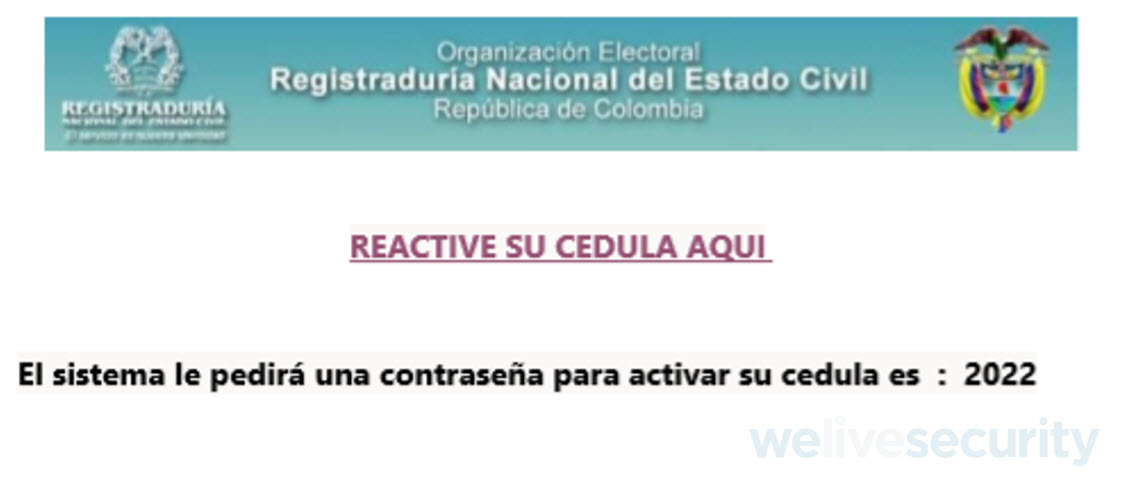

El correo contiene un enlace que redirige a un documento en formato PDF que brinda las instrucciones para supuestamente reactivar la cédula.

El documento PDF lleva el nombre “reactivar mi cedula.pdf” y contiene un enlace que supuestamente redirige a la página oficial de la entidad. Sin embargo, lleva a un sitio web fraudulento que guía a las personas a descargar un troyano de acceso remoto (RAT, por sus siglas en inglés), el cual debe ser descomprimido utilizando la contraseña “2022”.

AsyncRAT: el malware que distribuye esta campaña

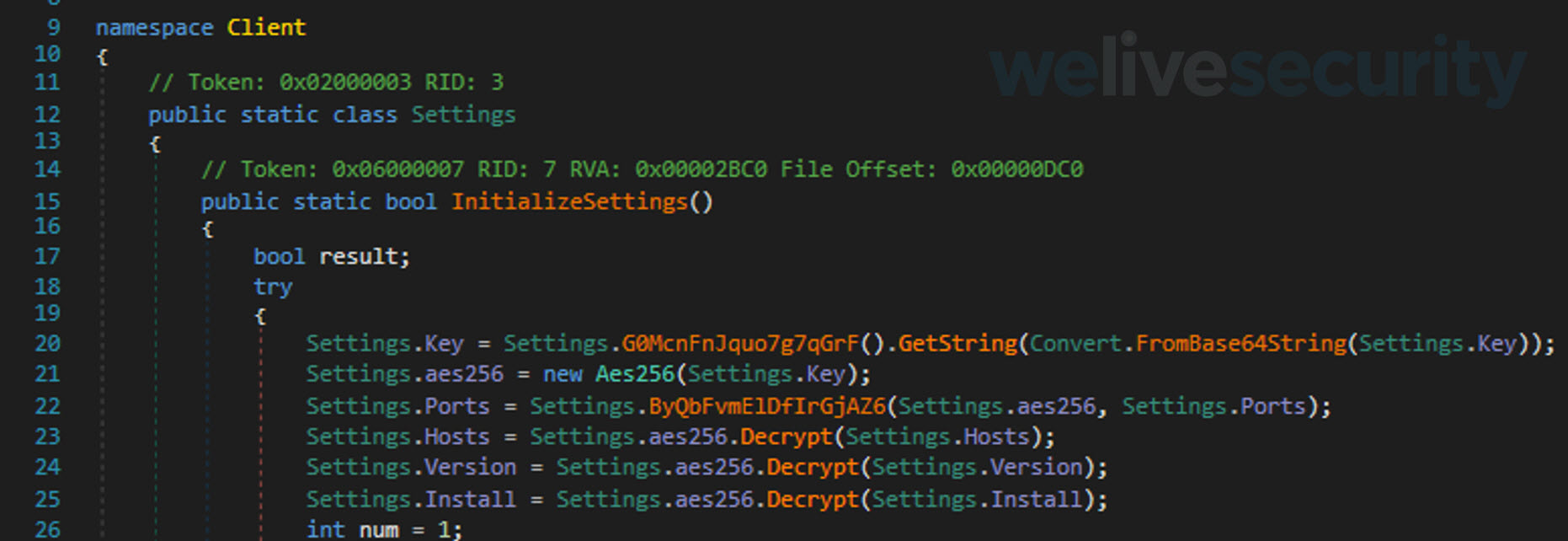

El malware que distribuye esta campaña de phishing fue desarrollado en .NET y posteriormente ofuscado. Probablemente para dificultar su análisis. Una vez que la víctima ingresa la contraseña para descomprimir el archivo se encontrará con un código malicioso del tipo dropper, el cual tiene como objetivo descargar otro programa malicioso en el equipo de la víctima.

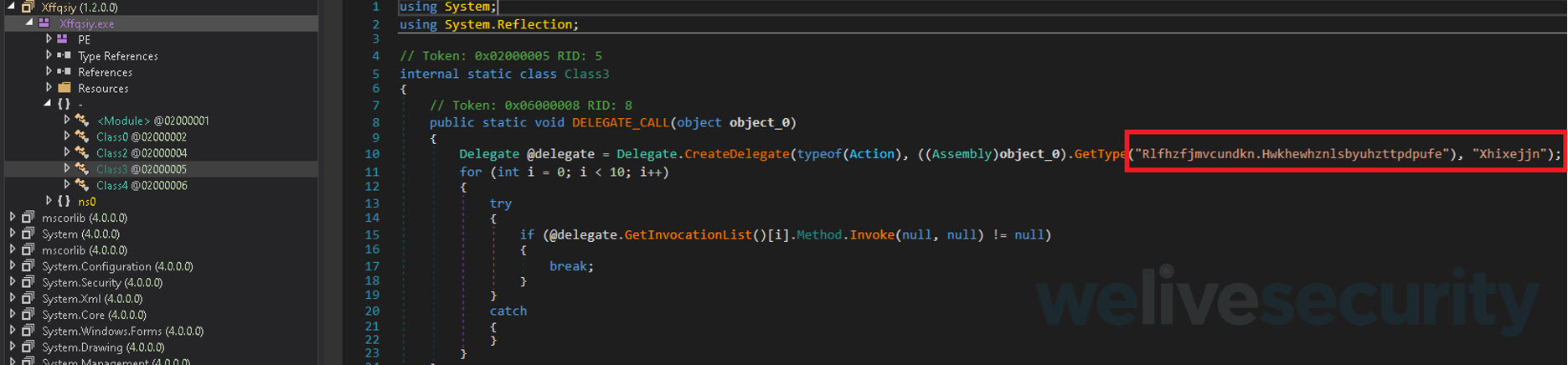

Al analizar este código malicioso observamos un fragmento en el que se puede visualizar cómo este ejecutable malicioso (dropper) contiene instrucciones para la ejecución de una nueva pieza de malware “(“Rlfhzfjmvcundkn.Hwkhewhznlsbyuhzttpdpufe”), “Xhixejjn”); ”:

Imagen 4. Fragmento de código que contiene el dropper analizado con la instrucción para descargar otra pieza de malware

Al realizar el análisis correspondiente observamos que la porción de código ejecutable iniciado por el usuario libera una .dll denominada "Rlfhzfjmvcundkn.dll”. La misma invoca e inyecta el payload final, que es el troyano de acceso remoto AsyncRAT bajo el nombre “zzzzasyncnuevodefaultCONAMERICANFACILSINNADA”.

Por otro lado, la muestra de AsyncRAT detectada en esta campaña guarda su configuración en una sección de sus recursos, llamada “SETTINGS”, cifrada con el algoritmo AES-256 y utiliza la siguiente clave "O4uDJWdbbCyDNdmQP8WozwkPi6q7ctPM".

Debemos recordar que los RAT (Remote Access Trojans, por sus siglas en inglés) son peligrosos porque permiten a un atacante remoto tomar el control total de un equipo infectado, muchas veces sin que el usuario tenga conocimiento de esto. Una vez que un cibercriminal tiene acceso remoto a un dispositivo puede realizar varias acciones maliciosas, que van desde robar información sensible, como contraseñas almacenadas en el navegador, archivos u otros documentos, así como realizar capturas de pantalla, grabar audio, o manipular el sistema de la víctima.

En el caso de AsyncRAT es importante mencionar que esta herramienta de acceso remoto es muy popular y utilizada por distintos actores maliciosos. De hecho, en 2023 analizamos una campaña con fines de espionaje, apodada Operación Absoluta, que apuntaba a organismos gubernamentales y empresas de Colombia y también utilizaba AsyncRAT.

Por otra parte y a modo de contexto, de 2021 a esta parte hemos analizado varias campañas con similares características apuntando a Colombia y otros países de la región en las que se ha utilizado este mismo malware así como otros RAT que también son comúnmente utilizados por distintos grupos de cibercrimen, como njRAT o Remcos, por nombrar algunos. Para más información sobre estas campañas de malware apuntando a blancos de América Latina en los últimos años, compartimos las siguientes lecturas:

- Campaña de espionaje distribuyó el malware njRAT en organizaciones de Colombia

- Operación Pulpo Rojo: campaña de malware dirigida a organismos de alto perfil de Ecuador

- Operación Spalax: Ataques de malware dirigidos en Colombia

- Campaña de malware activa apunta a entidades gubernamentales y de educación en Colombia

Conclusión

En 2021 el Centro de Respuesta ante Emergencias Informáticas de Colombia (COLCERT) alertó sobre campañas similares pero en ese entonces distribuyendo otros troyanos de acceso remoto, como Bit RAT o Quasar RAT. En esta ocasión observamos que la amenaza que se distribuye es AsyncRAT y lamentablemente es cada vez más frecuentes observar en América Latina campañas que utilizan lo que se conoce como commodity malware; es decir, malware que puede adquirirse fácilmente al estar disponible para su descarga o compra en foros clandestinos y que es utilizado por varios grupos criminales.

En el caso de la campaña que describimos en este artículo, además de utilizar correos de phishing con el mismo diseño que las anteriores campañas, también utilizaron un RAT.

Consejos para evitar ser víctimas de este tipo de campañas:

- Revisar la dirección desde la cual se envió el correo. Si bien algunas veces es evidente que es una dirección sospechosa, en otros casos, como en la campaña que describimos en esta publicación, podría prestarse a la confusión ya que el dominio parece ser legítimo. Esto se debe a que los atacantes pueden usar la técnica conocida como email spoofing.

- Revisar el contenido del mensaje. Por ejemplo, faltas de ortografía o cualquier otra inconsistencia que llame la atención. Si bien los atacantes han mejorado mucho este aspecto, es una herramienta más para detectar estos correos.

- No descargar archivos adjuntos de correos que llegan de manera inesperada o si tenemos duda de la legitimidad del mismo.

- Revisar las extensiones de los archivos antes de descargar y abrir. Por ejemplo, si un archivo termina con “.pdf.exe” la última extensión es la que determina el tipo de archivo, en este caso seria “.exe” un ejecutable.

- Si un correo incluye un enlace y algo nos genera sospechas, evitar hacer clic.

- Ser prudentes al descargar y extraer archivos comprimidos .zip/.bz2 de fuentes no confiables, ya que suelen ser utilizados para ocultar códigos maliciosos y evadir ciertos mecanismos de seguridad.

- Tener los equipos y aplicaciones actualizados a la versión más reciente.

- Utilizar una solución de seguridad confiable en cada uno de nuestros dispositivos, ya que una solución antivirus puede detectar a tiempo estos correos y bloquearlos.

Indicadores de compromiso (IoC)

Dominios y direcciones IP detectados en las muestras analizadas:

Hashes:

- 3cc49d0c8c3e332ff7904957e8a5204a5bbe3fbb - Phishing.Agent.NTH

- 438d7897fd795fa383fca37d16592ae15538eb64 - Phishing.Agent.NTH

- 6499415987ac4da029ccbb3783dda023f915c493 - Phishing.Agent.NTH

- 8193e3845b032145c140d92e028addcff22b90c4 - MSIL/Injector.REK

- 217A2630ADE62527A2793BA15963CE6D5BBC66B3 - MISIL/Kryptik.AIFX trojan

- 49D4E0D882CB43350DAC68D840C9D04A5BB0FD56 – MSIL/Agent.CZK trojan

Dominios y direcciones IP detectados en las muestras analizadas:

- strekhost2056[.]duckdns[.]org: 4203

- 177[.]255[.]89[.]112