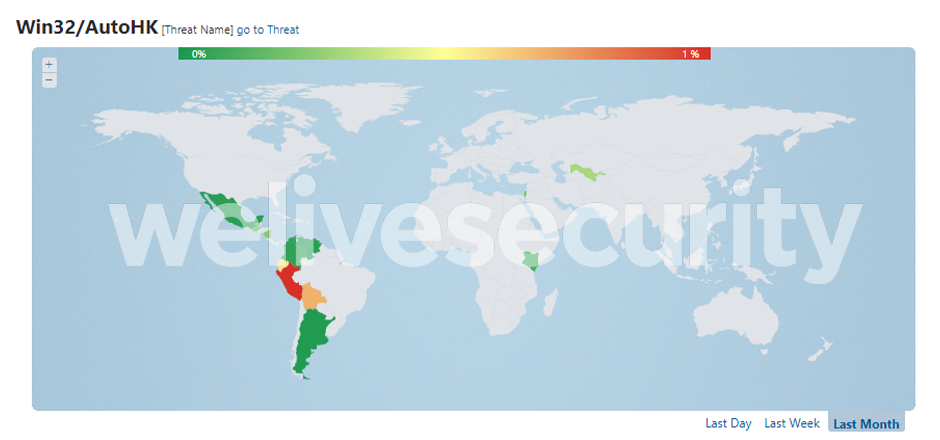

Hace dos años alertamos a los usuarios sobre propagación masiva de Houdrat en Latinoamérica, una amenaza que afectó a varios países de Latinoamérica y que tenía como objetivo utilizar los equipos de los usuarios infectados para minar criptomonedas. Pero los responsables detrás de este ataque no se conformaron con lo realizado y desarrollaron una nueva versión de este código malicioso llamado HoudRat; el cual es detectado por los productos de ESET como Win32/AutoHK.NAP y que presenta gran actividad en Perú, Bolivia, Ecuador, Colombia, Venezuela y México.

Desde el laboratorio de ESET Latinoamérica llegamos a esta conclusión luego de identificar la amenaza y realizar un análisis profundo sobre la misma, ya que detectamos varios vectores que nos indican que este nuevo ataque tiene relación con HoudRat.

Similitudes que nos permiten afirmar que AutoHK es una nueva versión de HoudRat:

- Están desarrolladas en lenguajes de scripting, AutoIT y AutoHotkey.

- Se ejecutan únicamente en sistemas operativos Windows

- Mismos países afectados

- Se propagan por accesos directos

- Se comunican a los mismos C&C

- Mismo objetivo, abusar de los recursos del equipo de la víctima para minar criptomonedas.

Perú, Bolivia, Ecuador, Colombia, Venezuela, NIcaragua, Guatemala, México y Argentina son algunos de los países donde más se propagó esta amenaza.

Análisis de la amenaza

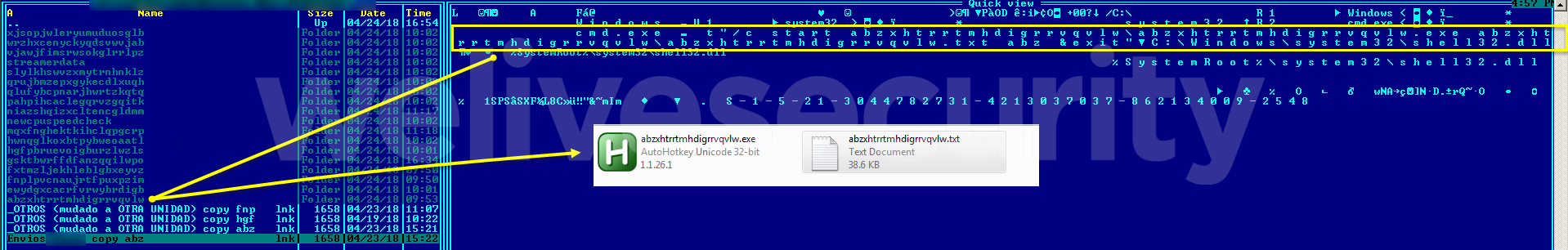

La amenaza se visualiza como un acceso directo de Windows (archivo LNK) que al abrirlo ejecutará el script malicioso (oculto en una carpeta) y otro ejecutable que es el intérprete de AutoHotkey; necesario para la ejecución del malware.

Una vez que Win32/AutoHK.NAP logra infectar al equipo se convierte en un bot que reúne la siguiente información del sistema para enviar al C&C:

- Número de serie de disco duro

- Sistema operativo

- Versión numérica del sistema operativo

- Nombre completo de sistema operativo

- Nombre del equipo

- Nombre de usuario

- Nombre de software antivirus

- Valor numérico indicando si el módulo de propagación se encuentra activo

- Valor numérico indicando si el módulo de minería se encuentra activo

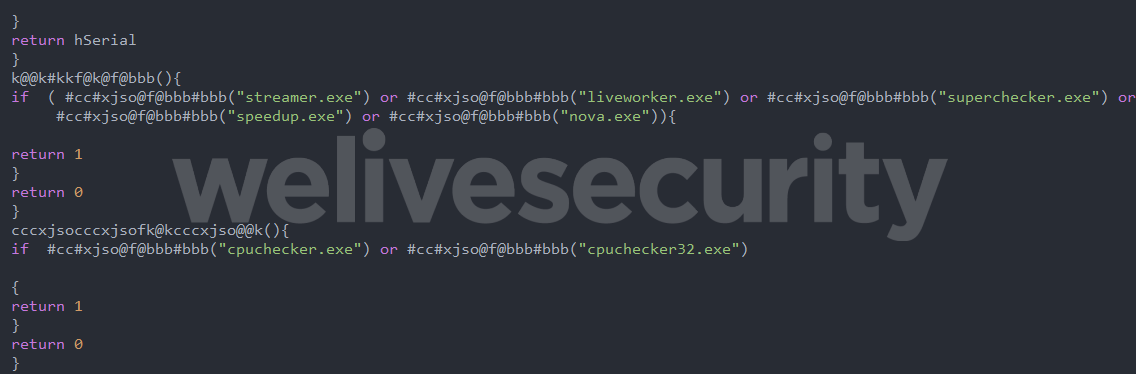

El código malicioso identifica si los siguientes binarios se encuentran en ejecución.

Luego, envía esa información al C&C y por último termina la ejecución en caso de que existan los binarios. Esos procesos son los que ha utilizado HoudRat (la primera versión de la amenaza) para minar criptomonedas.

Como mencionamos antes, el equipo infectado pasa a formar parte de una botnet, por lo que queda a la espera de instrucciones o comandos enviados por el C&C. A continuación, describiremos cada uno de los comandos que puede interpretar el código malicioso.

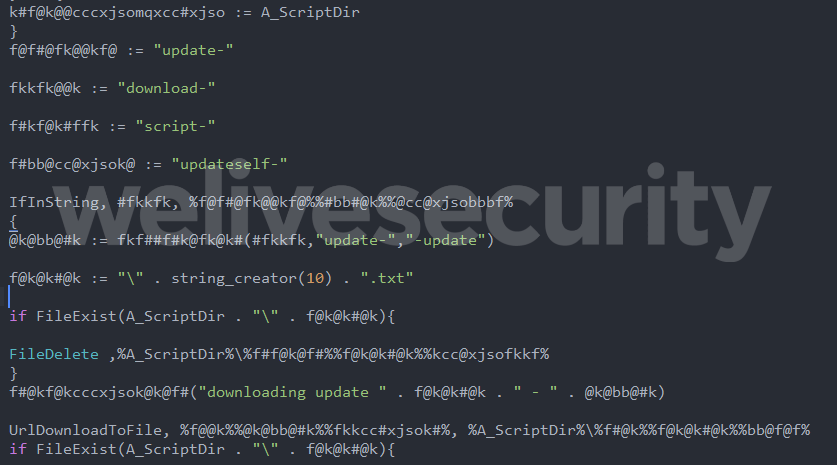

- Update: ejecuta una copia actualizada del mismo payload

- Updateself: descarga y ejecuta una actualización de sí mismo modificando el payload actual

- Download: Descarga y ejecuta un archivo

- Script: Ejecuta un script

- Sleep: Queda a la espera de nuevos comandos

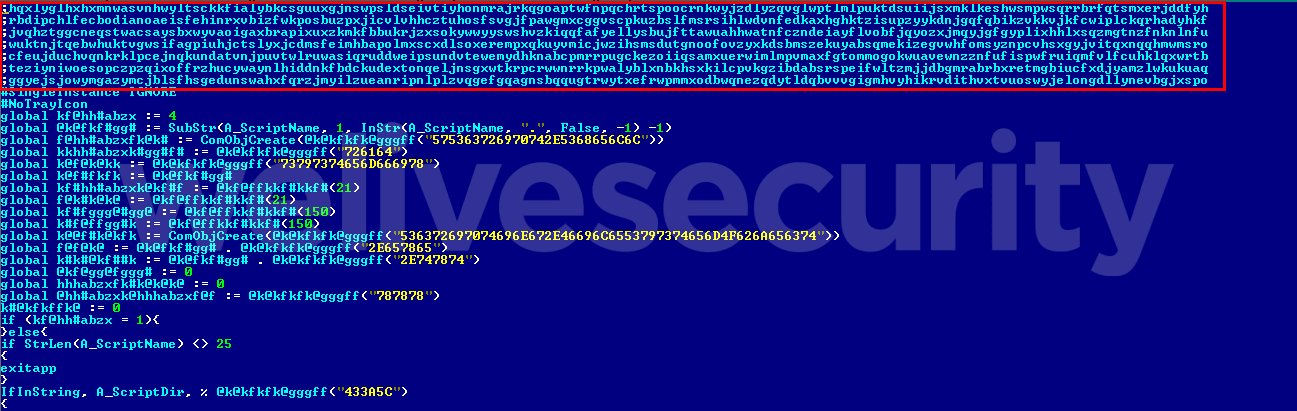

Un dato particular de esta amenaza y que la hace aún más peligrosa es que cada vez que crea una copia de sí misma, al momento de propagarse, éstas no son idénticas. Esto lo hace agregando diferentes caracteres a modo de comentario al principio y al final del código fuente del payload; logrando que el archivo final tenga un hash diferente al original. Es una manera de evadir las protecciones antivirus que puedan tener los equipos.

Conclusión

En Latinoamérica no estamos exentos de amenazas avanzadas como la que describimos, todo lo contrario, somos uno de los principales objetivos para los cibercriminales a la hora de realizar un ataque. Por esta razón, es importante contar con monitoreos constantes de nuestros equipos, contar con políticas, soluciones de seguridad y mantenerse informado sobre las nuevas amenazas y sus comportamientos.