Aquí hay una buena pregunta para los estudiantes de ciberseguridad y política pública: "¿El gobierno pone en peligro la seguridad en Internet al guardar en secreto las vulnerabilidades cibernéticas que detecta para preservar su capacidad de lanzar sus propios ataques contra los sistemas informáticos?".

Esta pregunta también está en el corazón de varios documentos publicados hoy por el gobierno de los Estados Unidos. Si esta pregunta te interesa, te sugiero que leas los tres:

- Improving and Making the Vulnerability Equities Process Transparent is the Right Thing to Do

Esta es una declaración que articula el problema de qué hacer con las vulnerabilidades de software descubiertas por las agencias gubernamentales, así como también la posición actual del gobierno, publicada en el sitio web WhiteHouse.gov por Rob Joyce, Coordinador de Ciberseguridad de la Casa Blanca. - Vulnerabilities Equities Policy and Process for the United States Government

Este PDF desclasificado de 14 páginas describe la Política de Renta Variable (VEP) con algún detalle.

- FACT SHEET: Vulnerabilities Equities Process

Este útil resumen de 3 páginas incluye una lista de las Consideraciones de Equidad Defensiva.

Bienvenidas la transparencia y la articulación

Antes de comentar la política del gobierno de EE. UU. sobre el manejo de las vulnerabilidades de software descubiertas por sus agencias, los pros y los contras de repararlas o dejar que sean explotadas, quiero tomar un momento para aplaudir el movimiento de hoy para aclarar esta política (su nombre oficial es Vulnerability Equities Policy o VEP).

La declaración de Rob Joyce es una articulación muy útil de los complejos desafíos y dilemas que rodean este tema, y para ser claro: es un tema muy complejo. Por esa razón, me complació ver que el proceso para tomar decisiones sobre el mantenimiento de vulnerabilidades en secreto, descrito en los otros dos documentos, refleja la conciencia de la necesidad de considerar múltiples perspectivas.

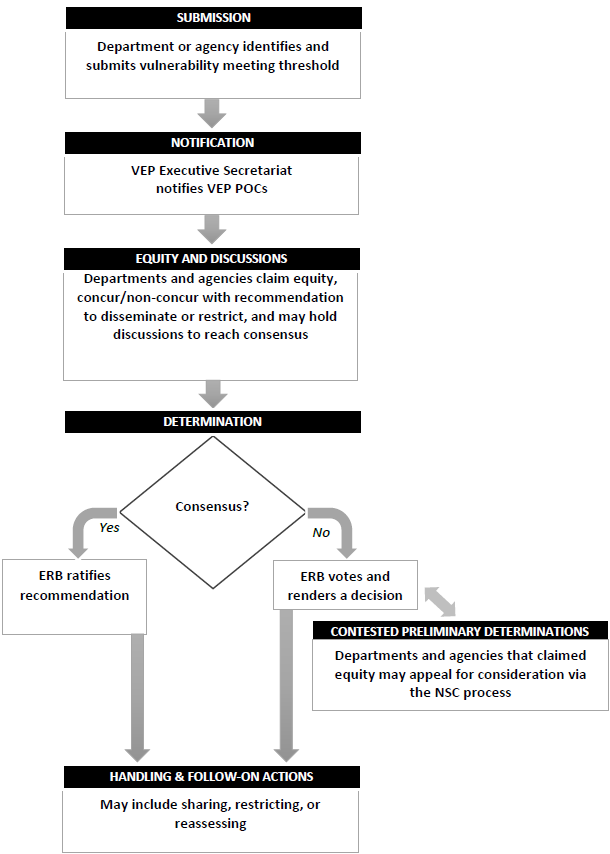

Esto se ilustra en el diagrama de flujo que se muestra a continuación y se describe en el documento Vulnerabilities Equities Policy and Process for the United States Government publicado hoy (PDF):

Cómo funciona esto en la práctica no es algo sobre lo que tengo información privilegiada. Sin embargo, al igual que muchos otros investigadores de seguridad, estaré atento a cualquier pista que den las personas que trabajan con el proceso VEP. Ciertamente aprecio el servicio de aquellos hombres y mujeres que tienen la tarea de manejar este problema tan intimidante.

Política versus práctica

También aprecio que el Coordinador de Ciberseguridad de la Casa Blanca sepa que "hay defensores en ambos lados del problema de la equidad de vulnerabilidades que tienen argumentos apasionados". Aunque estoy bastante seguro de que, al final del día, mis puntos de vista no se alinean con los del Sr. Joyce, aprecio sus esfuerzos por informar al público sobre las reglas con las cuales opera el gobierno.

el gobierno no entiende, en mi opinión, cuán arriesgada es esta estrategia

Si leíste mis comentarios en el artículo de WeLiveSecurity anunciando la publicación de estos documentos sobre VEP, sabrás que no me agrada que una agencia gubernamental encuentre una falla explotable en una pieza de software ampliamente utilizada y decida no contarle al creador de ese software de inmediato.

Si bien entiendo completamente los argumentos para "acumular" vulnerabilidades para explotarlas en la búsqueda de información que podría ayudar al gobierno a defendernos, mi preocupación es que el gobierno no entiende, en mi opinión, cuán arriesgada es esta estrategia.

Para evidenciar ese riesgo, no necesitamos buscar más allá del masivo brote de malware de WannaCryptor. Cientos de millones de dólares en daños fueron causados por la explotación de una vulnerabilidad mantenida en secreto por la Agencia de Seguridad Nacional de los Estados Unidos (NSA). ¿Cómo? Los cibercriminales usaron un exploit de esa vulnerabilidad que la propia NSA había creado, pero que no logró seguir manteniendo en secreto.

En otras palabras, hasta que la capacidad de una agencia súper secreta de mantener secretas las vulnerabilidades secretas sea absoluta, hay un fuerte argumento para afirmar que el deber del gobierno de cuidar a la sociedad estaría mejor cumplido trabajando con la industria para arreglar todas las vulnerabilidades tan pronto como sean descubiertas.

¿No hay malware bueno?

La respuesta de Joyce y otros a ese argumento es que la revelación y remediación inmediata de cada vulnerabilidad "es equivalente al desarme unilateral". Da la casualidad, soy un gran admirador del desarme. Y aunque parezca presuntuoso, compararía mi entusiasmo por el ciber-desarme con el de los científicos nucleares que hicieron campaña por el desarme nuclear.

Aunque mis puntos de vista personales -y algunos dirían que peculiares- sobre el ciber-desarme no son compartidos por todos los investigadores de ciberseguridad, muchos de nosotros compartimos un profundo escepticismo sobre la participación del gobierno en relación a las vulnerabilidades en los sistemas de información y su explotación.

la NSA se ha encontrado cara a cara con la imposibilidad de mantener sus armas en secreto

Después de todo, la explotación de vulnerabilidades es de lo que se trata el código malicioso o malware, y nuestro escepticismo está alimentado por la experiencia de primera mano combatiendo los efectos nocivos del malware en organizaciones y personas. Esa es una batalla que se ha librado todos los días durante décadas.

Hace unos años, mi colega Andrew Lee y yo tratamos de resumir la sabiduría colectiva de los investigadores antimalware sobre este tema en un documento titulado "Malware is called malicious for a reason: the risks of weaponizing code". Fue presentado en CyCon, la conferencia anual del Centro de Excelencia en Defensa Cibernética Cooperativa de la OTAN, un gran evento para participar en debates sobre políticas cibernéticas.

Si bien no abordamos específicamente el atesoramiento de vulnerabilidades, sí planteamos los riesgos de involucrarnos en el desarrollo y despliegue de "malware correcto", incluida la imposibilidad práctica de que cualquier nación u otra entidad se guarde tales armas.

No es ningún secreto que la NSA ahora se ha encontrado cara a cara con esa imposibilidad. La cuestión de qué se debe hacer al respecto actualmente no tiene respuesta, aunque una autoridad que respeto, James Bamford, ha abogado enérgicamente por medidas estrictas. También queda sin respuesta la pregunta de cuánto alivio pueden obtener las víctimas de malware habilitado por el gobierno por parte del gobierno que, a través de su acumulación de vulnerabilidades, lo permitió.

Esperemos que los participantes en el Vulnerability Equities Process tengan en cuenta estas preguntas.