El mundo ha sido víctima de un nuevo ataque de ransomware, lo cual vuelve a dejar en evidencia que sigue habiendo sistemas desactualizados, falta de soluciones de seguridad y de planes necesarios para evitar una infección. La realidad es que estos ataques continúan creciendo y evolucionando, sobre todo después de que el grupo Shadow Brokers filtró las herramientas de la NSA; como anticipamos, los cibercriminales están empezando a explorarlas para ver cómo aprovecharlas con fines maliciosos.

La reciente ofensiva por parte de los cibercriminales, que involucra un ransomware detectado por ESET como Win32/Diskcoder.C, es otra prueba de ello.

De los daños que ha generado esta amenaza han surgido una gran cantidad de dudas por parte de muchos usuarios, por lo que hemos decidido responderlas y contarte todo sobre este nuevo ataque.

¿Cuáles son las características de este ransomware?

Podemos destacar tres aspectos que lo diferencian:

- Cifrado: no solo cifra los archivos con una extensión determinada, sino que además intenta cifrar, generalmente con éxito, el MBR (Master Boot Record), que es el registro principal de arranque.

- Propagación: tiene la propiedad de un gusano, o sea, puede propagarse a través de diferentes técnicas por la red logrando infectar nuevos equipos.

- Exploits: hace uso de ellos para explotar vulnerabilidades en equipos que no han sido actualizados o no se les han instalado los parches correspondientes. Esto es algo de lo que se estuvo hablando mucho desde la aparición de WannaCryptor.

¿Es igual de poderoso que WannaCryptor?

Ambos tienen el mismo impacto: impiden el acceso a la información almacenada en sl sistema. Sin embargo, este nuevo ataque no solo cifra la información que se encuentra en los equipos, sino que, luego de que se reinicia el sistema, deja inutilizable al sistema operativo, por lo que las víctimas se ven obligadas a realizar una reinstalación.

¿Se propaga de la misma forma que WannaCryptor?

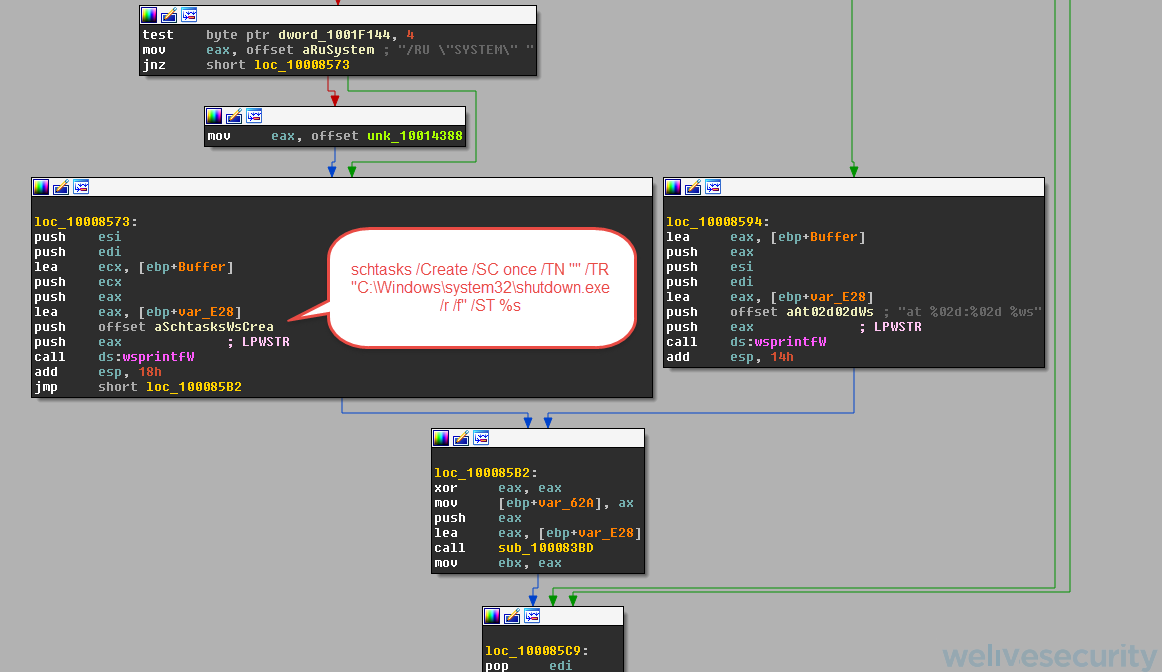

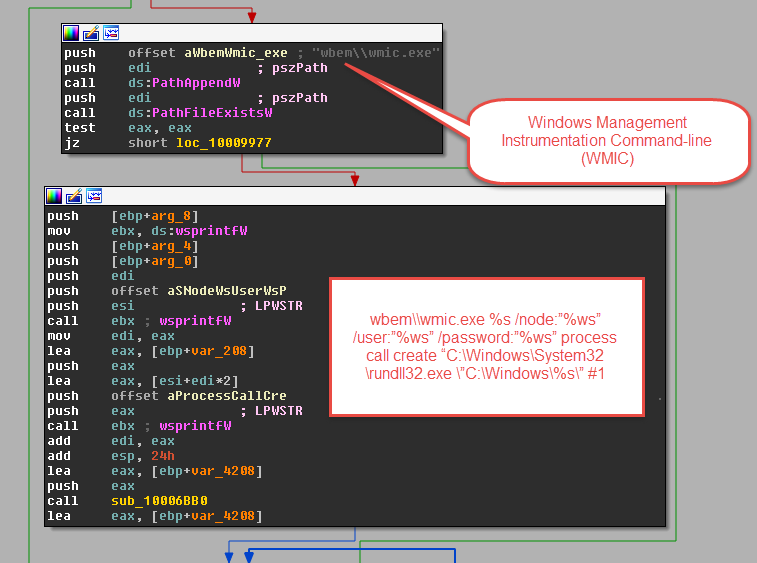

Sí y no. Ambos utilizan el exploit de la NSA llamado EternalBlue. Pero Win32/Diskcoder.C implementa otras técnicas de propagación abusando de herramientas legítimas de Microsoft Windows, como lo son PsExec, que forma parte de la suite de herramientas de Sysinternals, y WMIC (Windows Management Instrumentation Command-line), fuente para administrar los datos y la funcionalidad en equipos locales y remotos que ejecutan los sistemas operativos Windows.

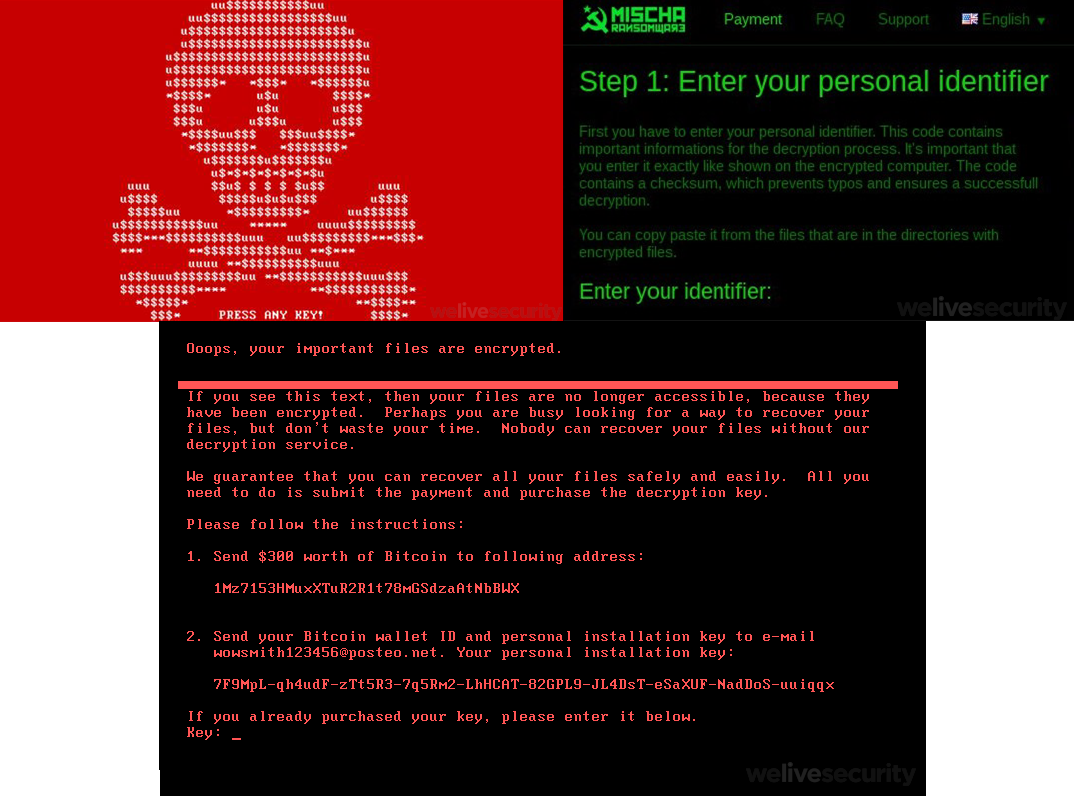

¿Qué relación tiene con Mischa y Petya?

La principal razón por la que se los nombra juntos es que estos tres códigos maliciosos dejan inutilizable al sistema operativo cifrando el MBR, como también los datos que se encuentren en el sistema operativo. Alejándonos de esa cuestión, no tienen mucho más en común, ya que implementan técnicas y procesos diferentes.

¿Qué es lo que hace exactamente esta amenaza?

Luego de que el ransomware es ejecutado, crea una tarea programada con el fin de reiniciar el equipo en un determinado tiempo, que no suele ser más de sesenta minutos.

Además, verifica si existen carpetas o discos compartidos para propagarse; en caso de que así sea, utiliza WMIC para ejecutar la muestra en la máquina remota.

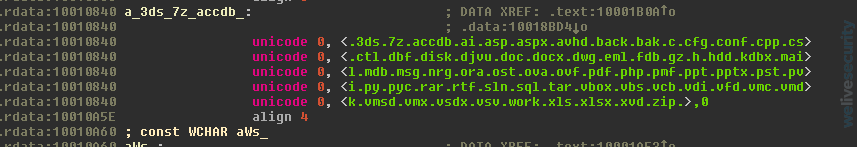

Luego comienza a cifrar archivos que contengan una determinada extensión. Podemos destacar que, a diferencia de la mayoría del ransomware, este código malicioso no cambia o agrega una extensión particular luego de cifrar cada archivo, lo cual es una técnica muy utilizada por los atacantes para distinguir a los archivos infectados.

En la siguiente captura se pueden ver las extensiones de archivos que el código malicioso intentará cifrar:

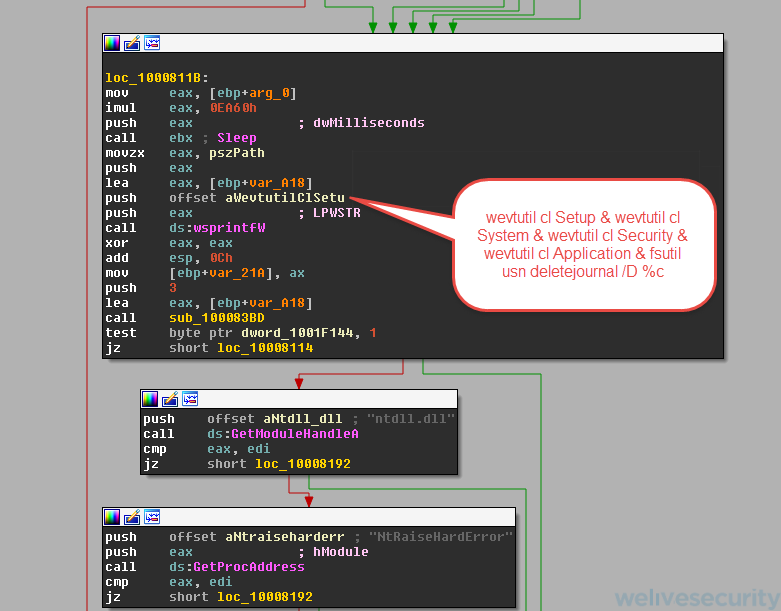

Además, el malware intentará eliminar los registros de eventos para no dejar rastro alguno, como también ocultar sus acciones. A continuación, indicamos cuál es el comando que ejecuta para lograr la técnica mencionada:

¿Cómo se propaga de un país a otro? ¿Llegó a Latinoamérica?

Como mencionamos anteriormente, la propagación es una característica destacable de esta amenaza. Una vez que logra infectar un equipo, intenta extraer las credenciales del usuario para luego usarlas con PsExec y WMIC para realizar una búsqueda de carpetas y discos compartidos, y así propagarse por la red a la cual el equipo esté conectado. De esta manera, logra infectar equipos situados en distintos países y regiones.

Sí, llegó a Latinoamérica, en la mayoría de los casos a equipos de empresas multinacionales conectados en red con los de otras filiales en Europa o Asia, desde las cuales se propagó con su capacidad de gusano.

¿Qué puedo hacer para evitarlo?

Recomendamos leer el artículo relacionado en nuestra Base de Conocimiento y tener en cuenta los siguientes consejos.

Tanto en hogares como en empresas, contar con una solución antivirus y tener los sistemas actualizados es imprescindible. Tiene que estar correctamente configurada, contemplar qué puertos están abiertos y por qué, especialmente los puertos 135, 139, 445 y 1025-1035 TCP, que son los que utilizan WMI y PsExec. También se debe bloquear la ejecución de archivos EXE dentro de % AppData% y % Temp%; deshabilitar las cuentas ADMIN$ predeterminadas y/o la comunicación con los recursos compartidos de Admin$; y, si es posible, deshabilitar SMB versión 1.

Es importante contar con doble factor de autenticación para acceder a los sistemas, ya que es una capa más de protección que se suma a las credenciales que normalmente se solicitan para validar usuarios. De esta forma, se evitaría que ante una infección el código malicioso realice movimiento lateral para propagarse a través del acceso remoto.

Además, la red debe estar bien configurada y segmentada, y monitorear constantemente el tráfico para detectar algún tipo de comportamiento fuera de lo normal. Es esencial realizar un estudio detallado de la información más relevante y hacer backup de la misma, para que, en caso de que se cifre, haya una forma de restaurarla.

En cuanto a las contraseñas, es primordial llevar una buena gestión de las mismas, ya que si tan solo una de las máquinas infectadas posee las credenciales de administrador, podría infectar toda la red. Además, no deberían repetirse entre equipos y centros de administración.

Me infecté y no puedo acceder al sistema, ¿qué hago?

Se podrían utilizar técnicas forenses para intentar correr en memoria otro sistema operativo y de esta forma acceder a los archivos cifrados. Sin embargo, no hay mucho que se pueda hacer más que aplicar el backup, lo cual sería crucial para evitar la reinstalación del sistema operativo.

En última instancia, si no hay backup, los cibercriminales siempre ofrecerán la opción extorsiva de pagar el rescate, pero desde ESET nunca sugerimos hacerlo por varios motivos.

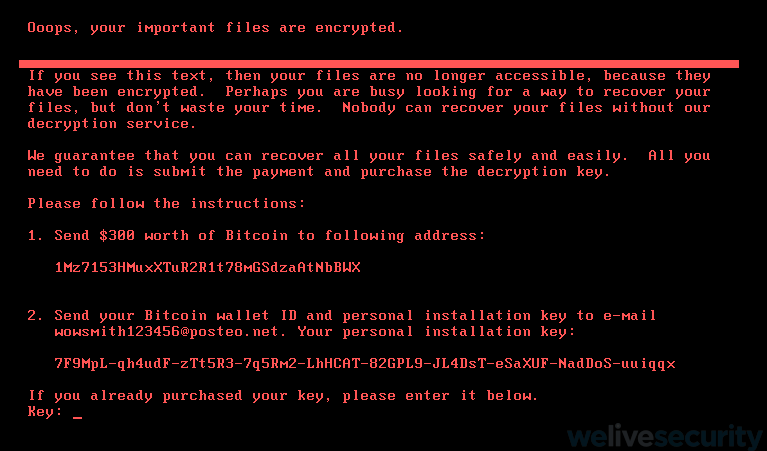

Actualización 07/07/17, 17:05 (UTC -03): La investigación de ESET sobre TeleBots, el grupo que podría estar detrás de este ataque, sugiere que Diskcoder.C no es un típico ransomware: si bien cifra los archivos y demanda 300 dólares en bitcoins como rescate, la intención de sus autores es causar daño y corromper la información más que obtener el dinero. De hecho, hicieron todo lo posible para que el descifrado de los archivos sea muy poco probable.

Este malware tiene la habilidad de reemplazar el Master Boot Record (MBR) con su propio código malicioso, pero los atacantes hicieron esta implementación de manera tal que la recuperación de los archivos no es posible. El atacante no puede proveer una clave de descifrado y de todas formas no podría ser ingresada en la pantalla de pedido de rescate, porque se generaría incluyendo caracteres no aceptados.

¿Cómo están operando los atacantes? ¿Esperan un pago a cambio?

Una vez finalizada la infección, Diskcoder.C emite las instrucciones, en donde los atacantes solicitan un pago en bitcoins, en este caso, equivalente a 300 dólares.

¿Por qué se ha vuelto tan común el secuestro de datos?

Hay puntos que podemos destacar, entre ellos la falta de concientización y educación a nivel seguridad que tienen muchos usuarios y empresas. Una gran parte todavía no conoce el impacto que puede tener en su modelo de negocio un ciberataque hasta que es víctima y se ve obligada a pagar para recuperar su información.

Ante esta cuestión, a pesar de la velocidad con que circulan las noticias sobre ataques informáticos y los problemas que generan, los cibercriminales encuentran una motivación importante para continuar desarrollando nuevas amenazas.

¿El ataque está armado por una persona o un grupo? ¿Se necesitan conocimientos técnicos altos?

Resulta difícil pensar que una sola persona puede estar detrás de este ataque, ya que es una amenaza que incorpora varias técnicas en cuanto a exploits, propagación, y cifrado, así como para evadir medidas de seguridad.

Sin embargo, no podemos asegurar cuántas son las personas involucradas en el desarrollo de un ataque de tal magnitud.

¿Se puede dar con los autores del ataque?

No por ahora. A diferencia de una botnet, por ejemplo, no hay un C&C al que se conecte la amenaza como para rastrearlo y dar con los autores; y de usarlo, seguramente sería un servidor ajeno al cual atacaron para tomar el control y accederían desde TOR, logrando anonimidad.

Además, el pago del rescate se hace en bitcoins y, por las características de esta criptomoneda, se hace prácticamente imposible rastrear su destino final.

Si quieres saber más sobre esta amenaza, no te pierdas este video en el que explicamos cinco datos clave: