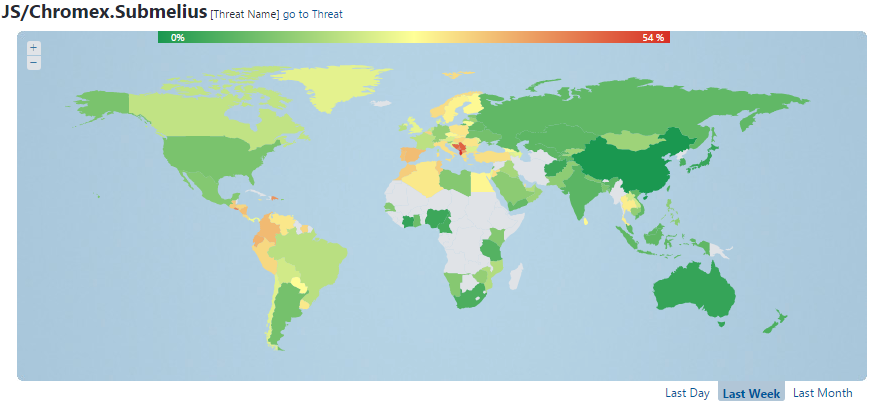

Desde hace unos días, en nuestro Laboratorio de Investigación, nos encontramos con un crecimiento en la cantidad de detecciones de la amenaza JS/Chromex.Submelius. En algunos países de la región como Colombia, Perú, Ecuador y Chile su porcentaje de detecciones ha estado entre el 30% y 40% del total de cada país.

Se trata de un troyano que redirige el navegador a una URL específica que contiene otro tipo de contenido malicioso. Dados los altos niveles de detección de esta amenaza, que está enfocada en afectar Chrome, uno de los navegadores web más populares en la actualidad, nos dimos a la tarea de buscar la forma en que esta amenaza se está propagando y cómo un usuario podría caer en este engaño.

Mira de todo... pero también te infectarás

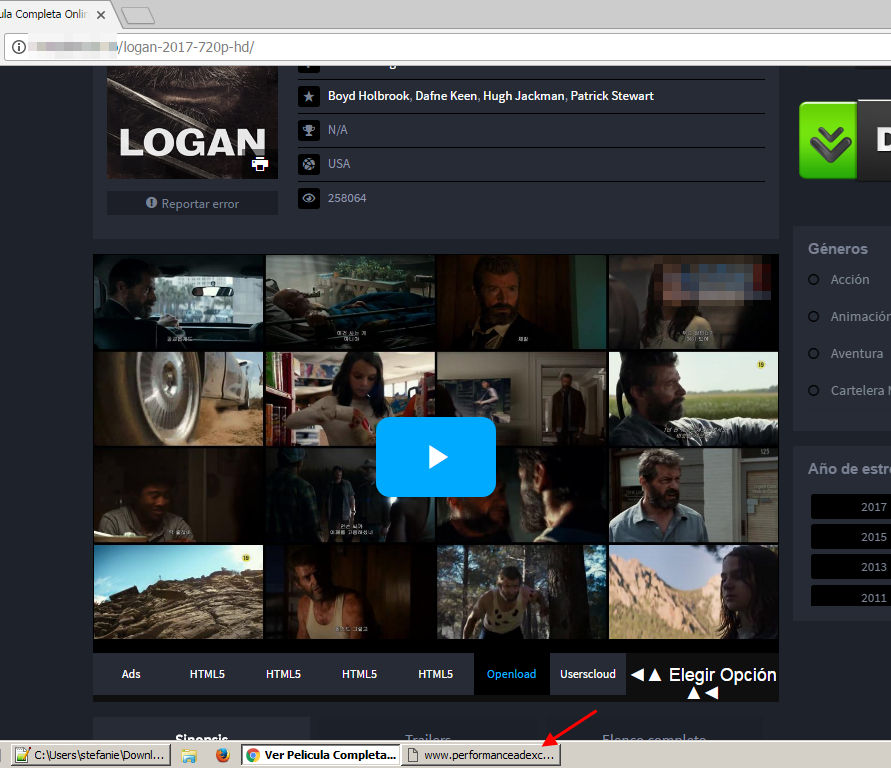

Un ejemplo de cómo se está propagando esta amenaza lo encontramos en un popular sitio para ver películas online. En una de las opciones para ver el contenido, una vez que el usuario quiere iniciar la reproducción se abre una ventana adicional en el navegador:

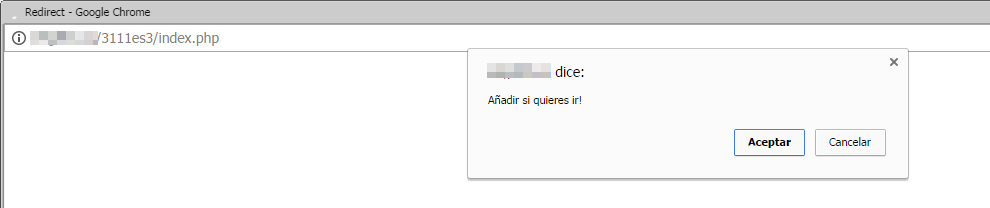

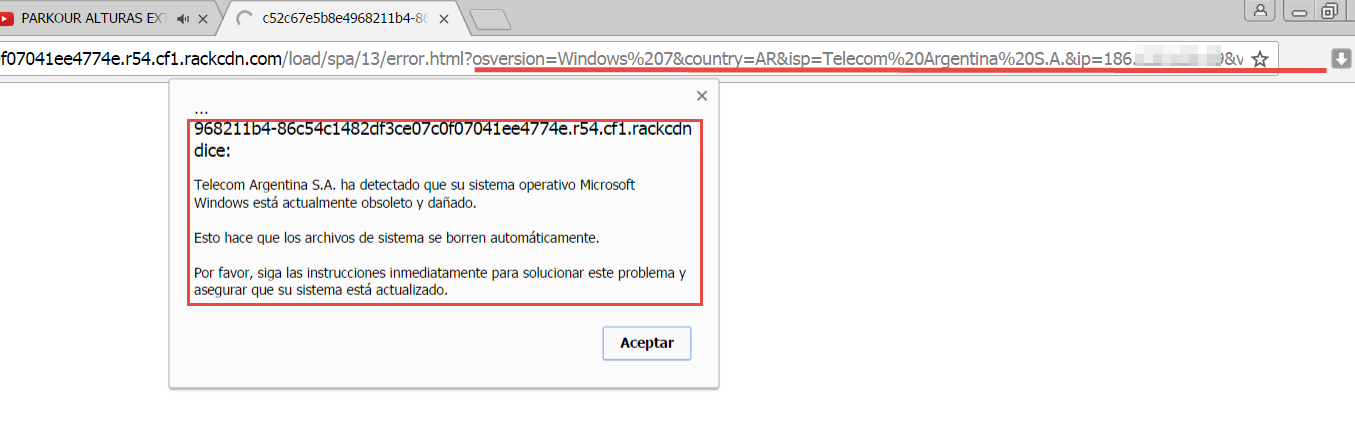

Para quienes alguna vez visitaron este tipo de sitios, este comportamiento no ha de resultar extraño, ya que se suelen abrir esas molestas ventanas que dicen "se han detectado virus" o "trabaje desde casa y gane dinero". Sin embargo, en este caso el navegador no redirige a otra página con publicidad como es habitual, sino que lleva a un sitio que pide ir a otra URL... y hasta que no se hace clic en "Aceptar", no para de aparecer el mensaje.

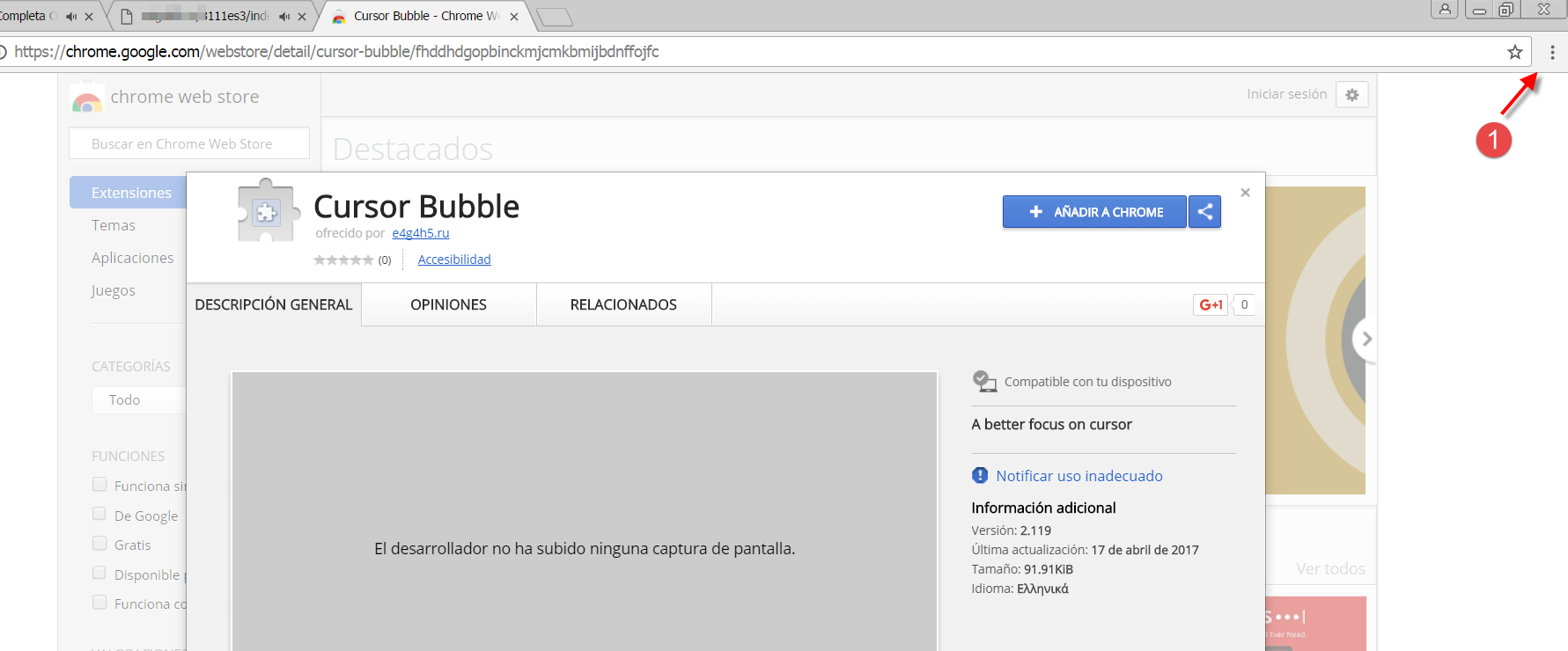

Esta redirección apunta a la descarga de un complemento desde Chrome Web Store. En la siguiente captura se ve la barra de direcciones del navegador antes de que se instale el complemento:

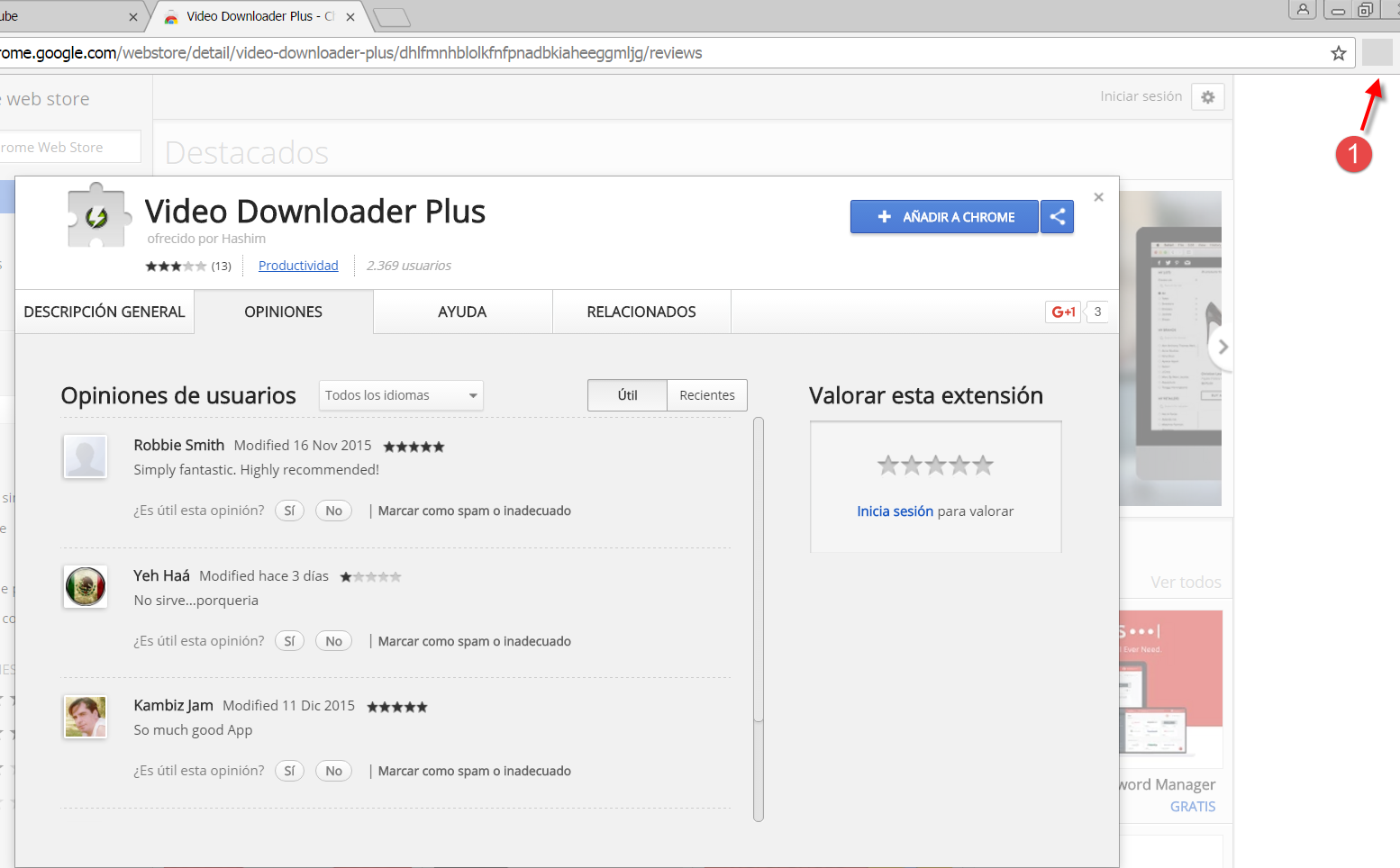

Si el usuario acepta la descarga, aparece un espacio al lado de la barra de direcciones con el ícono del complemento, y si hace clic sobre el mismo, dirige a una nueva página dentro de Chrome Web Store que pertenece a otro nuevo complemento. En este caso, como podrás ver en la siguiente captura, hay algunos comentarios recientes acerca de lo inútil que es esta aplicación:

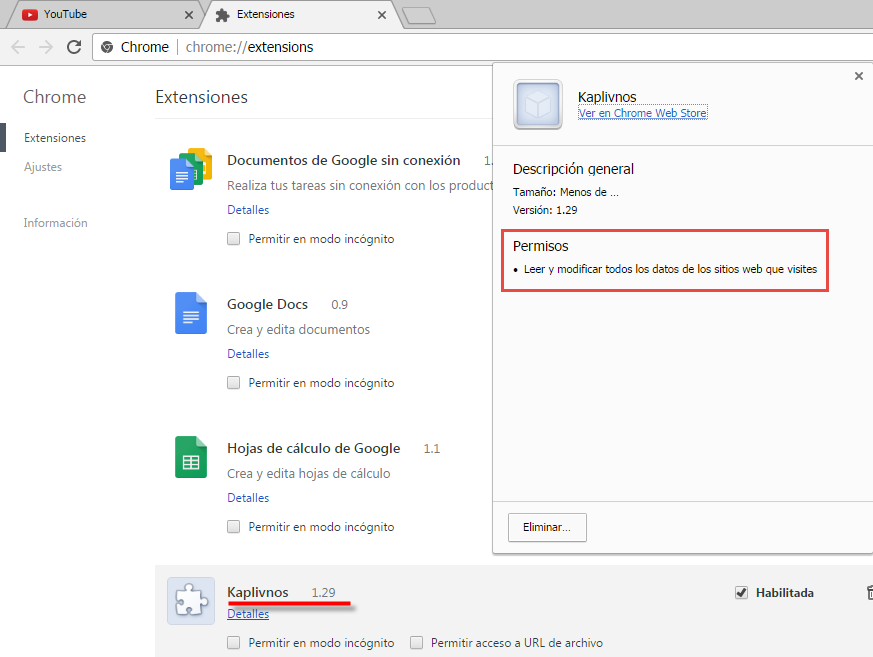

Si bien ya en este punto la reproducción de la película ha empezado, el navegador del usuario ha sido infectado. Al tratar de ver los complementos instalados en él, nos encontramos con el que se descargaba inicialmente y que, dentro de los permisos que tiene, se encuentra el de leer y modificar los datos de los sitios web visitados. Esto deja una ventana abierta para que cuando el usuario visite algún sitio web se inyecte algún tipo de código sobre el mismo:

De esta manera, mientras el usuario navega por Internet puede ver cómo de repente se le abren nuevas ventanas con información de su sistema, llevándolo a otros sitios de descarga de códigos maliciosos, publicidad u otro tipo de contenidos. Esto deriva en un loop infinito que en últimas va a favorecer a quien está detrás del complemento engañoso.

¿Qué hacer si descargaste el complemento?

En caso de que hayas descargado este complemento malicioso, debes removerlo de inmediato del navegador Chrome. Para hacer esto puedes escribir “chrome://extensions” en la barra de direcciones y una vez que lo encuentres simplemente lo eliminas.

Como medida de prevención adicional deberías analizar tu equipo con una solución de seguridad de confianza para descartar que pudieras haber descargado algún otro tipo de amenaza a tu computadora. En este caso te recomendamos utilizar nuestra solución gratuita ESET Online Scanner, que funciona directamente desde el navegador web.

Como siempre, es muy importante tener cuidado antes de hacer clic y prestar atención a los sitios web a los que se accede, sobre todo si estos piden descargar complementos. Ya hemos visto otras campañas asociadas con Youtube, Facebook y otros sitios que tienen características similares.

Por lo tanto, vemos que este tipo de campañas no son algo aislado; de hecho, hay toda una estructura de redirecciones que en un próximo artículo describiremos con más detalles técnicos.