El phishing y, en última instancia, la suplantación de identidad, son de las técnicas más antiguas utilizadas por los ciberdelincuentes para robar usuarios y contraseñas de distintos tipos de servicios. Sin embargo, por más anticuados que parezcan este tipo de métodos, siguen siendo muy efectivos y de hecho han aumentado de forma histórica.

En este artículo mostraremos cómo un usuario de Mac distraído podría caer víctima de este tipo de estafa o campaña maliciosa poniendo en riesgo la privacidad de sus fotos y dejando abierta la posibilidad de bloqueo de su equipo o cuenta de iCloud, que se hagan compras en su nombre e inclusive se extraigan los datos de su tarjeta.

¿Cómo funciona la estafa?

En primer lugar, la víctima recibe un correo en su bandeja de entrada que aparentemente llega de Apple Store, indicando que su cuenta ha sido bloqueada. Se le solicita además la actualización de su información haciendo clic en un enlace, que parece apuntar a un dominio de Apple, como vemos en la siguiente captura:

Si observas con atención podrás notar que la dirección desde donde proviene el correo no tiene ninguna relación con Apple. De igual manera, al posar el cursor sobre el enlace conseguirás distinguir que el dominio hacia donde se direccionará este correo tampoco lo está.

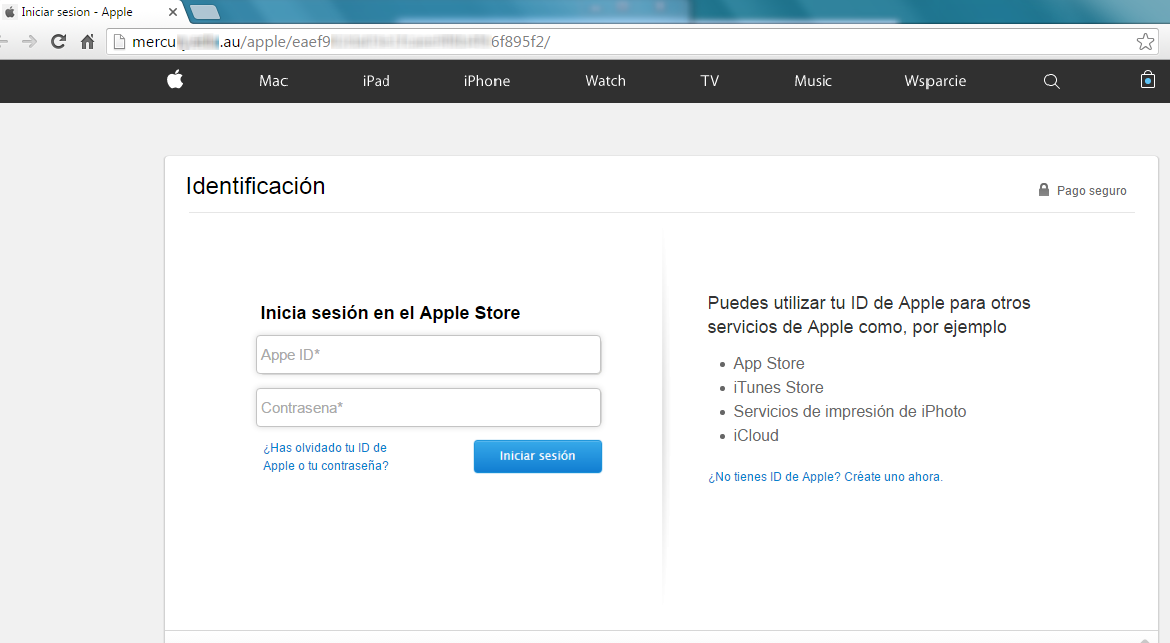

Luego de que el usuario distraído hace clic en el enlace, es redireccionado al sitio resaltado en la imagen, el cual produce una segunda redirección al sitio que almacena la página falsa. Este tipo de salto normalmente se utiliza para extender el ciclo de vida de la estafa, ya que si el sitio que almacenó el contenido apócrifo es eliminado, el ciberdelincuente podría cambiar la redirección rápidamente y seguir utilizando de forma activa la misma campaña de correos.

Como podrás distinguir en la imagen inferior, el dominio no posee ningún protocolo de cifrado, es decir que no es seguro. Por supuesto que tampoco es el dominio oficial; no queda ninguna duda de que el sitio es apócrifo.

Dentro de la página que muestra la siguiente imagen, hay un formulario que permite robar el ID de Apple de la víctima y su clave de ingreso. Con estos datos, el ciberdelincuente tendrá acceso a App Store, iTunes, Servicios de Impresión (iPhoto) e iCloud.

En la imagen siguiente vemos cómo el sitio apócrifo, luego de intentar iniciar sesión, aspira en una segunda pantalla a robar el nombre de la víctima y datos referentes a las principales tarjetas de crédito como son Visa, MasterCard y American Express:

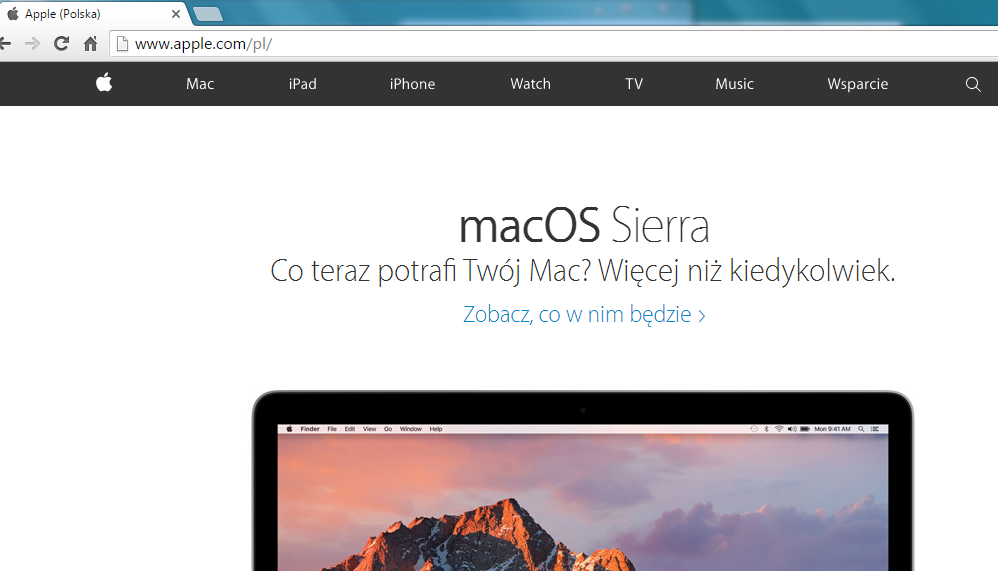

Si el usuario cae en la trampa y carga todos los datos de su tarjeta como código de seguridad y fecha de expiración, es redirigido al sitio oficial de Apple para no despertar sospechas. Así, podrá volver a iniciar sesión sin que nada parezca demasiado fuera de lo común… excepto un minucioso pedido de datos personales y un sitio en polaco.

Detrás de escena

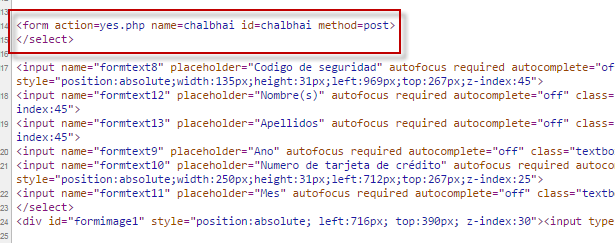

Al analizar el código fuente, vemos cómo este tipo de phishing con redirección roba diversas clases de información, la cual viaja a manos del ciberdelincuente mediante el uso del método POST y código de PHP, como podremos observar en las siguientes imágenes:

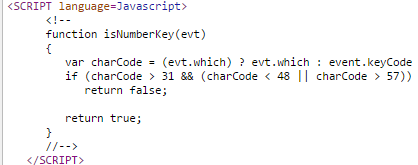

Además, en varias partes del código podemos prestar atención para ver cómo el ciberdelincuente intenta verificar si la víctima está ingresando números de tarjeta válidos mediante, por ejemplo, la siguiente función en Javascript:

Conclusión

Hay al menos mil millones de usuarios de Apple activos en el mundo entre sus diversos dispositivos, dato que sin duda alguna la vuelve un objetivo más que atractivo para los ciberdelincuentes. Y no solo en casos de phishing como este y otros que vimos en el pasado, sino también en otros tipos de amenazas como explotación de vulnerabilidades o ransomware. En este sentido, el código malicioso conocido como KeRanger estuvo específicamente apuntado hacia usuarios de Mac, propagándose dentro de una versión infectada de una aplicación de BitTorrent legítima y cifrando archivos con algoritmos inquebrantables.

Ante este panorama, podemos asegurar que tanto la educación como las soluciones de seguridad son las principales herramientas para proteger la información de las manos de los ciberdelincuentes. Sea cual sea el sistema operativo que utilices y tu marca preferida de tecnología, deberás utilizarlas.

Sigue leyendo: 6 claves para reconocer correos de phishing