A esta altura no voy a escribir sobre los riesgos de utilizar software no licenciado, ya que doy por sentado que todos los usuarios son conscientes de ello. Lo que espero es que cuando termines de leer este post, te vayas con una idea clara de cómo funcionan los engaños de los atacantes para atraer a los más incautos.

Al mejor estilo de una historia de estafas, vamos a describir un caso en el cual un actor malicioso logra sacar ventaja de lo que ocurre en su entorno para llegar a comprometer la seguridad de un usuario desprevenido. Vamos a ver cómo aprovechando una noticia impactante para muchos y una marca con buena reputación ya desaparecida, logra propagar amenazas y obtener información personal, sin que las víctimas sean conscientes de lo que realmente pasa.

La oportunidad no desperdiciada

En pocos días se pondrá a la venta la versión en Blu Ray del último episodio de la exitosa saga Star Wars. Esta situación tiene a muchos fanáticos ansiosos por revivir esta película desde la comodidad de sus hogares. Pero hace pocos días se anunció que se había filtrado en Internet una copia de la producción.

Desde ese momento muchos usuarios se volcaron a descargar, principalmente por redes P2P, la copia ilegal de la película. Era de esperarse que algunas personas maliciosas aprovecharan esta noticia para en lugar de dirigir al usuario a la descarga de la película, lo dirigieran a descargar otras aplicaciones que nada tienen que ver con lo que espera.

Identidad suplantada

YIFY Torrents fue un índice de BitTorrent bastante popular a través del cual se compartían principalmente películas. Hace unos años, por la naturaleza de sus operaciones, este sitio web tuvo problemas en diferentes países, principalmente en los de Europa, teniendo como resultado final que la marca original desapareciera.

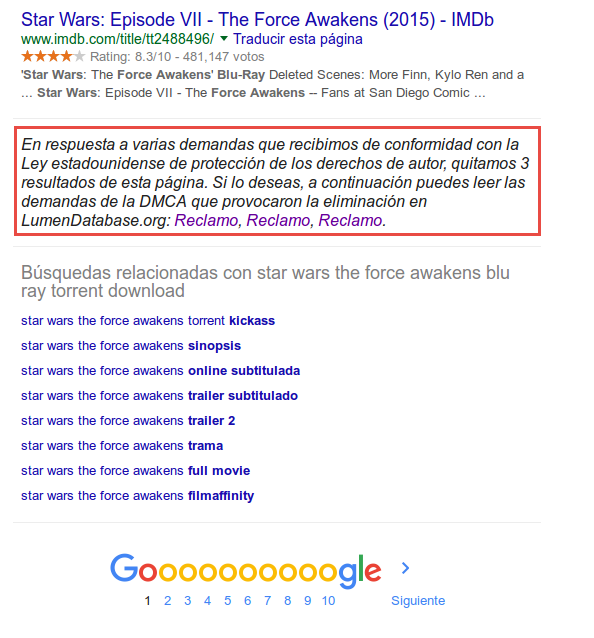

A pesar de esto, muchos otros usuarios en Internet aprovechan la buena imagen que dejó esta marca para realizar operaciones similares. De hecho una búsqueda nos arroja en los primeros resultados referencias a este tipo de páginas, tal como se ve en la siguiente imagen.

Sin embargo, y por las características ilegales de la información que se intercambia, hay muchas denuncias para que estos sitios no sean mostrados como resultados de búsqueda.

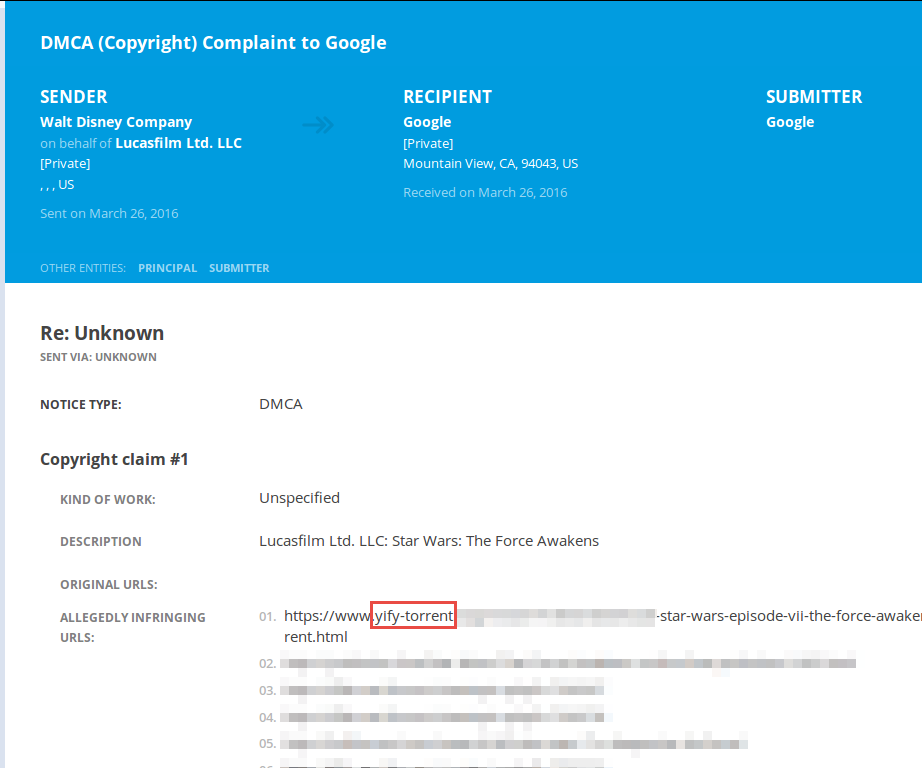

De hecho, al entrar a ver de qué se tratan los reclamos, vemos que hay una gran cantidad de sitios que han sido eliminados de la búsqueda de Google por infringir los derechos de autor. Pero dentro de todos estos resultados hay uno que me llama la atención:

Cómo llegan hasta el usuario

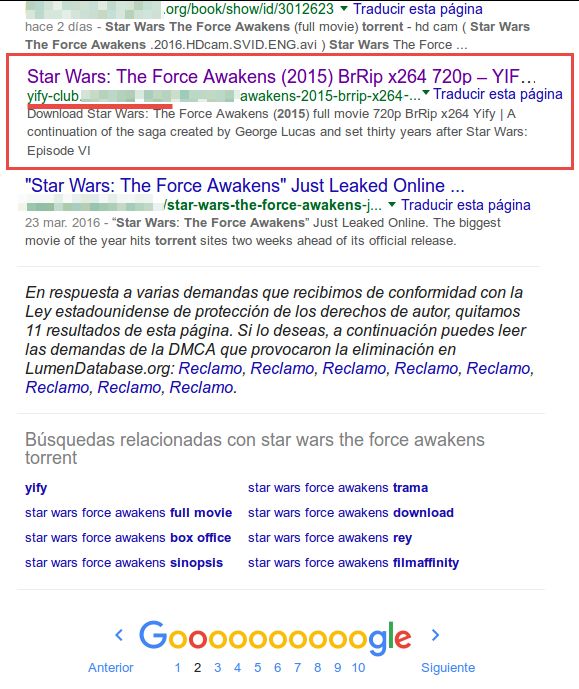

Cuando un usuario decide buscar la copia ilegal de Star Wars que se filtró en Internet, se va a encontrar con muchos sitios que dicen tener el archivo torrent para decargarla. Muchos van cayendo en las listas negras de los buscadores, como ya lo vimos anteriormente.

Pero camuflado dentro de estos sitios, se encuentran algunos que no tienen nada que ver con lo que el usuario espera, y como no contienen un enlace a la descarga del material ilegal, no son tomados dentro de las listas restringidas de los navegadores.

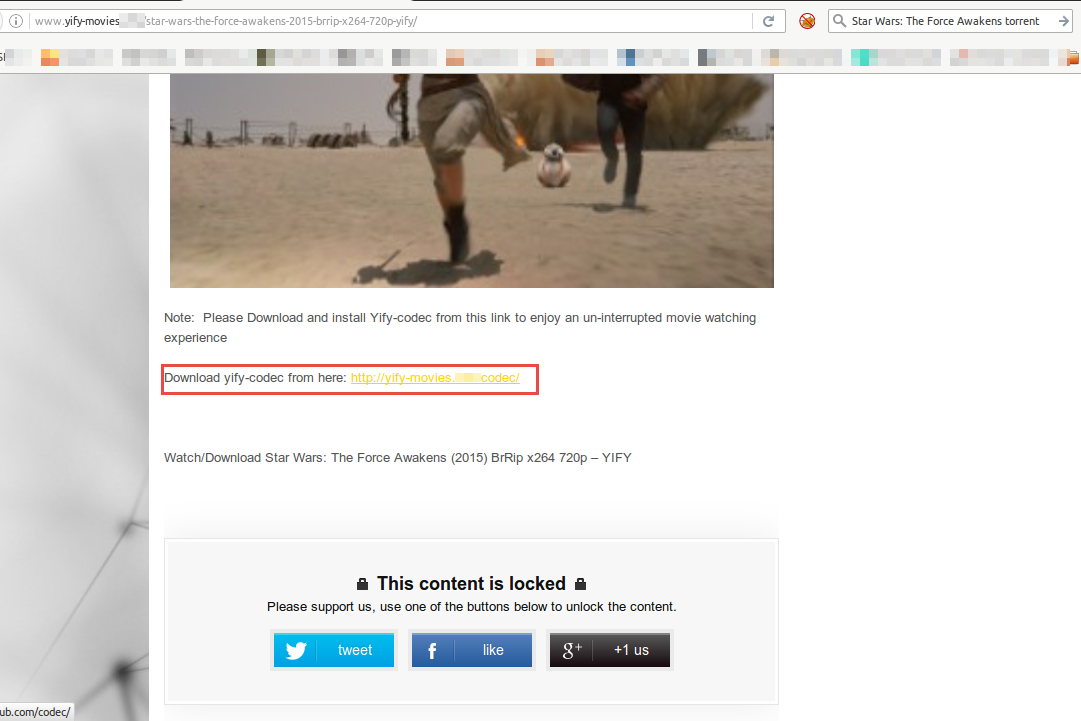

En la segunda página de resultados el usuario se encuentra con una página que utilizando la imagen del ya mencionado YIFY, tal como se detalla en la siguiente captura, dirige a una página web que no contiene nada de lo que dice tener:

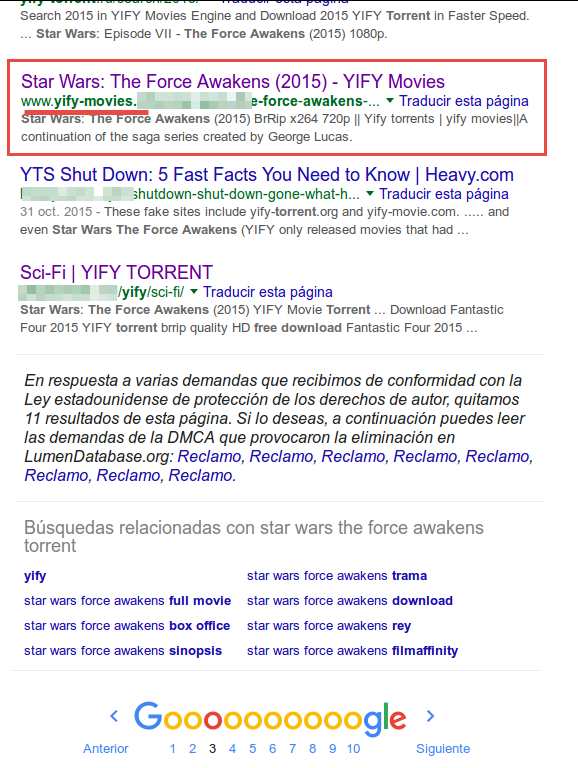

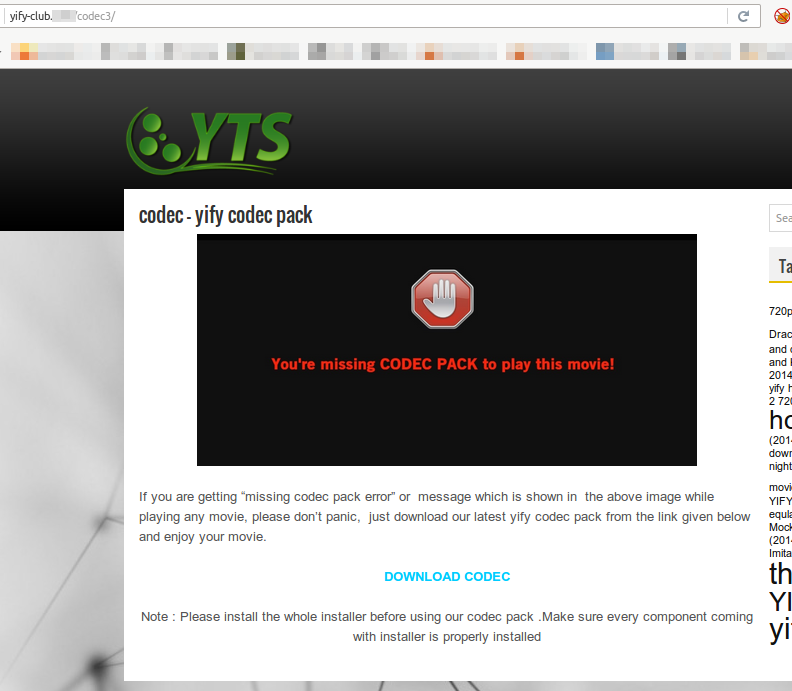

Una página más adelante en el buscador, tal como se observa en la siguiente captura, se encuentra un nuevo enlace a un sitio web diferente, pero que también tiene características muy similares al anterior.

Entonces, ¿hacia dónde están apuntando realmente estos dos sitios? Pues resulta que si el usuario decide entrar a estas páginas se va a encontrar únicamente con enlaces que dirigen a descargar un supuesto códec. Pero del torrent no hay rastros.

Todos los caminos conducen al mismo destino

Estamos ante dos sitios web con URL diferentes pero que están apuntando a la descarga del mismo archivo. Cada uno de estos sitios contiene enlaces a lo que son supuestamente torrents de diferentes películas. Pero independientemente de dónde haga clic el usuario, siempre va a ser dirigido a la misma página:

Lo que ocurre detrás del engaño

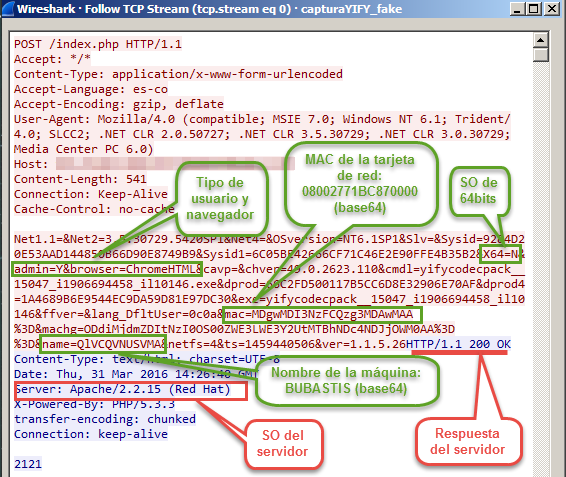

Si el usuario decide descargar el falso códec y ejecutarlo, solamente verá una ventana con términos y condiciones de uso, pero una vez que sigue adelante con el proceso no ocurrirá nada más de forma visible en su máquina.

Sin embargo, si hacemos una captura de tráfico en la máquina, encontramos que este supuesto códec está enviando a un servidor información del usuario:

Este tipo de amenazas son la que denominamos como Potencialmente Peligrosas (PUA, en inglés), ya que si bien el usuario está aceptando unas condiciones y términos de uso antes del proceso el resultado final no corresponde con lo que espera.

Este tipo de amenazas son la que denominamos como Potencialmente Peligrosas (PUA, en inglés), ya que si bien el usuario está aceptando unas condiciones y términos de uso antes del proceso el resultado final no corresponde con lo que espera.

La moraleja

En este caso, el usuario incauto que llegó a descargar y ejecutar el falso códec no tiene mayores problemas, si consideramos que entrega a un desconocido algo de información, de la cual no hay evidencia de que sea utilizada con fines maliciosos.

Sin embargo, no quiere decir que siempre va a ser así. De hecho, los invito a que en próximas entradas demos un vistazo más a este tipo de campañas que utilizan redes P2P para propagar amenazas que tienen un impacto mayor sobre los usuarios.

Sigue leyendo: Guía definitiva para protegerte de engaños en Internet