Desde el Laboratorio de Investigación de ESET Latinoamérica hemos advertido una nueva campaña de phishing, que circula afectando a una importante entidad financiera: Mastercard. Lo curioso es que hace una semana reportamos un caso similar con otra gran emisora de tarjetas de crédito, Visa, en una estafa que usaba sitios gubernamentales.

Todo comienza con un correo

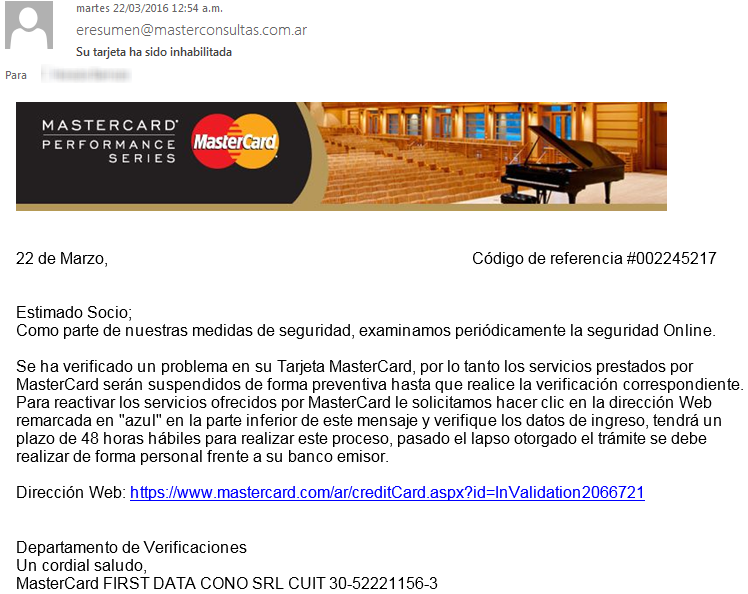

"Estimado socio" es es clásico encabezado de este tipo de correos falsos, en los cuales la despersonificación debería comenzar a generar las primeras sospechas. A diferencia de campañas anteriores, el origen se encuentra falseado por técnicas de spoofing, las cuales pretenden que la víctima visualice el mensaje y crea que procede de la dirección eresumen@masterconsultas.com.ar, dándole una apariencia más legítima a esta estafa.

Como vemos en la siguiente imagen, el correo tampoco presenta mayores faltas ortográficas, como es habitual, y alerta al usuario de que su servicio será suspendido:

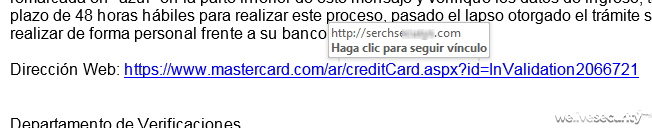

La Ingeniería Social de esta campaña invita al usuario a visitar un sitio para procesar una reactivación del servicio. Sin embargo, al analizar el enlace notarás que redirecciona hacia otro sitio, que no contiene un certificado de confianza ni cifra la comunicación, es decir que no utiliza el famoso HTTPS.

Cabe destacar que la URL que se ve en el mensaje es legítima, pero el truco del cibercriminal está en que al hacer clic en ella, el usuario es redireccionado a otro sitio.

El sitio del fraude

Luego de que la víctima hace clic en el enlace, el navegador se dirigirá hacia el sitio apócrifo que intentará pedir mayor información que la habitual, como vemos en la siguiente captura:

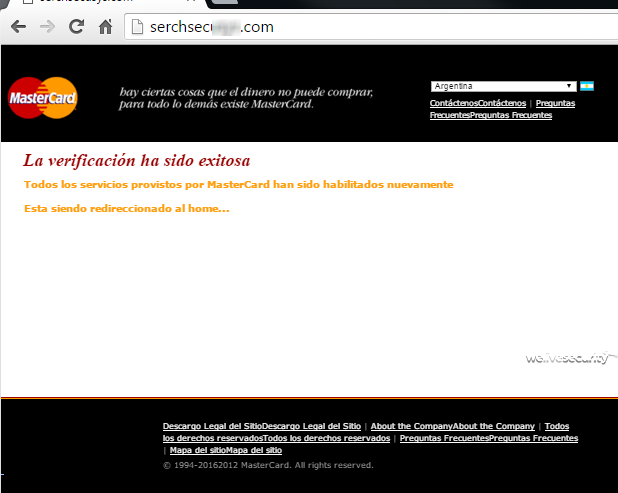

Si la víctima cargara todos los datos e hiciera clic sobre el botón de validar, toda esta información almacenada en el formulario viajaría a manos del ciberdelincuente. Durante esta operación el usuario vería una imagen en donde podría creer que sus datos se están procesando y luego de unos segundos, el portal falso mostraría un mensaje en donde parecería que la verificación fue exitosa:

Automáticamente luego de esta operación, el usuario víctima es direccionado a un portal similar al de la entidad afectada, con todos los enlaces apuntando a la página real de MasterCard.

Detrás de escena

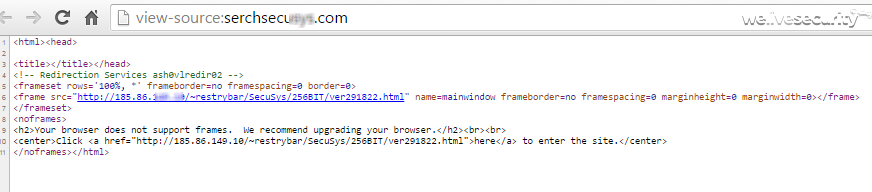

Día a día vemos cómo distintas técnicas de estafas van evolucionando y este es un ejemplo de cómo el phishing tradicional está migrando a utilizar iframes para mantener las campañas activas durante un mayor período de tiempo, por lo cual probablemente se capture un número más elevado de credenciales financieras robadas.

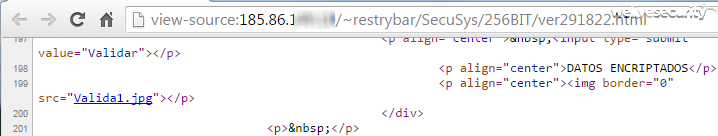

Analizando el código fuente podemos observar que el sitio se encuentra alojado en otra IP y no en el dominio al cual remite el correo:

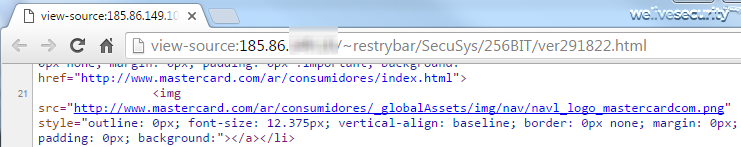

Ya desde el sitio real que almacena la estafa podemos ver cómo se utilizan recursos desde su propio servidor e incluso desde el sitio real de MasterCard, como puedes ver en las siguientes imágenes:

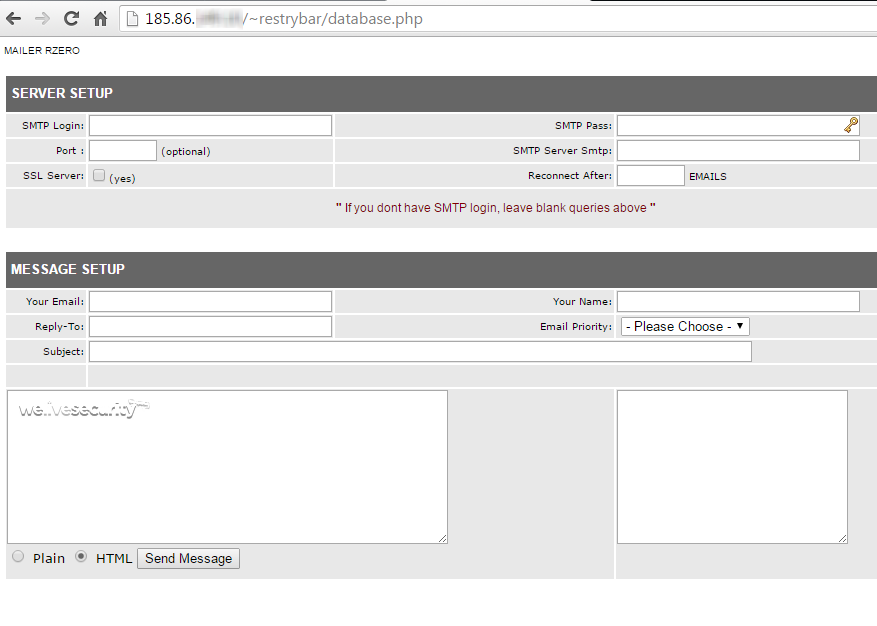

El envío de correos

El ciberdelincuente, además, dejó en el mismo servidor sin proteger el recurso que utilizó para enviar los correos de la campaña, quedando este servicio al descubierto. Lo que permite es enviar este tipo de correos apócrifos de forma masiva, pudiendo escribir en nombre de otra persona, como lo hizo con "eresumen@masterconsultas.com".

En caso de ser víctima, el usuario deberá comunicarse inmediatamente con la entidad. Pero para prevenirlo y cuidarte de este tipo de estafa, te recomiendo que te hagas algunas preguntas antes de hacer clic en correos similares al que describimos, para determinar si es un correo confiable o si responde a alguno de los comportamientos que mencionamos.

¡No te conviertas en la próxima víctima de esta estafa!

Sigue leyendo: 6 claves para reconocer correos de phishing