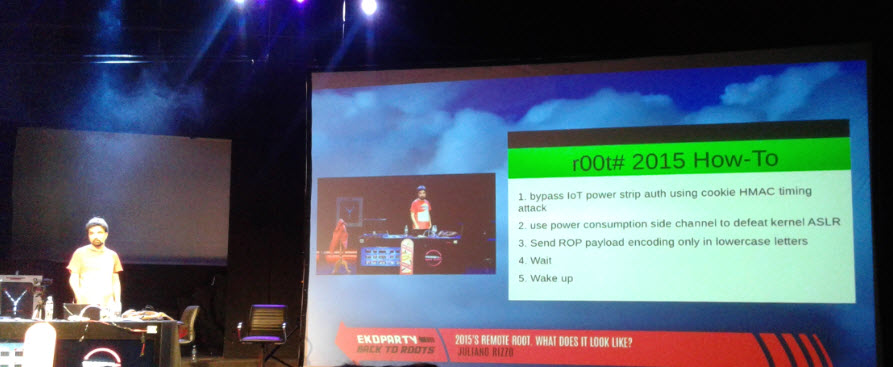

En el marco de la conferencia de seguridad ekoparty que estamos cubriendo en Argentina, Juliano Rizzo, como ya lo había realizado en ediciones anteriores, deleitó a los espectadores que se quedaron hasta el final de una larga jornada de charlas de alta calidad técnica. Su ponencia no estaba publicada en el cronograma, quizás porque incluyó la exposición de un nuevo 0-day, o quizás porque realmente fue descubierto en las últimas horas.

Lo cierto es que, una vez más, Juliano se llevó la ovación de toda la sala.

¿Qué es Remote Root?

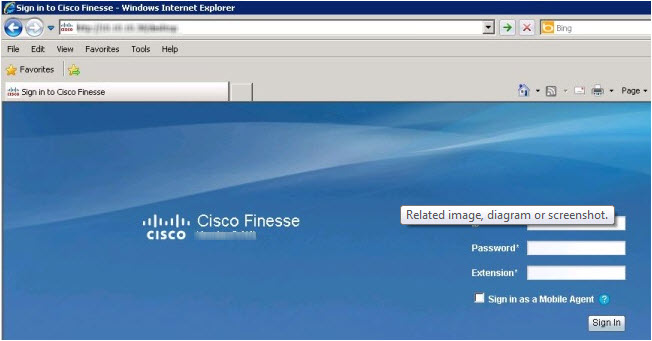

Remote root, o el hecho de ser root de forma remota, sin lugar a dudas, es el objetivo de todo proceso de pentesting. En su exposición, Juliano demostró cómo mediante la explotación de una antigua técnica como es el SSRF (Server Side Request Forgery) pudo tomar el control del servidor, a partir de la modificación de algunas peticiones en Cisco Finesse. Este es un agente y supervisor de escritorio diseñado para mejorar la experiencia de atención al cliente.

Mediante un ataque SSRF a un equipo vulnerable se puede reenviar peticiones maliciosas a la red interna, y esta técnica es muchas veces utilizada para sortear firewalls y sistemas IDS. En este caso, se utilizó como proxy pudiendo acceder a intranet, DMZ o en este caso a LocalHost, es decir, al servidor local, pero como si estuviera dentro de la red.

¿En dónde es común observarlo?

Juliano habló acerca de la seguridad en algunos servicios que venden “enlatados” de servidores preconfigurados, en donde muchas veces, para que todo funcione de forma correcta, corren aplicaciones con privilegios y permisos de root.

No es este el único problema, sino que también en muchos casos vienen con servicios con claves por defecto, demasiados puertos abiertos, sin configuración de firewalls, los módulos no se encuentran actualizados y en ocasiones también se utilizan herramientas de terceros - pero hay veces en las que los desarrolladores no saben realmente de qué manera trabajan a pesar de que las utilizan.

La demostración

Como podemos ver en la siguiente imagen, la plataforma de Cisco Finesse fue la elegida para probar estas vulnerabilidades o bugs.

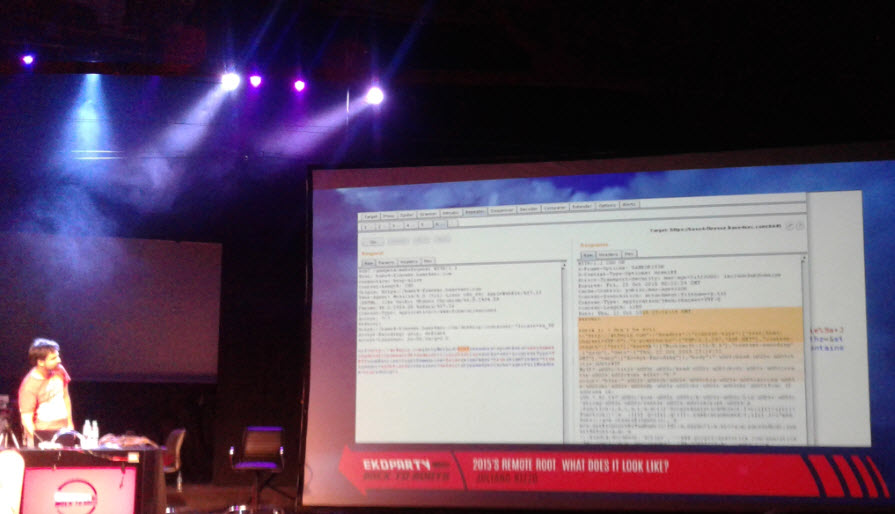

Utilizando una aplicación proxy como Burp, se demostró de qué forma se podía modificar las peticiones, remplazando cookies e interactuando con diversos servicios instalados con configuraciones por defecto. Así, finalmente, se sube una Shell con el fin de tomar el control como root en el servidor en cuestión.

Uno de los principales falsos mitos en seguridad informática es que en la actualidad los servidores ya no tienen grandes vulnerabilidades, y que para que un atacante logre su objetivo, el único camino es explotar el vector más débil - que en este caso serían los usuarios finales.

Uno de los principales falsos mitos en seguridad informática es que en la actualidad los servidores ya no tienen grandes vulnerabilidades, y que para que un atacante logre su objetivo, el único camino es explotar el vector más débil - que en este caso serían los usuarios finales.

Claramente, esta presentación dejo en jaque este mito, haciendo repensar o reflexionar a los administradores de seguridad informática acerca de los productos de una marca confiable que también pueden tener grandes fallas en la seguridad de sus aplicaciones y servicios.

Dejando a la luz contraseñas por defecto y/o permisos de root a cualquier aplicación, se expone toda la intranet y DMZ de una empresa, evadiendo los controles de firewalls e IDS.

"Los exploits de remote root son todavía posibles. Una vulnerabilidad simple y común puede ser el primer paso para comprometer por completo la red", anunciaba Juliano en relación a su presentación. Y al parecer, se trata de un problema subestimado que hay que considerar.