Otro trimestre de 2015 finaliza y lo aprovechamos para repasar los ataques, incidentes y amenazas informáticas más resonantes de este período.

Julio

El mes estuvo marcado por dos impactantes ataques, que filtraron información que causó mucho revuelo.

Los datos confidenciales robados de Ashley Madison, por empezar, pusieron en potencial peligro a sus 37 millones de usuarios, que aprovechaban la “clandestinidad” provista por el sitio compartiendo, en muchas ocasiones, información y fotografías comprometidas.

Fue por eso que las víctimas rápidamente se convirtieron en blancos de extorsión, luego de que se descubriera que entre ellas había funcionarios con puestos sensibles en la Casa Blanca, el Congreso y otros organismos legales. Para más información de este caso, pueden ver la cronología del ataque a Ashley Madison.

Por otro lado, la empresa de seguridad Hacking Team vio cómo atacantes consiguieron acceder a sus sistemas y robaron y publicaron más de 400GB de información acerca de sus actividades. Esta empresa es conocida por las herramientas de vigilancia y espionaje que desarrolla y vende a países y organizaciones de todo el mundo, por lo que la filtración de su base de clientes causó polémica.

En otro orden de cosas, el Laboratorio de ESET Latinoamérica logró desmantelar una botnet dedicada al robo de información que afectaba en el 98% de los casos a usuarios latinoamericanos. Operación Liberpy es una amenaza con características de bot, gusano y keylogger capaz de capturar eventos del usuario infectado, propagarse mediante dispositivos extraíbles y convertir un equipo en “zombi”.

Agosto

Aquí predominaron los engaños de alcance y propagación masiva, con dos casos a la cabeza:

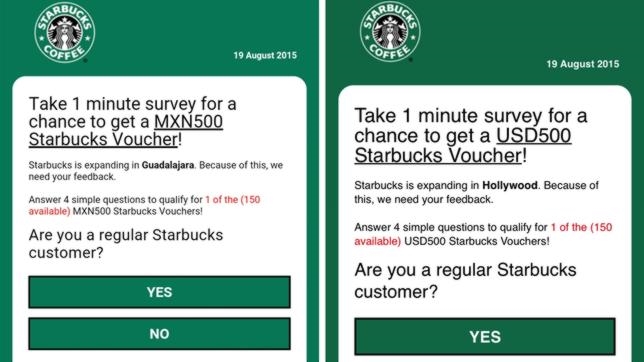

Propagándose a través de la app de mensajería más popular, este falso mensaje suplantaba a la cadena de cafeterías Starbucks y ofrecía un vale por valor de 500 unidades de la moneda local de quien recibía el mensaje. Para generarle más confianza, mencionaba también alguna ciudad próxima; se ha visto en México, Estados Unidos, Brasil y Argentina.

Siguiendo el esquema de otros casos similares, como el que usaba el nombre de la marca de ropa Zara, la finalidad de estos mensajes era que participemos en una supuesta encuesta para llevarnos este premio. Además, se pide el reenvío de la encuesta a nuestros contactos de WhatsApp (10 como mínimo) para, a continuación, solicitar una serie de datos personales que los ciberdelincuentes estarían recopilando para futuras campañas.

Observamos una campaña de 30 falsos videos en 5 sitios web diferentes, que redirigen a otro donde se roban las credenciales. Para el 11 de agosto, más de 8.000 usuarios habían hecho clic, en su mayoría desde México y Argentina.

En todos los casos, partía de un post en el muro de Facebook con un video de título curioso que para muchos podría resultar interesante; pero al hacer clic, no se reproduce ningún video.

En cambio, lleva a otra página web que pide primero compartir este enlace con los contactos en su muro. Luego, se redirige al usuario a una ventana donde se le pide una nueva autenticación en la red social, aunque no es la página de login legítima de Facebook. En este punto, la información ingresada por el usuario en el formulario es robada por el atacante y luego es dirigido a diferentes sitios publicitarios.

Septiembre

Los investigadores de ESET encontraron y analizaron tres amenazas interesantes.

Esta amenaza logró evadir a Bouncer, el sistema de detección de malware de Google. Se trata de un backdoor que toma el control del dispositivo y lo convierte en parte de una botnet, al mando del atacante. Además, configura temporizadores que retrasan la ejecución del payload malicioso. De este modo, disimula el hecho de que el juego troyanizado es el responsable de la conducta sospechosa.

Mapin utilizó el nombre de aplicaciones populares como Plants vs. Zombies, Hill Climb Racing y Subway Surfers.

Es un ransomware de tipo pantalla de bloqueo con una peculiar táctica para obtener y preservar los privilegios de administrador del dispositivo, con el fin de impedir su desinstalación. Cuenta con la capacidad de bloquear el dispositivo y cambiar el código PIN, y le pide al usuario que pague un rescate de USD 500 por supuestamente haber visto y guardado material pornográfico.

Win32/Spy.Odlanor es un malware utilizado para hacer trampa en los juegos de póker online, ya que espía las cartas de los oponentes infectados. Sus víctimas son los usuarios de dos de los sitios de póker en línea más grandes: PokerStars y Full Tilt Poker.

Sin dudas, fueron meses agitados y con acontecimientos de impacto en la comunidad de seguridad. Y ustedes, ¿recuerdan alguna otra amenaza resonante en el último trimestre?