Desde hace ya algún tiempo, los juegos de video han evolucionado de tal forma que la venta de ítems, armas u objetos en los juegos no solamente genera ganancias a las desarrolladoras, sino también a los jugadores. Dado que los inventarios de los personajes pueden tener un valor monetario, cada vez vemos más amenazas de malware y esquemas de engaño usados por los criminales para robar los objetos, venderlos y ganar dinero.

La semana pasada, ESET Latinoamérica estuvo en Las Vegas cubriendo las conferencias de seguridad BlackHat 2015 y DefCon 23. En la última, Zack Allen y Rusty Bower estuvieron presentando su charla: “Malware in the Gaming Micro-economy” (Malware en la microeconomía de los videojuegos), por lo que hoy vengo a contarles los puntos más interesantes de esta charla.

Si bien la compra de objetos que aumentan la ventaja de un jugador ya tiene varios años de existencia, resulta curioso notar que aproximadamente desde 2.009 también se venden objetos con fines estéticos y ninguna funcionalidad agregada. Tal es así que, un año después, ya existía la opción de intercambiar objetos como sombreros entre los jugadores. Y, hablando de curiosidades, un ejemplo notable es el objeto Burning Flames Team Captain, un sombrero en llamas para Team Fortress 2 que “no hace nada” y tiene un precio por encima de los 4.000 dólares.

Zack y Rusty pagan tributo por ser su primera vez en DefCon

Zack y Rusty pagan tributo por ser su primera vez en DefCon

Además, de las estadísticas recolectadas por Zack y Rusty mediante encuestas en foros, para unos 1.100 encuestados, se observa:

- El 90% de los jugadores de Steam tienen entre 12 y 24 años de edad, con un 45% entre 12 y 17 años.

- El 56% de los jugadores dedica 20 horas o más a la semana a sus juegos.

- El 35% de los jugadores gasta de 1 a 10 dólares por mes en ítems, el 19% gasta de 11 a 25 dólares y el 12% de 26 a 50 dólares. Solamente el 18% de los jugadores dice no gastar dinero en ítems.

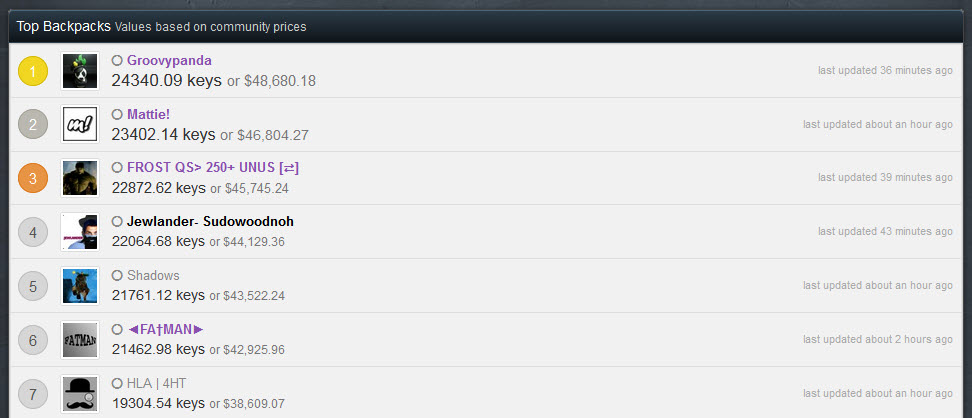

- Si bien el precio que suman los objetos en los inventarios varía para cada jugador, el 75% de los jugadores no tienen inventarios que superen los 700 dólares. Más allá de esto, existen inventarios que alcanzan los 50 mil dólares, como se observa en la siguiente imagen.

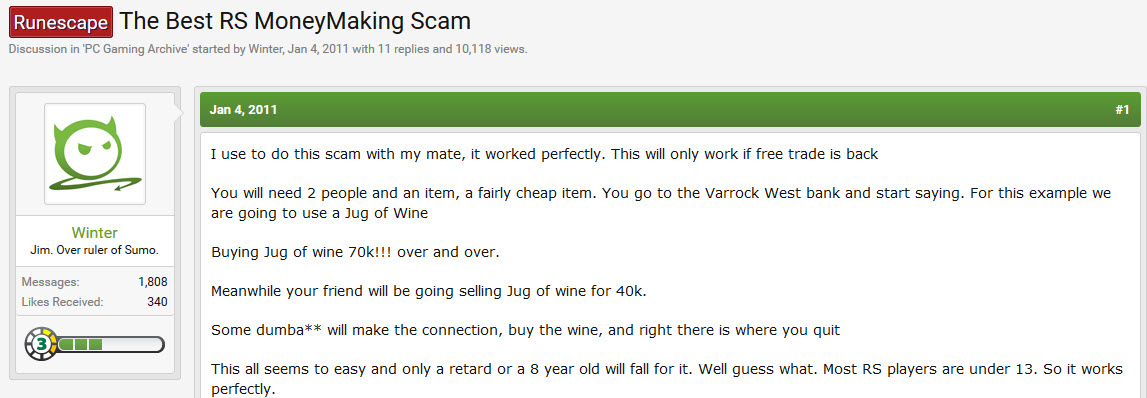

Así, si entendemos que puede haber mucho dinero en juego, y que una cantidad importante de los jugadores son menores (y quizás más inocentes), se explica por qué los cibercriminales están desarrollando ataques a las plataformas de juegos online. Uno de los ataques más sencillos tiene que ver con el engaño: en el juego Diablo II, por ejemplo, los jugadores de mayor nivel de experiencia ofrecían acompañar a los de menor experiencia a través de dungeons o áreas restringidas, a cambio de algo. Los “ladrones” solicitaban el pago del 50% por adelantado, y el resto luego de completada la travesía, pero se marchaban ni bien se realizaba el pago por adelantado. De igual forma, en Runescape había jugadores que realizaban engaños tratando de vender objetos por precios mayores a sus precios originales.

Así, si entendemos que puede haber mucho dinero en juego, y que una cantidad importante de los jugadores son menores (y quizás más inocentes), se explica por qué los cibercriminales están desarrollando ataques a las plataformas de juegos online. Uno de los ataques más sencillos tiene que ver con el engaño: en el juego Diablo II, por ejemplo, los jugadores de mayor nivel de experiencia ofrecían acompañar a los de menor experiencia a través de dungeons o áreas restringidas, a cambio de algo. Los “ladrones” solicitaban el pago del 50% por adelantado, y el resto luego de completada la travesía, pero se marchaban ni bien se realizaba el pago por adelantado. De igual forma, en Runescape había jugadores que realizaban engaños tratando de vender objetos por precios mayores a sus precios originales.

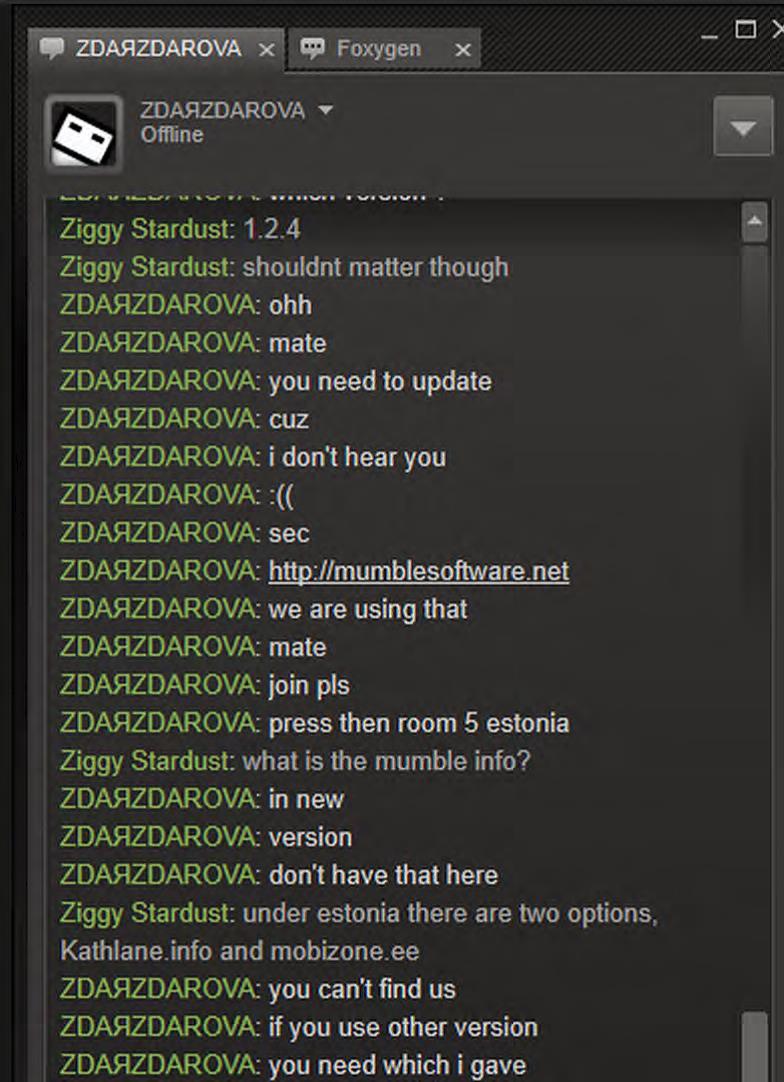

Sin embargo, el ataque que más preocupa a los usuarios es el que tiene que ver con las aplicaciones maliciosas. Estas aplicaciones pretenden ser actualizaciones, o plugins, o editores, pero realmente intentan robar las credenciales de acceso a plataformas como Steam, vaciando los inventarios de los jugadores afectados y transfiriendo los objetos robados a otros jugadores. Uno de los métodos que utilizan los atacantes consiste en iniciar una conversación con la víctima en la que le piden que se una a un juego. Además, se le dice que debe descargar una aplicación adicional para poder jugar, como se ve en la imagen:

Sin embargo, el ataque que más preocupa a los usuarios es el que tiene que ver con las aplicaciones maliciosas. Estas aplicaciones pretenden ser actualizaciones, o plugins, o editores, pero realmente intentan robar las credenciales de acceso a plataformas como Steam, vaciando los inventarios de los jugadores afectados y transfiriendo los objetos robados a otros jugadores. Uno de los métodos que utilizan los atacantes consiste en iniciar una conversación con la víctima en la que le piden que se una a un juego. Además, se le dice que debe descargar una aplicación adicional para poder jugar, como se ve en la imagen:

¿Qué contiene el archivo descargado? Uno de los casos observados consiste en un archivo ofuscado de JavaScript que realiza la descarga de otras amenazas en el sistema, las cuales tienen capacidades de robar las cookies del navegador y tomar control de la sesión del jugador.

¿Qué contiene el archivo descargado? Uno de los casos observados consiste en un archivo ofuscado de JavaScript que realiza la descarga de otras amenazas en el sistema, las cuales tienen capacidades de robar las cookies del navegador y tomar control de la sesión del jugador.

Hay varios ejemplos de este tipo de malware, con diversas características adicionales: un ejemplo es “cursevoice” un falso cliente de VoIP que tiene funcionalidades de RAT (Remote Access Tool) y que agrega al atacante la posibilidad de controlar el equipo infectado en forma remota.

Es importante destacar, entonces, que uno de los métodos más utilizados por los cibercriminales consiste en hacer creer a la víctima que debe descargar una aplicación de comunicación por voz, para poder unirse a un juego. Sin embargo, el atacante provee enlaces falsos, con dominios que tienen nombres similares a los de productos reales de comunicación, pero con alguna letra cambiada. Otra alternativa utilizada consiste en el envío de enlaces que aparentan ser imágenes (archivos terminados en .jpg, .png, etc.), pero que en realidad son ejecutables.

Vemos entonces la importancia de contar con una solución de seguridad que no permita la ejecución de estas amenazas. Adicionalmente, es fundamental que el usuario preste atención ante este tipo de engaños, no haciendo clic en cualquier enlace que recibe y nunca descargando archivos ejecutables que provengan de extraños.