A día de hoy son ya varios los modelos de smartphones que disponen de un sistema de autenticación biométrica como es el reconocimiento de la huella dactilar. Esto permite al usuario identificarse como propietario del dispositivo y por ejemplo autorizar pagos realizados desde el móvil, todo esto de forma sencilla.

Usabilidad vs. Seguridad

Hasta la implementación de estos sistemas de identificación biométrica en los smartphones, lo más común era utilizar un código pin, un patrón o una contraseña para desbloquear nuestro móvil. Con los sistemas de identificación biométrica podemos usar nuestras huellas dactilares, el iris de nuestros ojos o nuestra cara para evitar tener que recordar una combinación de letras, números o patrones de movimiento.

Esto supone una mejora en la usabilidad del dispositivo y nadie podrá negar que es mucho más cómodo pero, ¿hasta qué punto es más seguro? Es en este punto donde se encuentra ahora mismo la discusión entre los expertos en seguridad que se han reunido en la conferencia BlackHat durante esta semana.

Sin duda, la identificación biométrica es mucho más cómoda pero también tiene sus riesgos. Pongámonos en la situación de que, por un desafortunado incidente de seguridad, la información usada para identificarnos en nuestro smartphone ha sido robada. Si esta información consiste en un código pin, contraseña o patrón, siempre podemos cambiarlos para evitar que alguien acceda sin nuestro permiso al dispositivo.

En cambio, si la identificación se realiza mediante identificadores biométricos y estos han sido robados por un atacante tendremos un problema más grave puesto que, supuestamente, nadie va a cambiarse sus huellas dactilares, su cara o su iris. Esto empieza a ser realmente preocupante cuando ya se ha demostrado que esta información biométrica puede ser obtenida, por ejemplo, a través de fotografías de la víctima.

Lectura y almacenamiento de la huella dactilar

Los investigadores Yulong Zhang y Tao Wei presentaron ayer su charla en BlackHat hablando precisamente de los posibles ataques que se podrían realizar para conseguir robar esta información biométrica. Para eso primero debemos saber cómo funciona este mecanismo de autenticación en la mayoría de móviles que lo implementan.

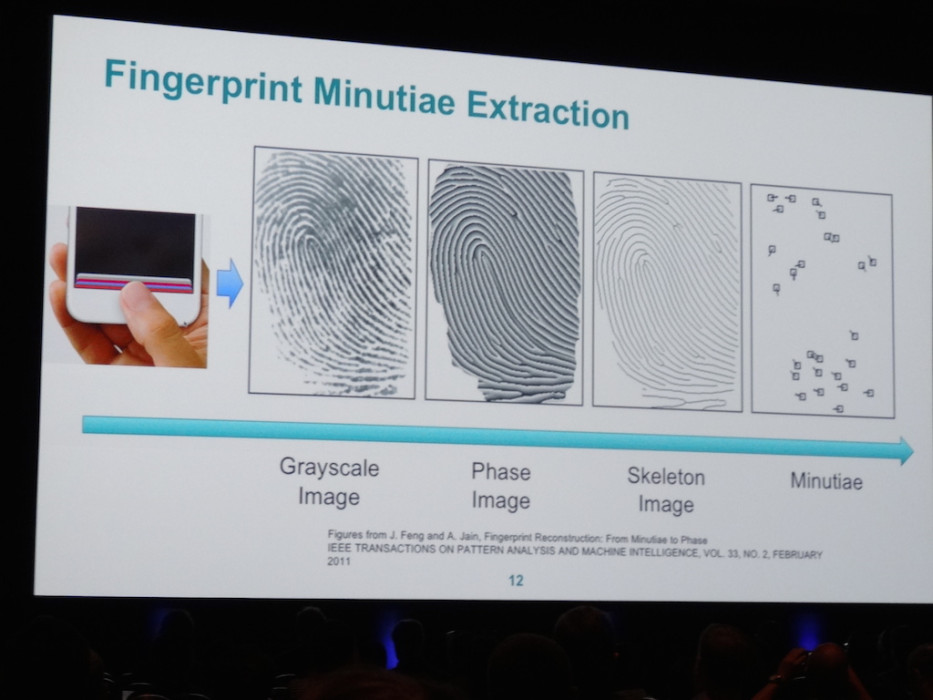

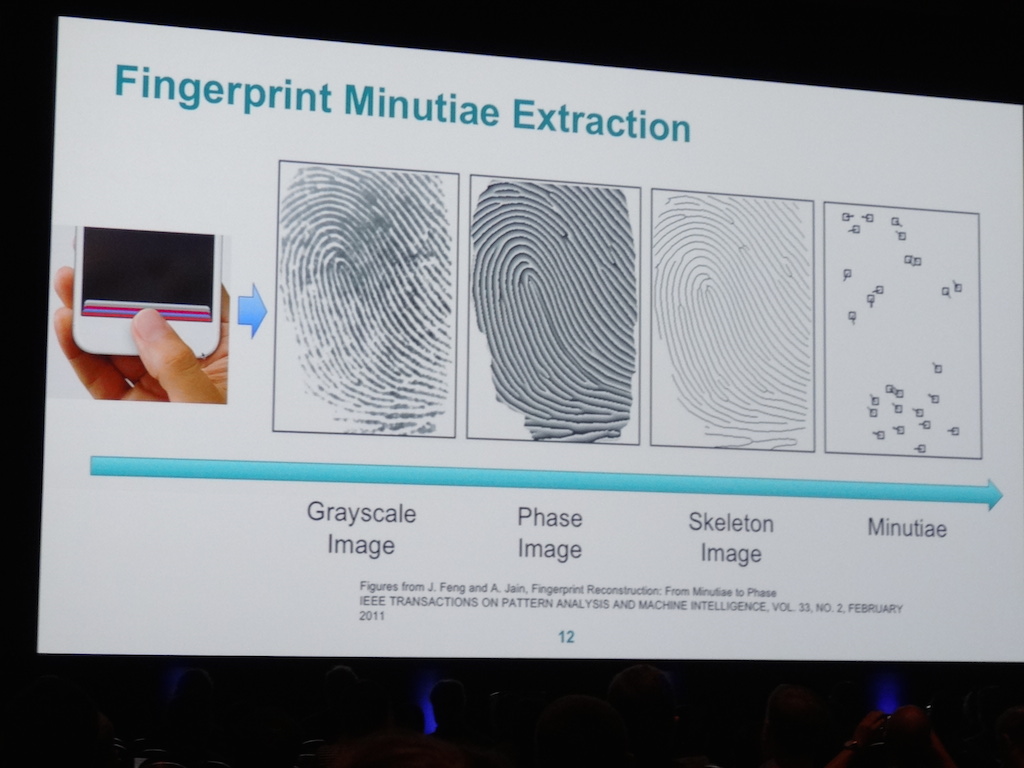

Tal y como vemos en la imagen, el lector de huellas procesa la imagen de la misma y la analiza buscando los marcadores únicos de cada huella dactilar para verificar que pertenece a un usuario autorizado para acceder y utilizar el dispositivo.

En este punto hay que tener en cuenta que la huella se utiliza no solo como mecanismo de autenticación sino también como mecanismo de autorización, por ejemplo para habilitar una compra realizada desde el móvil. Esto es importante puesto que no se diferencia entre estos mecanismos y, una vez robada la huella, el atacante no solo podrá acceder al móvil sino que también podrá realizar compras en nombre de la víctima.

Pero, ¿cómo se roba una huella almacenada en el dispositivo? Aquí está uno de los puntos clave, puesto que en la mayoría de los terminales analizados (que incluyen modelos de HTC o Samsung, entre otros), esta contraseña se almacena como una imagen sin cifrar y ligeramente modificada en una carpeta del sistema que es accesible por otras aplicaciones.

De esta forma, si la víctima instalase una aplicación que buscase esa información para enviarla a un servidor remoto controlado por un atacante, este podría hacerse con muchas huellas dactilares pertenecientes a los usuarios que hubiesen instalado su aplicación maliciosa.

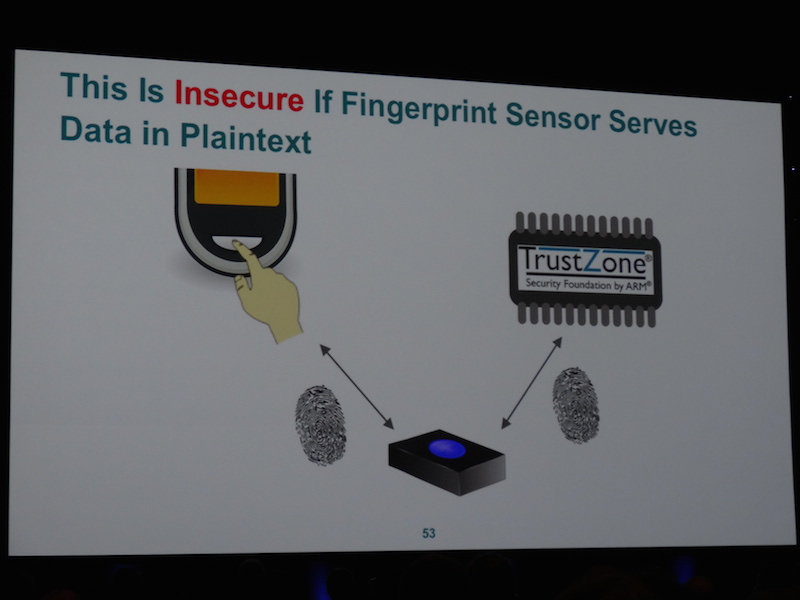

Además, otro de los ataques analizados por los investigadores en su charla comenta la posibilidad de hacer directamente ingeniería inversa del driver que controla el lector de huellas dactilares para interceptar la lectura de las mismas. Existe el problema añadido que esta información se envía sin cifrar por lo que es relativamente fácil interceptarla por un malware como el que hemos comentado ya.

Fabricantes afectados

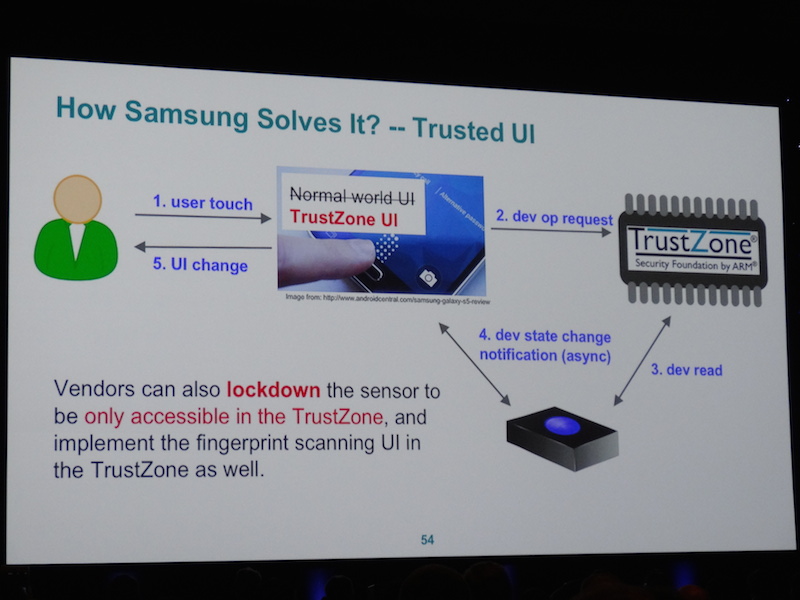

No es fácil poner una lista detallada de los fabricantes que se ven afectados por estos fallos de seguridad puesto que son muchos los que implementan este tipo de autenticación de forma similar. Los investigadores han confirmado que tanto HTC como Samsung han solucionado el problema en sus dispositivos (al menos los fabricados recientemente) y que otros fabricantes están en ello.

Por parte de Apple, si bien no se puede descartar por completo que sea inmune a un ataque al driver del lector de huellas o a una infección por malware, tiene a su favor que sí que cifra la información que almacena las huellas, por lo que es mucho más difícil obtenerla.

Conclusión

Encontrar un sustituto a las contraseñas tradicionales es algo en lo que llevamos embarcados años. No es fácil implementar una solución que convenza a todo el mundo y además sea segura. Por eso creemos necesario que los fabricantes de estos dispositivos se tomen en serio la seguridad de sus usuarios y sigan desarrollando soluciones cada vez más eficaces pero que, sobre todo, escuchen a los investigadores que buscan fallos de seguridad como el que acabamos de comentar para que estos no sean aprovechados por los delincuentes.