Cuando hablamos de ataques y espionaje de dispositivos conectados a la red, nuestras miradas suelen dirigirse hacia nuestros ordenadores, tabletas o smartphones. No obstante, existe una gran multitud de dispositivos que no se suelen tener en cuenta y, sin embargo, ofrecen muchas posibilidades para que un atacante acceda a datos confidenciales o espíe averiguando de dónde han salido ciertos documentos. En este post, analizaremos dos escenarios donde se podrían facilitar ataques a través de una impresora.

Rastreando una impresora a partir de una hoja

Uno de los aspectos que más puede sorprender a los usuarios es saber que una gran cantidad de fabricantes configuran sus impresoras para que, junto a la información que imprimimos se adjunte información oculta que permita conocer cuándo se imprimió esa información y el número de serie del dispositivo que lo hizo.

Esta “trazabilidad” (comparable a los metadatos usados en las fotografías realizadas desde un smartphone) parece estar presente en la mayoría de fabricantes de impresoras, según denuncia la Electronic Frontier Foundation. Según indica la fuente, la inclusión de mecanismos de trazabilidad de documentos podría estar motivada por algunos gobiernos que quieren asegurarse de conocer el origen de ciertos documentos.

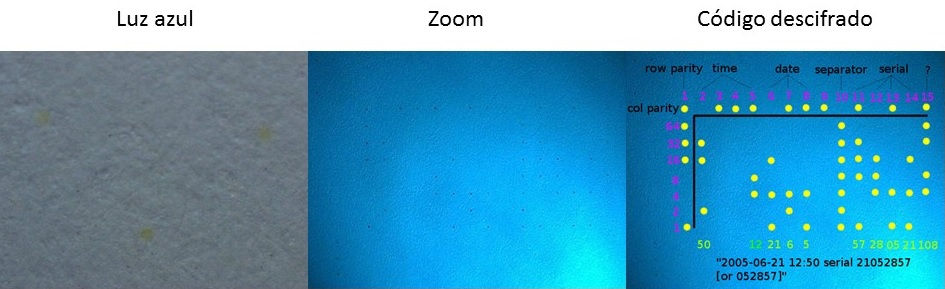

Lo que está claro es que este seguimiento está presente quizás desde hace más tiempo del que nos pensamos ya que, analizando hojas impresas de, por ejemplo, una impresora láser de Xerox, se puede observar lo siguiente:

Como se observa en las imágenes, se pueden observar una serie de puntos en la impresión, ya sea haciendo zoom sobre una hoja o bajo un tipo especial de luz. Estos puntos conformarían una rejilla con información sobre la fecha de impresión y el número de serie de la impresora utilizada. Al igual que con otro tipo de metadatos, estos podrían facilitar la posterior concreción de otro tipo de ataques que hagan uso de esa información.

Espiando documentos almacenados en impresoras

Otro tipo de vulnerabilidades para estos dispositivos está asociada a la falta de protección de los paneles de administración. Podría parecer que este sistema de seguimiento supone una herramienta eficaz para las agencias de espionaje pero, a día de hoy no dejan de ser algo anecdótico. En realidad, los documentos importantes se guardan en la memoria de las impresoras y otros dispositivos, y estos son el objetivo de atacantes y todo aquel que quiera robar información confidencial de una empresa, organización o gobierno.

A día de hoy, las impresoras multifunción son de lo más común tanto en entornos corporativos como domésticos. Permiten imprimir, copiar y escanear documentos a una gran velocidad y esto es posible gracias los avances hechos en los últimos años -entre ellos, dotar a las impresoras de un procesador central avanzado, memoria de almacenamiento y conexión a redes internas e Internet.

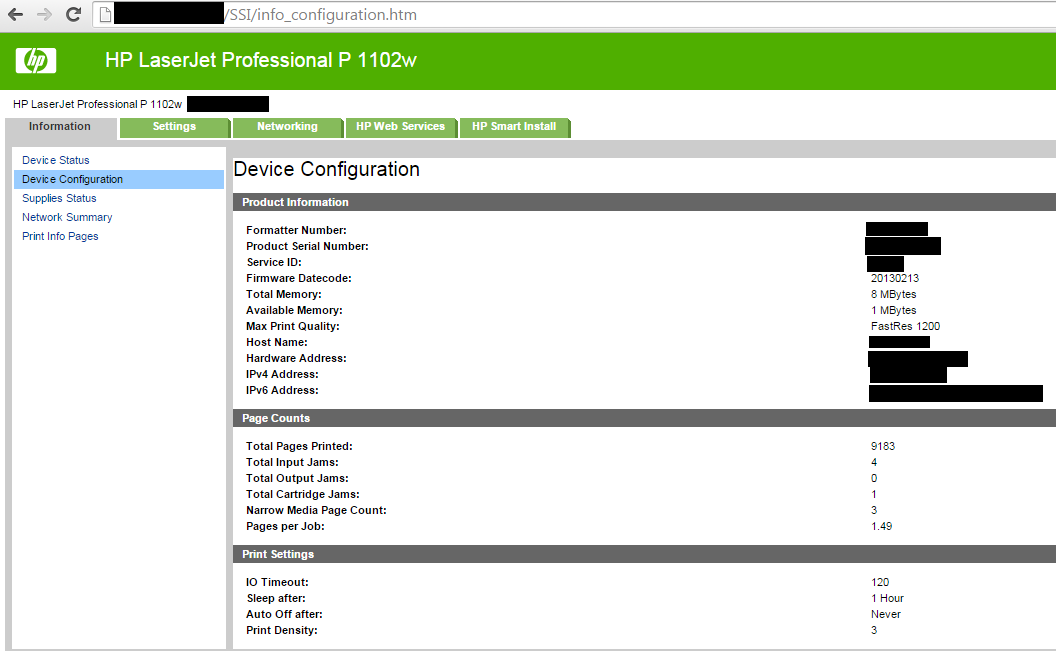

Todas estas características están pensadas para facilitar el trabajo a los usuarios pero, si no se encuentran debidamente protegidas, también suponen un vector de ataque de cualquiera que quiera conocer información confidencial de una empresa. Existen miles de ejemplos que pueden encontrarse fácilmente si buscamos un poco por Internet, como la siguiente imagen:

Estamos ante el panel de control de una impresora HP Laserjet que nos permite saber datos interesantes sobre la red a la que está conectada, su número de serie e incluso la versión del firmware que tiene instalada. Esta información puede ser muy valiosa para un delincuente que esté pensando en realizar un ataque dirigido a una empresa y está disponible públicamente en Internet, accesible desde un buscador. Además, no es la única que puede encontrarse.

Como ya hemos dicho, la mayoría de impresoras usadas hoy en día disponen de una memoria interna en la que almacenar, por ejemplo, una copia de los documentos escaneados. Esto está muy bien si se quiere recuperar y volver a imprimir un documento y no se cuenta con el original, pero también se está dejando potencialmente expuesta una gran cantidad de información valiosa a la que podrían acceder atacantes.

Conclusión

De la misma forma que se protegen dispositivos como portátiles, tablets o smartphones para evitar que información confidencial termine en manos inadecuadas, las impresoras y otros muchos dispositivos como los routers deben estar debidamente asegurados. Evitar que se pueda acceder a ellos desde fuera de la red corporativa o establecer contraseñas robustas si se decide utilizar esta función es esencial para proteger la información más valiosa.