En el día de hoy, los investigadores de ESET revelaron una familia de malware para Linux que pasó desapercibida por más de cinco años. La llamamos Linux/Mumblehard y ya está disponible para su descara el white paper (en inglés) sobre esta amenaza.

La familia de malware Mumblehard está conformada por dos componentes: un backdoor y un daemon para el envío de spam. Ambos fueron creados en Perl y presentan el mismo empaquetador personalizado escrito en lenguaje ensamblador. El uso de lenguaje ensamblador para generar binarios ELF y ofuscar el código fuente de Perl demuestra que el nivel de sofisticación de esta amenaza es mayor al que solemos encontrar.

El monitoreo de la botnet sugiere que el propósito principal de Mumblehard podría ser enviar mensajes de spam aprovechando la protección que le otorga la reputación de las direcciones IP legítimas de las máquinas infectadas.

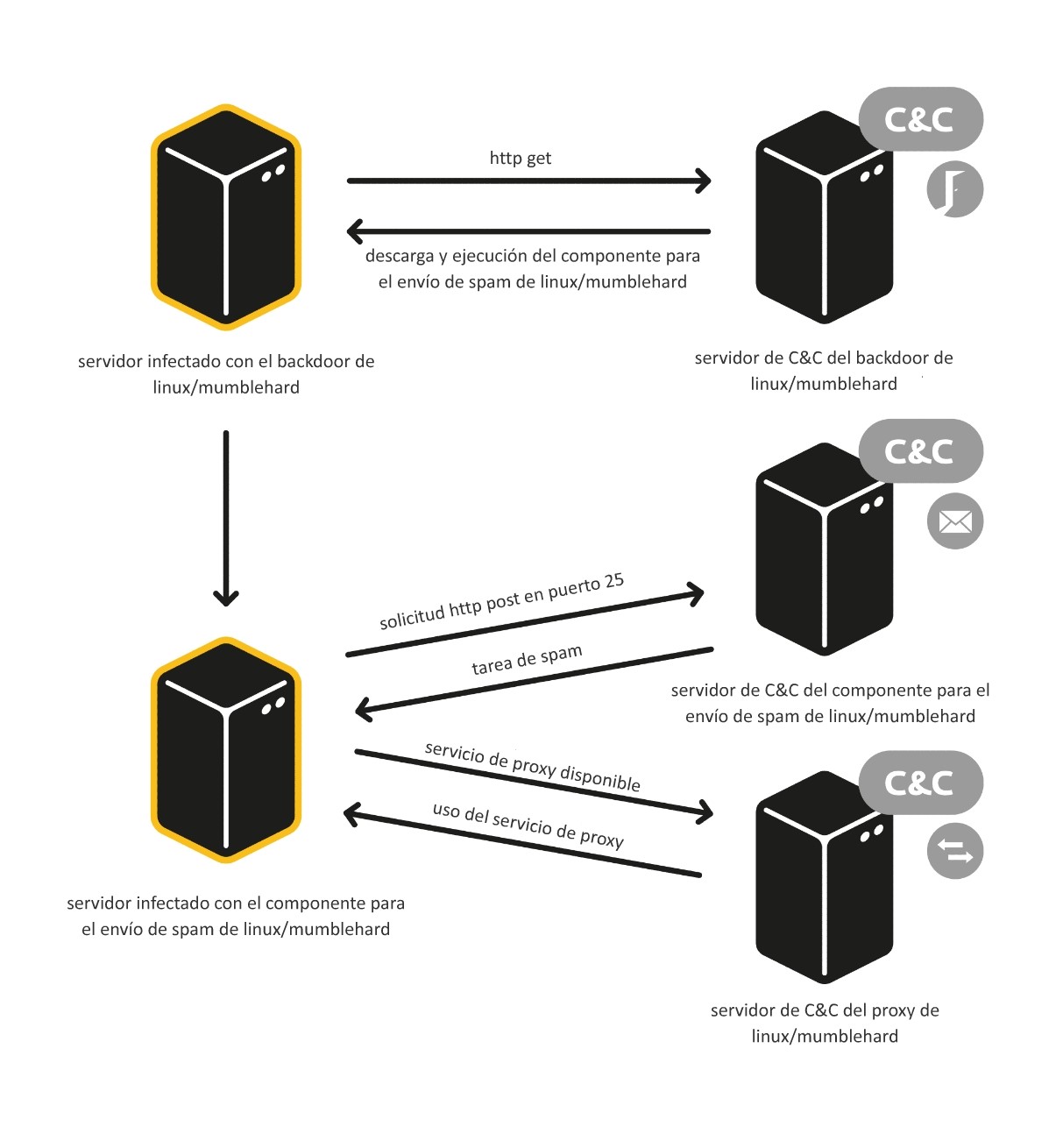

En el siguiente diagrama se muestra la relación entre los componentes y sus servidores de Comando y Control:

Prevalencia

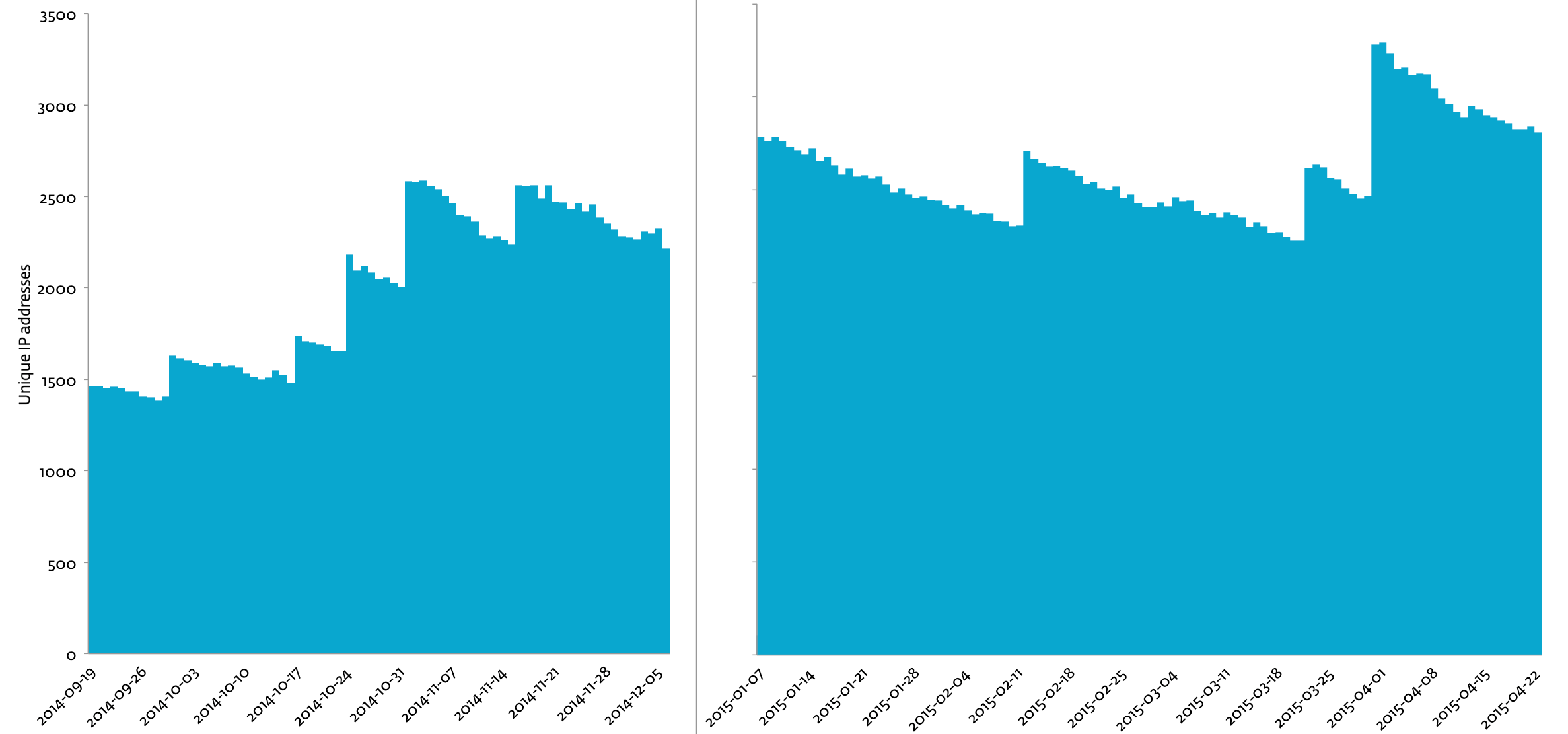

Los investigadores de ESET registraron un nombre de dominio y lo utilizaron como si fuera uno de los servidores de C&C; de esa forma, lograron monitorear el componente backdoor de Mumblehard. Mientras estudiábamos las solicitudes entrantes, más de 8.500 direcciones IP únicas cayeron en la trampa (con comportamiento similar al de Mumblehard). La siguiente tabla muestra la cantidad de direcciones IP únicas detectadas por día en dicho período.

Como podemos observar en el gráfico, durante la primera semana de abril, Mumblehard afectó a más de 3.000 máquinas. Aunque la cantidad de hosts infectados va disminuyendo lentamente, la vista global demuestra que la infección se lleva a cabo en momentos específicos y que el tamaño de la botnet se duplicó en un período de 6 meses.

Si observamos rápidamente la lista de víctimas, podemos deducir que Mumblehard ataca principalmente a servidores web.

Vínculos con Yellsoft

Nuestros análisis e investigaciones también indican que Mumblehard y Yellsoft están estrechamente relacionados. Yellsoft vende un programa de software escrito en Perl que está diseñado para enviar correo electrónico masivo, y se llama DirectMailer.

El primer vínculo entre Mumblehard y Yellsoft es que las direcciones IP utilizadas como servidores de C&C tanto para el componente backdoor como el de envío de spam están ubicados dentro del mismo rango que el servidor web donde se aloja yellsoft.net. El segundo vínculo es que encontramos copias pirata online de DirectMailer que, al ejecutarlas, en realidad instalan el backdoor de Mumblehard. Las copias pirata también estaban ofuscadas con el mismo empaquetador utilizado por los componentes maliciosos de Mumblehard.

Prevención

Les recomendamos a las víctimas buscar en los servidores las tareas no solicitadas que se crearon en el programador Cron Job para todos los usuarios. Éste es el mecanismo que utiliza Mumblehard para activar el backdoor cada 15 minutos. Normalmente se instala en /tmp o /var/tmp. Si se monta el directorio tmp con la opción noexec, directamente se impide que pueda iniciarse en primer lugar.