Hace poco veíamos cómo las estafas de quienes se hacen pasar por operadores de servicio técnico siguen tan presentes como hace unos años, con la salvedad de que algunas víctimas, conscientes de lo que ocurre, deciden provocarlos. Hoy profundizaremos en este aspecto comenzando con el análisis de un caso para luego definir 3 técnicas habituales de estos scammers.

Recientemente, Lenny Zeltser fue una de las muchas personas que grabó o resumió su interacción con un estafador, en un artículo de suma utilidad. Para comenzar, hace referencia a la práctica cada vez más común de encontrar nuevas maneras de persuadir a la víctima potencial para que llame al centro de atención telefónica del estafador, en lugar de ser quien recibe la llamada.

Esto tiene mucho sentido desde el punto de vista del estafador, dado que el grupo de víctimas potenciales recibió tantos ataques de phishing mediante llamadas telefónicas inesperadas en los últimos años que ahora muchas personas automáticamente asumen que un llamado no solicitado donde el interlocutor tiene acento asiático es, de por sí, sospechoso. Mientras que hace ya un tiempo anunciábamos que en estas estafas comenzaba la tendencia de tratar que la víctima fuera quien hiciera el contacto inicial, este y otros artículos de Zeltser sugerían un progreso en la sofisticación de las estafas.

Entre los señuelos mencionados se encuentran:

- El uso de bots en tuits para atraer a las víctimas

Es interesante notar su sugerencia de que la naturaleza de los tuits utilizados funciona como filtro, donde se excluye a quienes son expertos en tecnología y así se les ahorra a los estafadores el trabajo de tener que hablar con personas de las que no sacarán dinero y que incluso podrían seguirles la corriente para hacerles perder el tiempo.

No estoy del todo convencido de que se trate de una estrategia pensada a propósito, pero también Cormac Herley de Microsoft presentó una hipótesis algo similar con respecto a la estafa 419 o estafa nigeriana.

Ullrich también menciona que, en el momento en que escribió esa entrada, el número 0800 que se muestra en la captura de pantalla "te llevará a un sistema de ventas que intentará ofrecerte un botón de alerta medial [sic] si tienes 50 años o más". Imagino que por medial (en inglés) quiso decir medical (médico). Las estafas de sistemas de alerta médicos son bastante comunes en los Estados Unidos y en general se asocian a llamadas automáticas, como se explica en los informes de USA Today y TopTen Reviews.

Aunque hasta el momento no encontré que se hayan denunciado estafas similares en el Reino Unido, hay muchísimas otras donde se emplean llamadas automáticas, llamadas inesperadas, servicios de casillas de correo postal y números telefónicos de estafadores de soporte técnico. Y una enorme cantidad de ellas atacan a personas mayores de edad.

- Finalmente, la redirección de dominios que ya no existen

En realidad, constituye una variante del tema tan popular de los mensajes emergentes y mensajes de audio (pero no por ello menos molesto), ya que redirige a la víctima a un número telefónico malicioso en vez a un malware.

Dónde denunciar las amenazas de soporte técnico

Aunque siempre es interesante leer las experiencias que tuvieron nuestros lectores con los scammers de soporte técnico, no estamos en posición de investigar incidentes específicos en profundidad. Existen otras organizaciones interesadas en tus experiencias, que reúnen información complementaria, aunque no tienen necesariamente el objetivo de investigar los eventos.

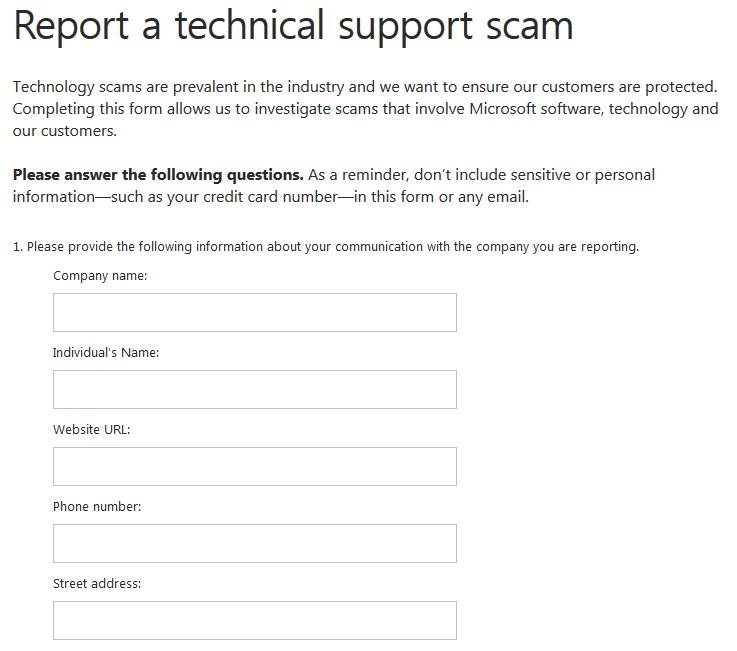

Microsoft investiga

Una persona que dejó un comentario en uno de mis posts anteriores sobre el tema señaló que las estafas de soporte técnico se pueden denunciar aquí, en la página de denuncias y encuestas de Microsoft. Como indica Ken W., además del impacto financiero directo en las víctimas, el hecho de que la mayoría de los estafadores se hagan pasar por personal de Microsoft (u otra empresa asociada de alguna forma) perjudica la reputación real de la empresa, por lo que no es sorprendente que esté buscando más información sobre los estafadores conocidos.

Con mucha razón, el formulario para denunciar la estafa le indica al usuario que no debe incluir "información confidencial o personal, como el número de tarjeta de crédito", pero en la primera pregunta es necesario ingresar datos entre los que se incluyen el nombre de la persona que llamó por teléfono y la empresa que representa, así como la dirección URL, el número telefónico y la dirección postal de dicha empresa. De hecho, es muy común que los estafadores de soporte técnico (a decir verdad, todos los estafadores en general) eviten entrar en estos detalles o simplemente falsifiquen dicha información, pero incluso si parte de la información es falsa, puede tener algún valor para la investigación.

La segunda pregunta es cuándo se realizó la comunicación con la empresa, lo que supongo que puede ser útil en caso de que alguno de los datos que identifique la empresa tuviera algún valor.

La tercera pregunta es si el llamado fue "no solicitado" (un llamado inesperado, como suele ocurrir en casi todos los casos sobre los que recibí comentarios), o si la víctima (o víctima potencial) fue quien se contactó inicialmente con la empresa estafadora. Este es un intento interesante de ampliar el alcance de las investigaciones sobre el fraude de soporte.

Mi propia investigación al respecto se reduce principalmente a las estafas de los llamados telefónicos inesperados, porque son las denuncias que suelo recibir, y solo cuento con tiempo limitado para revisar en Internet y buscar sitios Web y páginas de Facebook que funcionen como señuelos adicionales para los incautos, a pesar de que Martijn Grooten de Virus Bulletin, Steve Burn de Malwarebytes y yo buscamos con detalle ciertos sitos cuando escribimos el post publicado en 2011 y un par de papers para conferencias subsiguientes (en los cuales Craig Johnston también fue coautor) para Virus Bulletin* y CFET**.

Lamentablemente, dichos sitios de señuelos siguen prosperando. En un artículo de Greg Keizer para Computer World, Nat Garrison Jr., un asesor informático de Carolina del Norte, dijo que tres de sus clientes, víctimas de la estafa, habían inicado ellos mismos la conversación con los estafadores.

Dos de ellos estaban tratando acceder al soporte técnico de Microsoft Outlook, y el tercero quería agregar una licencia más a su Office 365. Los tres habían usado Google para buscar el número telefónico del soporte técnico de Microsoft. Todos se conectaron con una persona de marcado acento indio que quería acceder remotamente a los equipos.

Y el alcance del ataque se sigue ampliando. Johannes Ullrich describió un ejemplo de error tipográfico en una entrada del sitio Internet Storm Center, donde al escribir erróneamente http://login.microsoftlonine.com en lugar de http://login.microsoftonline.com, se redirige a la víctima potencial a un sitio que abre una ventana emergente con el mensaje: ‘WARNING Time Warner Cable Customer: your Internet Explorer browser and computer may be compromised by security threats’ (ADVERTENCIA Usuario de Time Warner Cable: su navegador Internet Explorer y su equipo pueden estar infectados con amenazas de seguridad) y muestra un número telefónico de contacto. Ullrich asume que el sitio del estafador busca la dirección IP de la víctima en whois para conseguir el nombre de su proveedor de servicios de Internet.

Quizá sea conveniente citar un pasaje de ese artículo con Martijn y Steve, aunque su alcance es más restringido:

Lo que sí queda claro es que existen un montón de empresas y sitios que ofrecen soporte técnico y, aunque no sean las mismas personas que hacen las estafas con llamados inesperados (lo que en algunos casos parece bastante poco probable), atraen a los visitantes a sus sitios Web basándose en una autenticidad que resulta muy difícil de verificar.

No es tan difícil armarse una o varias cuentas nuevas y páginas de Facebook: desafortunadamente, no hay una forma simple e infalible de detectar las cuentas falsas cuyo objetivo es meramente promocionar un producto o servicio. Incluso cuando una cuenta parece genuina y está bien utilizada, es perfectamente posible que hayan persuadido a la víctima de un servicio clandestino a poner "Me Gusta" como parte de la estafa, y cualquiera puede falsificar un testimonio con fotografías provenientes de bibliotecas y nombres inventados.

Por desgracia, también es probable que cada vez encontremos más páginas de Facebook y de blogs con contenido de descarte o falsificado, que se utiliza con el propósito de dar más credibilidad a los sitios Web cuya autenticidad no resistiría un examen a fondo. Sin embargo, es más difícil rastrear y verificar las cuentas de los sitios de medios sociales que de un dominio registrado, aunque incluso éstos presentan sus desafíos.

La siguiente pregunta apunta (más o menos) a si "la persona con la que usted habló" dijo estar representando a Microsoft. Evidentemente, ésta es la preocupación principal de Microsoft respecto a la mala publicidad, pero también este dato les da la oportunidad de identificar a partners y afiliados clandestinos además de las empresas legítimas que se hacen pasar por sus afiliados. Siempre y cuando, por supuesto, la información provista en la primera pregunta sea fidedigna.

La quinta pregunta es si el estafador accedió a la PC de la posible víctima en forma remota. Mientras que, a veces, el estafador llega a convencer a la víctima de que sabe lo suficiente sobre su PC (por ejemplo, citando el supuestamente "identificador único" CLSID ZFSendToTarget=CLSID{888DCA60-FC0A-11CF-8F0F-00C04FD7D062}) para que le crea que el sistema efectivamente tiene un problema, es bastante esencial en cuanto al "servicio" por el que le va a cobrar.

También es bastante esencial cuando llega el momento de responder la sexta pregunta: "¿La persona con la que habló: quitó, detuvo, deshabilitó o provocó alguna anomalía en el equipo?". Es posible persuadir a alguien remotamente para que provoque algún daño en el equipo o lo infecte con malware, pero las oportunidades de obtener ganancias desde una PC a la cual no tienes acceso son bastante limitadas. Por el contrario, el acceso remoto brinda la posibilidad de solucionar un problema (o, más probablemente, usar la excusa de solucionar un problema) editando o quitando archivos, instalando programas que pueden ser útiles o no, y más que nada dando la impresión de que estás haciendo algo por lo cual vale la pena pagar. Y también, está de más decir, para provocar daños en forma deliberada.

De hecho, la elección de palabras en esta pregunta es un tanto curiosa: si el estafador quita, detiene o deshabilita alguna anomalía (en vez de provocarla), quizá merezca recibir tu dinero. Sin embargo, la séptima pregunta dice "Desde el momento de la interacción, ¿su equipo funciona mejor, peor o igual que antes?". Aquí aparentemente se considera la posibilidad de justificar el pago solicitado por el estafador a cambio de sus servicios. La siguiente pregunta es si el encuestado pagó por el servicio y si pidió un rembolso del dinero o no. La última pregunta es para saber si el usuario estaría dispuesto a que lo contacten en caso de necesitar información adicional.

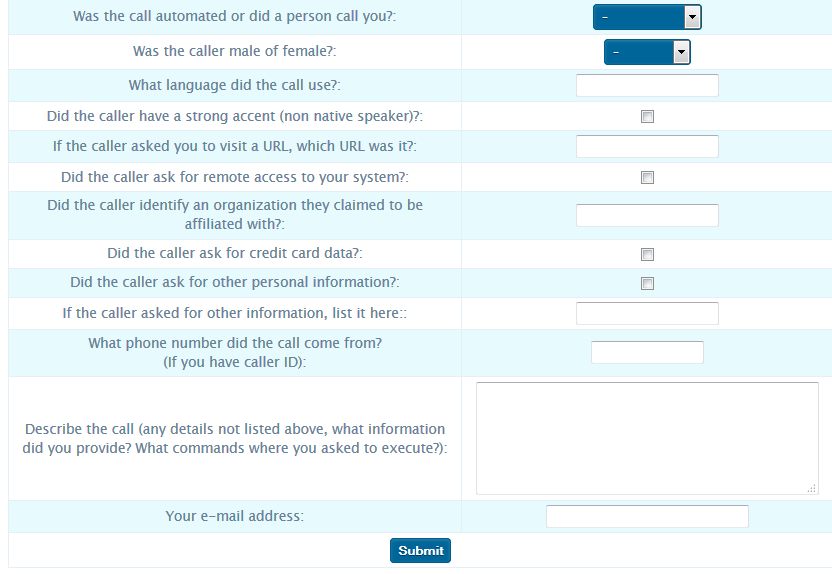

SANS investiga

Naturalmente, este no es el único intento de obtener información sobre este tipo de estafas. El instituto SANS también tiene un formulario activo desde hace tiempo. Lo interesante es que las preguntas allí planteadas son significativamente diferentes a las del formulario de Microsoft, aunque no todas se expresan en forma clara:

- ¿Era una llamada automática o lo llamó una persona?

Las opciones de respuesta son "automática", "personal" o "Sms" (sic). ¿La distinción aquí es entre una llamada directa de una persona real y un mensaje automático donde al finalizar se debe presionar un botón para que lo contacte una persona real? En realidad, las llamadas inesperadas realizadas en las estafas de soporte técnico suelen usar el marcado automático para llamar a varios números a la vez.

Sin embargo, por experiencia propia, el estafador en persona se conecta con el primer individuo que atiende y descarta las demás llamadas. No obstante, existen muchísimas estafas que incluyen la mensajería automatizada: en el Reino Unido, los fraudes de seguro de protección de pagos en general usan un mensaje automatizado para lograr que la víctima conteste. Lo más irritante es que el uso de un mensaje de texto estándar significa que uno debe ponerse en contacto con ellos para enterarse de qué empresa se trata y así poder presentarle la queja.

Nunca me encontré con una estafa de soporte con estas características, pero quizá sea distinto en los Estados Unidos. El Reino Unido y los Estados Unidos presentan diferencias regionales en cuanto a los tipos de estafas y a los servicios de telefonía, lo que puede marcar una gran diferencia.

- ¿El autor de la llamada era hombre o mujer?

- ¿En qué idioma hablaba?

Esto es interesante: es raro escuchar que un estafador de soporte técnico hable en un idioma que no sea inglés, y de hecho existen denuncias sobre estafadores que llaman a países donde el idioma no es el oficial o no es la "lengua materna" y que se rehúsan a hablar en el idioma normalmente asociado con dichos países porque "Microsoft solo nos permite hablar en inglés".

Hace poco, un lector en Suiza nos comentó que el estafador de habla inglesa estaba confundido porque la posible víctima usaba una versión de Windows en alemán.

- ¿El autor de la llamada tenía un acento marcado (no nativo)?

Esta pregunta probablemente tenga mucho que ver con el hecho de que las estafas de soporte técnico casi siempre están asociadas a la India, y las víctimas y los denunciantes mencionan con frecuencia el acento marcado del estafador. Es posible que la preferencia de los estafadores de usar inglés tenga que ver con el hecho de que es el único idioma europeo que sigue siendo un idioma oficial en algunas partes de la India.

- ¿Si el autor de la llamada le pidió que visitara una dirección URL, cuál era?

Esto es claramente una de las cosas útiles que hay que saber en una investigación, en especial si la URL resulta ser propiedad de la organización estafadora. Sin embargo, con frecuencia, lo único que quieren de la víctima es que se conecte a un sitio Web (por lo general, legítimo) desde donde se descarga un software de acceso remoto.

Luego pueden proseguir con la siguiente etapa de la estafa.

- ¿El autor de la llamada solicitó el acceso remoto a su sistema?

Como ya mencionamos cuando analizamos el formulario de Microsoft, es un hecho. Pueden convencerte de que son genuinos sin tener acceso a tu sistema, pero la manera más fácil de ofrecerte un servicio por el cual te pueden cobrar es instalando algo (que puede ser malicioso o no, aunque en general incluye software legítimo pero disponible en forma gratuita desde otras fuentes).

- ¿El autor de la llamada identificó la organización a la cual dice estar asociada?

De ser así, es de mucha utilidad para la investigación.

Las siguientes preguntas se refieren a la información que pidió el autor de la llamada: en particular, si pidió datos de la tarjeta de crédito, pero también si pidió otros datos personales (o no tan personales).

- ¿Desde qué número telefónico se realizó la llamada? (Si usted tiene identificador de llamadas)

Una vez más, es de gran utilidad para la investigación siempre y cuando el número (a) fuera visible y (b) no estuviera falsificado.

- Además hay un campo de texto muy útil, donde se indica lo siguiente: "Describa la llamada (cualquier detalle que no se incluya en la presente lista: ¿Qué información suministró? ¿Qué comandos le pidieron que ejecute?)"

Aunque SANS casi no divulgó información directa sobre los datos aquí ingresados, últimamente publicó bastante información de la estafa en general.

En 2012, Lenny Zeltser editó el boletín de concientización en seguridad de SANS que proporciona un resumen razonable sobre el problema.

A veces es muy fácil quedar atrapado por las insignificancias de las técnicas y los trucos empleados por los estafadores, cuando un consejo sencillo alcanzaría para que las personas puedan protegerse a sí mismas en la mayoría de las situaciones. En la siguiente publicación, resumiremos este tema dando consejos útiles para evitar caer víctima de los scammers de soporte técnico.