Ya es habitual que ante cualquier consulta (y sobre prácticamente cualquier temática), se recurra a los buscadores de Internet para encontrar información, páginas web, fotografías, documentos y demás. Existen varios, algunos más conocidos que otros, aunque en general funcionan de forma similar. Pero, ¿alguna vez pensaste en el espectro de dispositivos móviles como un lugar donde puedan encontrar respuestas?

En esta entrada hablaremos acerca de Shodan, un buscador de dispositivos conectados a Internet.

Esta herramienta tiene la particularidad de indexar resultados de manera diferente a los buscadores habituales: en lugar de mostrar contenidos como fotografías, videos, frases y texto, Shodan recorre el rango de direcciones IP 0.0.0.0/0 y procede a realizar una conexión a los puertos. Es decir, tal como si hiciera un barrido con nmap, muestra lo que no es visible en un sitio web, recurriendo a algo más técnico como un banner grabbing con el cual obtiene información específica de un servidor.

Para hacer uso de este buscador es necesario crear una cuenta personal gratuita (también tiene versión de pago), con la cual se tiene acceso a un número limitado de 100 resultados por búsqueda. Si bien puede parecer un número pequeño, se puede obtener muchísima información.

Veamos cómo usar Shodan.

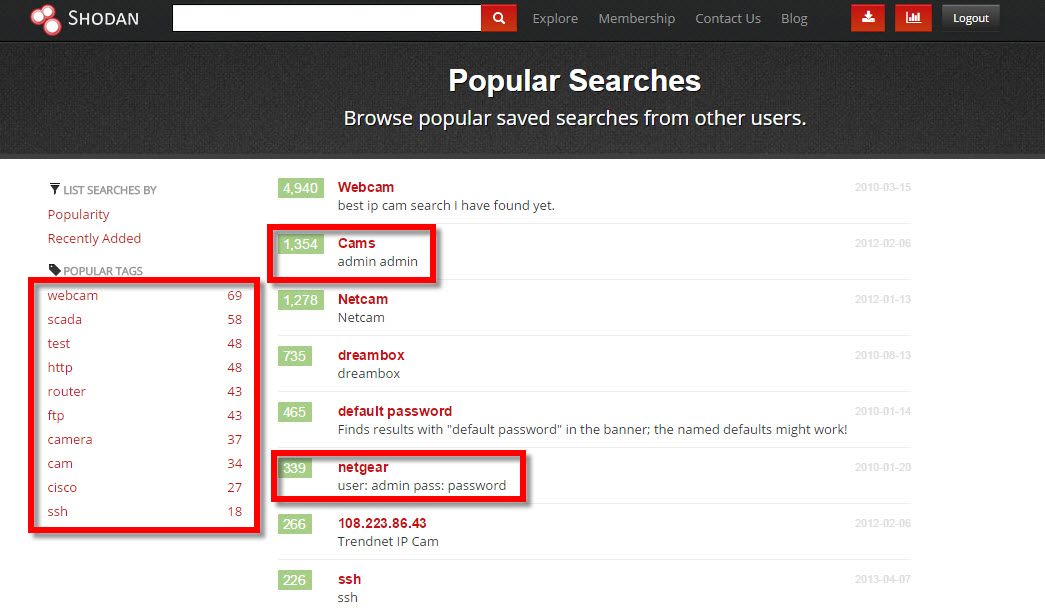

Una vez iniciada la sesión, aparece una pantalla como la que se ve a continuación:

Puede verse en la columna izquierda un directorio de las etiquetas más utilizadas, mientras que del lado derecho se encuentran las sub-categorías, como es el ejemplo de cámaras web con usuario y contraseña “admin” (configuraciones por defecto). También tiene la particularidad de aplicar filtros a las búsquedas realizadas, como por ejemplo nombre de país, sistema operativo y rango de direcciones IP, entre otros.

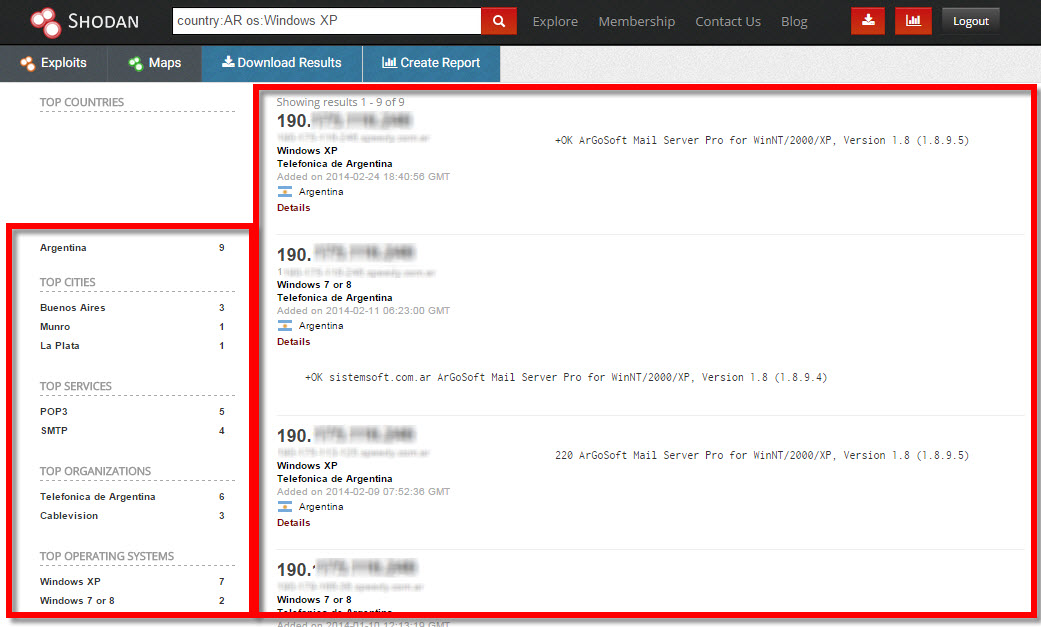

Veamos el ejemplo en la siguiente captura de pantalla:

Solo a modo de ejemplo, realizamos una búsqueda en Argentina (corresponde al filtro country:AR) para que dentro del país, busque equipos conectados con sistema operativo Windows XP (Filtro os:Windows XP).

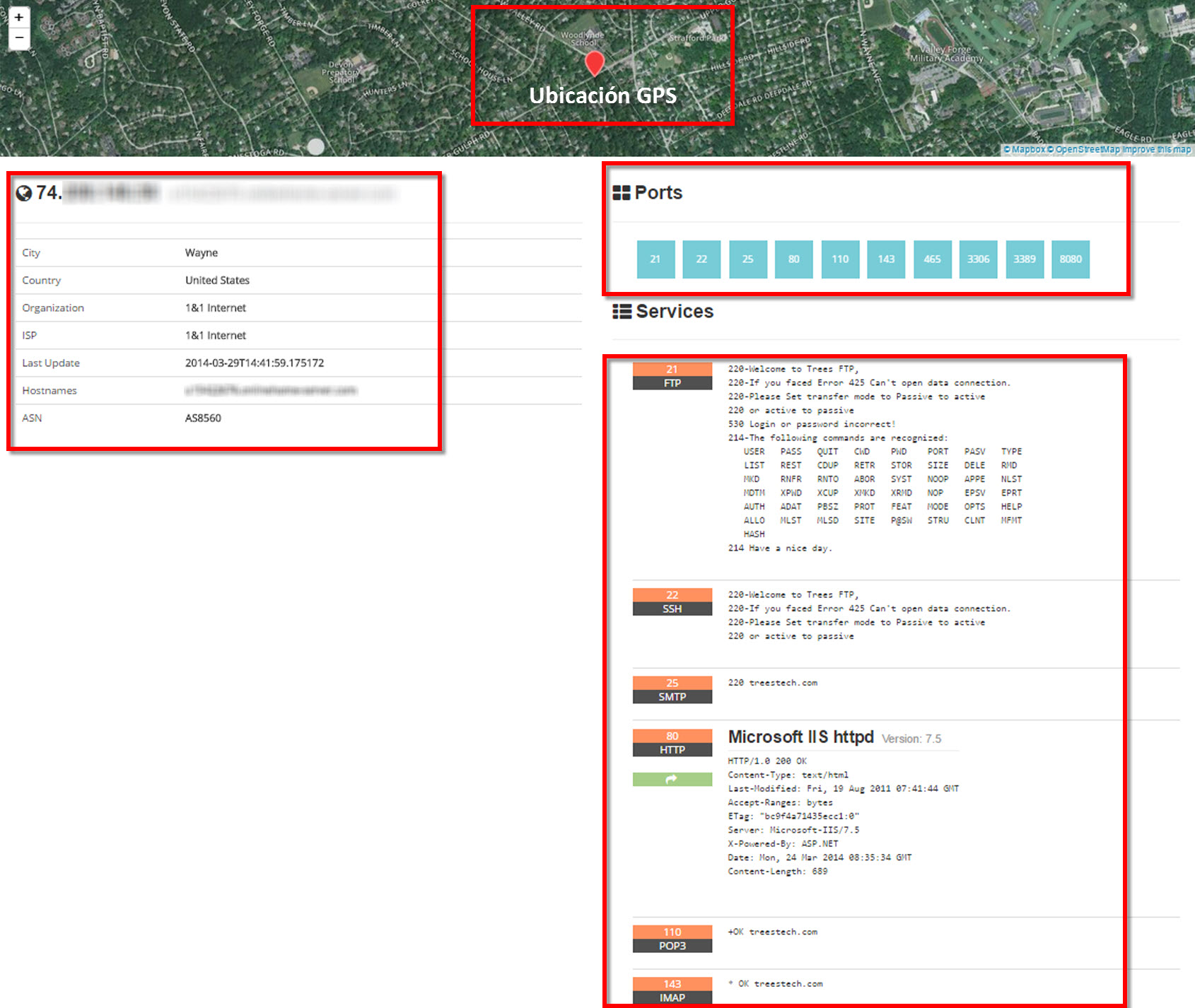

Si se accede a uno de estos resultados que arroja, allí es donde se obtiene mayor información, veamos el siguiente ejemplo:

El ejemplo muestra información de los puertos que tiene abierto este servidor, el proveedor de servicios e inclusive la información de cada uno de los servicios ejecutándose. Este tipo de información se vuelve muy valiosa a la hora de intentar vulnerar un equipo para un atacante, por eso es tan importante tener presente consideraciones como:

- Cambiar usuarios y contraseñas por defecto

- Modificar las configuraciones por defecto, como directorios, paneles de administración y demás

- Modificar los banners de las aplicaciones, para que no muestre información real

- Mantener actualizado el firewall

- Contar con una solución de seguridad instalada y actualizada

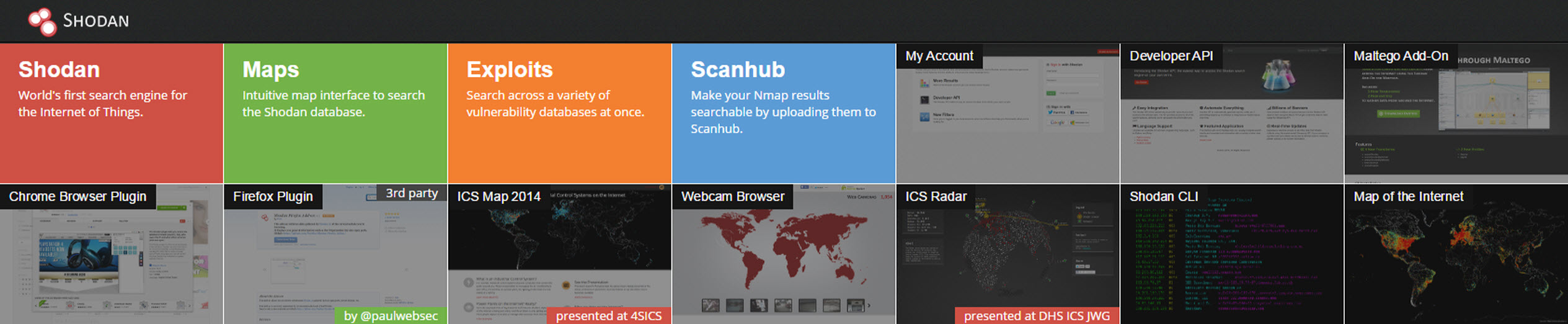

Este buscador ha ido evolucionando e incorporando cada vez más herramientas, inclusive integrándose cada vez con más aplicaciones como Firefox, Chrome y Maltego, entre otros. También incluye algunas funcionalidades extras como mapas haciendo uso de geo localización o búsqueda de exploits.

En la siguiente captura se pueden apreciar las funcionalidades disponibles:

Como vimos hasta aquí, el potencial de este buscador de dispositivos realmente es muy poderoso. No es ninguna novedad entre los ciberdelincuentes, ya que vienen usándolo hace algún tiempo, como fue el caso de las cámaras IP con contraseñas por defecto que mostraban en la web todo lo que registraban. Más allá de si poseen o no contraseñas, se trata de una invasión a la privacidad del propietario, convirtiéndose en actividad ilegal.

Debido que cada vez es más publica la información, la prioridad número uno en prácticas de seguridad debería ser eliminar las configuraciones por defecto en los equipos. Por ejemplo, en el caso de los routers, los usuarios y contraseñas por defecto de cada modelo están al alcance de una búsqueda en Internet.

Si bien al router muchos pueden restarle importancia porque no es donde almacenan sus archivos, deberían tener en cuenta que desde ahí salen todas las conexiones (por ahí también entran), por lo que accediendo a él, un atacante podría modificar las consultas para dirigir a su víctima a sitios de phishing o inclusive a sitios con malware. Por ende, debe tomarse con la misma importancia que una computadora y protegerse adecuadamente, y por eso deberías seguir estos 5 consejos para proteger tu router.

Eliminar configuraciones por defecto, en conjunto con actualizaciones a la última versión disponible, ya sea de aplicaciones o sistemas operativos, hará que se reduzcan los vectores de ataque; te invitamos a usar este tipo de herramientas para comprobar el estado de tu sitio, trabajando proactivamente en la resolución de los problemas que presente. Y todo esto, en conjunto con una solución de seguridad instalada y actualizada constantemente, permitirá que puedas hacer mucho más, disfrutando de la tecnología sin preocupaciones ni limitaciones.