Durante el análisis de códigos maliciosos existen una serie de pasos que todo analista debe seguir para entender qué fue lo que pasó o de qué manera actúa un código malicioso en un sistema. Como parte de esta metodología, muchos de los análisis a los que nos debemos afrontar suelen desarrollarse en equipos de laboratorio, y sin conocimiento previo de cómo llego ese código malicioso al equipo del usuario. En el post de hoy vamos a comentar algunas particularidades de dos códigos maliciosos hallados en un equipo personal y a los riesgos que se enfrentaba la víctima.

Al realizar un chequeo de rutina, un usuario se encontró con una nueva entrada en registro de inicio automático del sistema, ante tal desconocimiento, y revisar la información del archivo al que apuntaba nos encontramos con un archivo con el nombre 1izq0220z.exe detectado por los productos de ESET como una variante de Win32/Spy.Delf. Este troyano cuenta, entre distintas capacidades, con permitirle el acceso remoto al cibercriminal a través de la utilización de RASMAN (Remote Access Conection Manager).

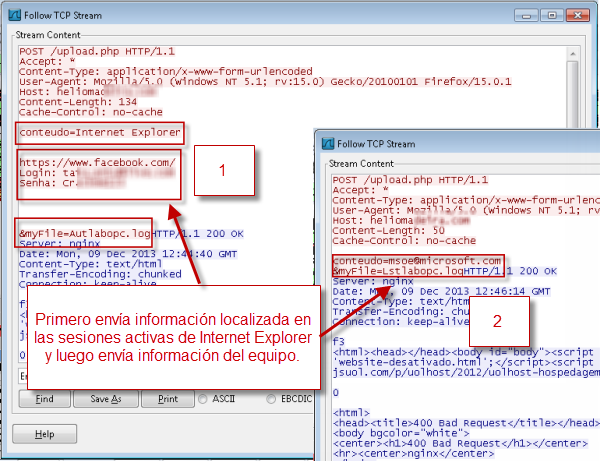

Entre las actividades que es posible detectar de este troyano también podemos destacar que releva información del sistema incluyendo el nombre del equipo, programas instalados y sesiones abiertas para luego enviar la información a una dirección remota. En la siguiente captura podemos observar dos ejemplos de envío de información. El primero son las credenciales de una sesión que se abrió de Facebook en el sistema infectado en el segundo ejemplo envía información del sistema:

La otra amenaza presente en el equipo era una variante de Win32/Spy.Banker, perteneciente a una familia de códigos maliciosos destinada al robo de información bancaria del usuario entre otros servicios. Según el sistema de alerta temprana de ESET esta última amenaza se detectó en más de 20 países entre los cuales podemos encontrar a Argentina, Brasil, Chile, Colombia, Ecuador, México, Perú, y Uruguay entre los pertenecientes a América Latina y fue detectada a principios de Septiembre.

Esta segunda amenaza se registra en el registro de Windows para asegurar su ejecución ante cada reinicio del sistema simulando ser una actualización de Skype:

De esta manera y al igual que lo hemos visto en un gran número de códigos maliciosos puede pasar desapercibido ante los ojos de un usuario poco precavido. En conjunto ambas amenazas son potencialmente dañinas para la privacidad y confidencialidad de la información del usuario. El primer troyano es capaz de brindarle acceso al cibercriminal de manera remota, robar credenciales de sitios de redes sociales y demás, el segundo código malicioso es capaz de extraer información de las cuentas bancarias del usuario y enviarlas al atacante. Esto remarca la importancia de ejecutar análisis periódicos a los sistemas para asegurarnos que ninguna amenaza se encuentra presente. Y ahora, ¿ustedes cada cuánto hacen un análisis de su equipo?