Hace unos días, el Laboratorio de Investigación de ESET Latinoamérica recibió un caso de phishing que afectaba a un banco muy importante de Chile. El caso es particularmente interesante por los elementos que incorpora para generar confianza en el usuario, pero principalmente por la existencia de varias campañas alojadas en el servidor, razón que motiva este post.

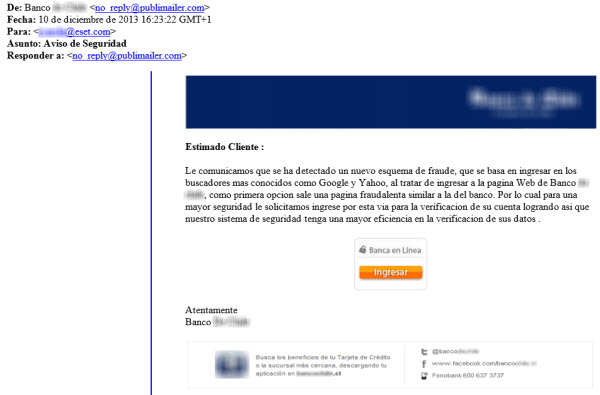

Como en la mayoría de los casos de phishing bancario, el ataque se inicia cuando el usuario recibe un correo electrónico. En esta oportunidad, el falso correo intenta convencer al usuario de la existencia de fraudes mediante el uso de técnicas como Black Hat SEO, y luego solicita que se acceda a un enlace para validar la cuenta del usuario. Puede parecer irónico, pero justamente los atacantes desean generar miedo en los usuarios. Así, si los usuarios piensan que sus datos están en peligro, o que pueden haber sido víctimas de un robo, podrían sentir la urgencia de realizar esta comprobación, sin pensar en las recomendaciones básicas de seguridad, como nunca hacer clic en un enlace de un correo electrónico que solicita datos personales. A continuación se observa el contenido del correo electrónico. Como un comentario adicional, puede verse que hay errores ortográficos y que la semántica de algunas oraciones es confusa:

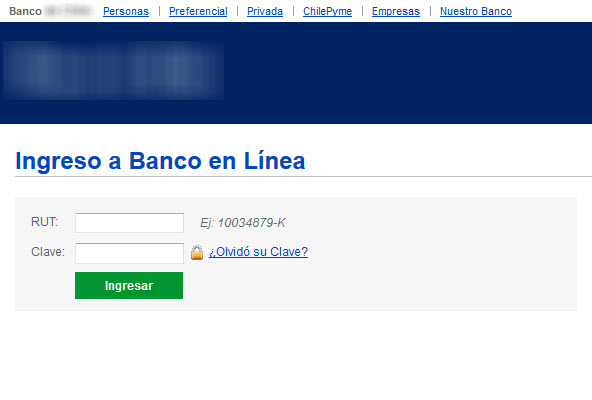

Al seguir el enlace provisto en el correo electrónico se llega a una pantalla en la que se solicita el RUT y la clave del usuario para el ingreso al sistema de banca online de este banco. Cabe destacar que si se observa la barra de direcciones en el navegador, se podrá ver una URL que no se corresponde con la URL del sitio web oficial del banco; este es el primer indicio del ataque. Sin embargo, también debe mencionarse que este sitio falso tiene un mecanismo de comprobación sobre el RUT ingresado, que no permite avanzar ante el ingreso de valores inválidos, o con dígito verificador incorrecto, como 123456789:

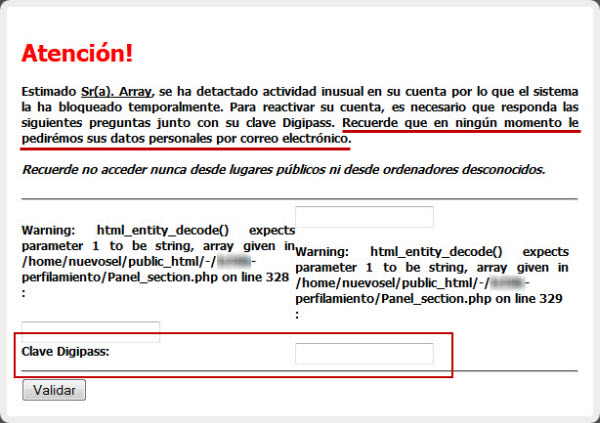

Luego de ingresar un RUT que cumpla con el formato adecuado, y la clave, el usuario será dirigido a la siguiente pantalla:

Luego de ingresar un RUT que cumpla con el formato adecuado, y la clave, el usuario será dirigido a la siguiente pantalla:

Más allá de los errores que se observan en la interfaz, y del nombre erróneo que aparece luego de “Estimado Sr(a)”, lo importante a destacar es la información solicitada: 2 preguntas de seguridad y la clave Digipass, que se corresponde con un token que el banco real otorga a sus clientes en forma física, configurando un mecanismo de doble autenticación. Luego, una vez que la información ha sido enviada a los criminales, se sigue solicitando la clave Digipass bajo un supuesto error. Esto podría continuar así hasta que el usuario desista y cierre la ventana del navegador.

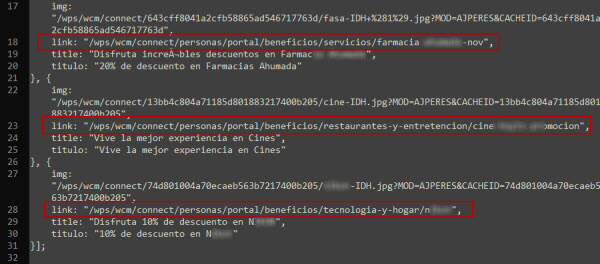

Pero el ataque no termina allí. Analizando el servidor donde estaba alojada la amenaza, el Laboratorio de Investigación de ESET Latinoamérica descubrió varias campañas de phishing que atacaban distintos tipos de entidades, no solamente bancarias. Un extracto del código se observa a continuación:

Es importante mencionar que todos los sitios pertenecientes a las campañas descriptas en este post son bloqueados por las soluciones de seguridad de ESET, con lo cual el usuario podrá disfrutar de una navegación más segura. Sin embargo, debemos insistir en que el usuario también debe aportar lo suyo para combatir estos ataques, no haciendo clic en estos enlaces y no otorgando información confidencial donde no corresponde hacerlo.

Matías Porolli

Especialista de Awareness & Research