Hace algunos días, el Laboratorio de Investigación de ESET Latinoamérica recibió un correo electrónico supuestamente proveniente de Carabineros de Chile, institución de policía uniformada de dicho país. En este post se analiza en qué consiste el ataque y las técnicas de Ingeniería Social que utilizaron los cibercriminales para propagar esta variante del código malicioso Win32/Injector.

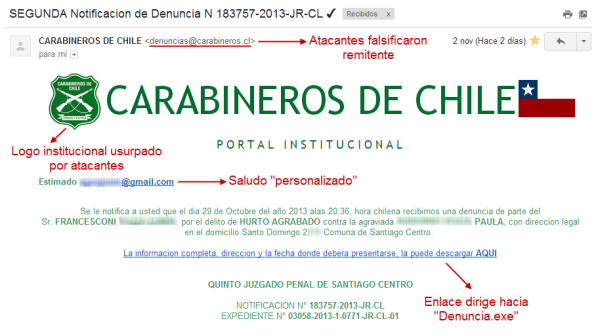

Tal como se mencionó, el mensaje simula provenir de Carabineros de Chile. Para darle legitimidad al texto, los atacantes utilizaron la técnica de “Mail Spoofing”, es decir, la suplantación del remitente empleando una dirección de correo electrónico válida. En el asunto, se explicita que es la segunda vez que se le informa al destinatario que se ha interpuesto una denuncia en su contra. Cabe destacar que la palabra “SEGUNDA” fue escrita íntegramente en mayúsculas con el objetivo de lograr amedrentar aún más al usuario. A continuación se muestra una captura del correo electrónico falso. Para agrandar la imagen se puede hacer clic en la misma:

Si se analizan las distintas técnicas de Ingeniería Social y tal como se puede observar, los ciberdelincuentes usurparon el logo institucional de Carabineros con el propósito de darle mayor credibilidad al ataque. Asimismo, destaca el texto del correo electrónico. Por lo general, los atacantes suelen cometer faltas gramaticales y de ortografía, sin embargo, en esta ocasión y pese a algunos detalles de escritura, la redacción luce bastante convincente. En el escrito se la informa a la potencial víctima que se ha establecido una denuncia por “hurto agraviado” (sic) y que dicha querella habría sido interpuesta por el señor “Francesconi” en contra de una supuesta mujer de nombre “Paula”. También se indica un domicilio que se encontraría ubicado en la calle Santo Domingo, comuna (zona) de Santiago Centro.

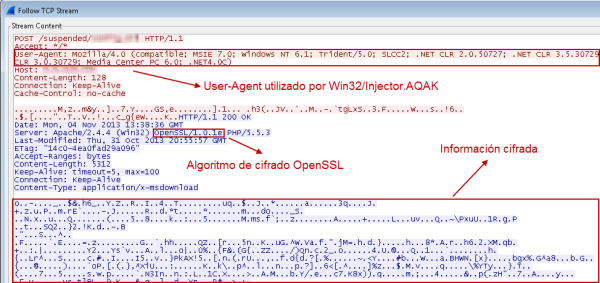

Para finalizar el ataque, en el correo electrónico se incluye un enlace malicioso que supuestamente dirige al usuario hacia información como el lugar en donde deberá presentarse para comparecer ante la justicia. Sin embargo, dicho enlace no hace más que descargar el archivo “Denuncia.exe”. Esta amenaza es detectada por los productos de ESET como una variante de Win32/Injector.AQAK troyano. En caso que el usuario no sea precavido y ejecute el malware, Injector procede a contactar algunos servidores con el objetivo de descargar más amenazas de Internet. Cabe destacar que en todas las conexiones, el código malicioso utiliza un User-Agent (cadena de texto con la que se identifica un navegador y otros programas) específico. De este modo, si se intenta acceder al servidor utilizando un browser estándar, no se podrá lograr la conexión. Además, todas las comunicaciones que realiza esta amenaza, se encuentran cifradas con el algoritmo OpenSSL 1.0.1 con el objetivo de dificultar el análisis y la determinación de la información que el troyano intenta robar. La siguiente imagen muestra parte de una captura de tráfico que se realizó con Wireshark (hacer clic para agrandarla):

Actualmente, algunos de los servidores utilizados para propagar este código malicioso se encuentran dados de baja. Por otro lado, cabe destacar que los ciberdelincuentes utilizan temas de interés mediático o historias que puedan despertar la curiosidad, temor, felicidad, o cualquier otro sentimiento que genere una acción por parte del usuario. Un caso relativamente similar a este en cuanto a la temática, es el falso correo electrónico del Poder Judicial del Perú que propagó malware. Para no convertirse en víctima de este tipo de engaños, se recomienda la instalación de una solución de seguridad y lectura del post Guía para identificar correos electrónicos falsos. Y no está de más recordar una premisa básica en este tipo de ataques: “curiosidad mató al gato”.

André Goujon

Especialista de Awareness & Research