Desde el Laboratorio de Investigación de ESET Latinoamérica se siguió de cerca una campaña de phishing que afecta a usuarios de Perú. En este post se mostrará en qué consisten las amenazas que componen esta campaña, y algunas estadísticas relacionadas con la misma.

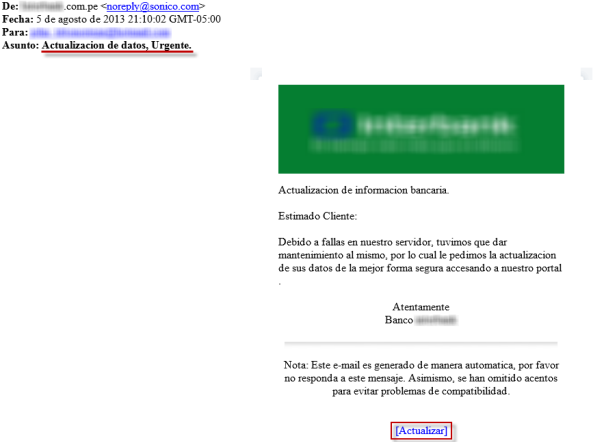

Ayer se recibió en el laboratorio un caso de phishing de una entidad bancaria de Perú. La estrategia utilizada para engañar a los usuarios es la usual: el envío de un mensaje por correo electrónico con un enlace a un sitio falsificado que luce similar al original. Al observar el mensaje recibido, se puede ver que los criminales apelan a “fallas en el servidor”, por lo que solicitan el ingreso de los datos personales en forma “segura”. Además de que este argumento no suena demasiado convincente, al hacer clic en el enlace se dirige a un sitio sin conexión cifrada, lo cual no es seguro. Por último, otro aspecto a destacar es el hecho de que la dirección desde la cual fue enviado el correo no se corresponde con la entidad bancaria. En la siguiente imagen se expone una captura de pantalla con el mensaje:

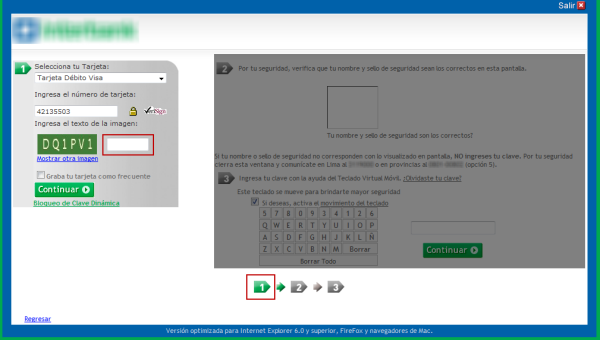

Cuando se coloca el puntero sobre “Actualizar”, se observa que el enlace relacionado está escondido detrás de un acortador. Al hacer clic, el usuario es redirigido a un sitio web que es visualmente idéntico al sitio original de la entidad bancaria suplantada. Sin embargo, si se observa la barra de direcciones del navegador, se puede ver que la URL nada tiene que ver con el banco; es la URL de una empresa de Perú cuyo servidor ha sido vulnerado para almacenar esta amenaza.

Cabe destacar que el caso recibido en el Laboratorio de Investigación de ESET se encontraba activo, pero fue dado de baja a las pocas horas. Al siguiente día se recibió el mismo caso, pero desde otro servidor. Esta amenaza solicita, en su primera etapa, el número de tarjeta de crédito del cliente y el ingreso de un código de verificación. Este último realmente no funciona, y solo ha sido incluido para imitar al sitio original del banco suplantado, como técnica de Ingeniería Social.

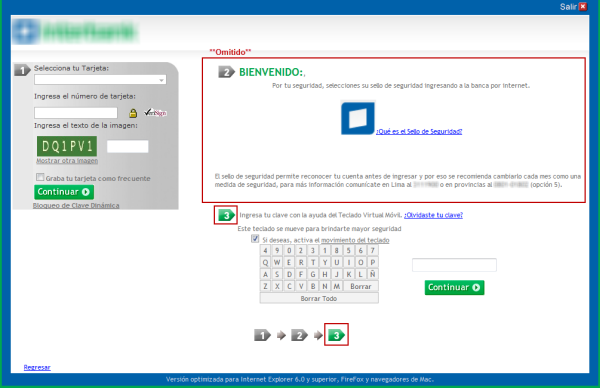

La segunda etapa consiste en la verificación mediante el sello de seguridad, el cual es una imagen que el usuario asocia a su cuenta. Sin embargo, esta amenaza pasa directamente de la etapa 1 a la 3, omitiendo completamente esta verificación. En la tercera etapa se solicita la clave de acceso al sistema de banca online, lo cual se observa en la siguiente imagen:

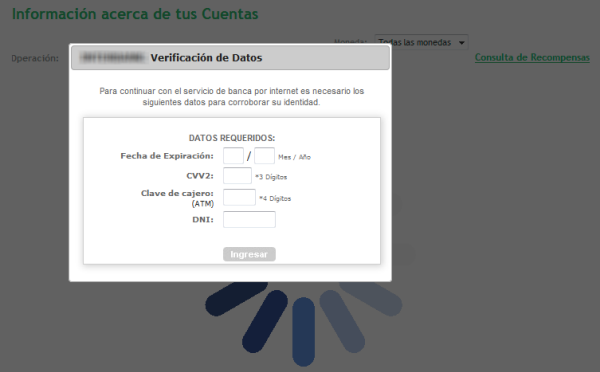

Hasta este punto, los cibercriminales cuentan con el número de tarjeta de crédito del usuario y su contraseña de acceso. Pero no se detienen allí, ya que posteriormente solicitan más datos relacionados con la tarjeta de crédito, lo cual se observa a continuación:

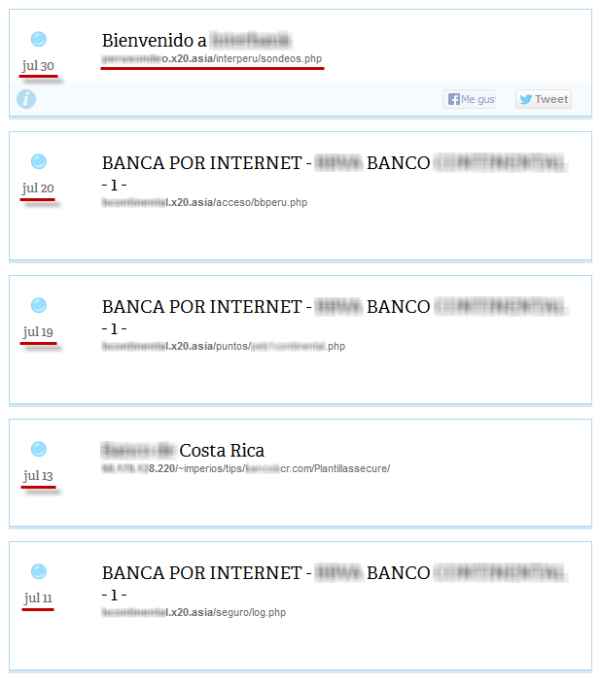

Luego de ingresar dichos datos, el usuario es redirigido a la página home del sitio web original de la entidad bancaria. Lamentablemente, esta es solo una parte del ataque dirigido a usuarios de Perú. Analizando el enlace acortado utilizado, se encontró una cuenta de usuario asociada a estos cibercriminales, por lo que se pudo ver todos los sitios falsificados que han sido utilizados por ellos en los últimos tiempos:

Se observa la existencia de una campaña de phishing enfocada en dos entidades bancarias de Perú, que fue lanzada a mediados de julio, y que tiene su mayor impacto en la actualidad. También se observa el ataque a un banco de Costa Rica, que luego fue dado de baja y no se volvió a subir. A continuación, se muestra una captura de pantalla para el ataque relacionado con la segunda entidad bancaria de Perú afectada por esta campaña:

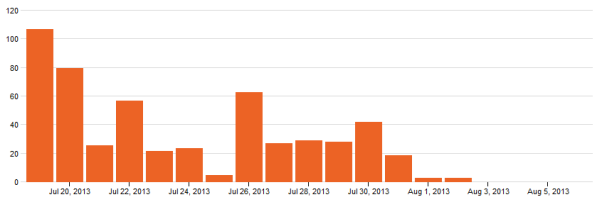

Los datos solicitados al usuario son los mismos que se observaron previamente. Si ahora se analizan las estadísticas relacionadas con esta amenaza, se puede ver, por ejemplo, que para el enlace creado el 19 de julio, más de 500 personas hicieron clic en el mismo. El hecho de que el 85% de los clics provengan de Perú es totalmente lógico, ya que el ataque se corresponde con la filial del banco en ese país. Pero también existen clics provenientes de otros países, dado que esta entidad bancaria tiene sucursales en distintos países en el mundo.

Por último, se observa la evolución de los clics a través del tiempo, para este enlace en particular. El auge se dio en el momento en que se lanzó la amenaza, y se mantuvo activa a medida que se seguían enviando mensajes de correo electrónico. En agosto se dejó de utilizar este enlace, si bien todavía seguía activo en el momento en que se comenzó este análisis.

Durante el mes pasado ya vimos un caso de phishing afectando usuarios peruanos. En este caso, se ha encontrado toda una campaña dirigida a dos entidades bancarias de ese país. Por ello, desde ESET Latinoamérica advertimos acerca de los peligros de este tipo de ataques, y recordamos que una entidad bancaria nunca solicitará información sensible a través de correo, redes sociales, u otros medios electrónicos.

Matías Porolli

Especialista de Awareness & Research