Anteriormente hemos hablado sobre Arachni, una alternativa para auditar aplicaciones web. Esta herramienta provee funcionalidades muy avanzadas y puede ser la solución a muchos problemas de seguridad sobre aplicaciones funcionales en entornos web.

Un tiempo atrás, hablamos sobre un reporte de aplicaciones web cuyas cifras mostraban una realidad poco alentadora en dicho contexto. Debido a esto, es necesario que tomemos medidas y tengamos en cuenta que la seguridad sobre este tipo de aplicaciones es fundamental. En el texto de hoy explicaremos en profundidad como funciona Arachni y que alcance posee.

Instalación

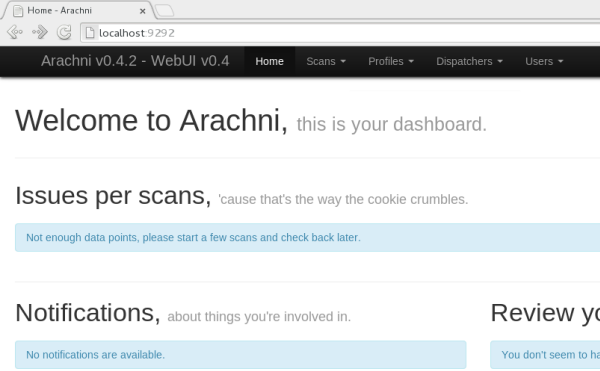

Arachni puede ser descargado libremente desde el sitio web del proyecto. Asimismo, su instalación en sencilla y basta con extraer los archivos en un directorio de trabajo. A continuación se debe ejecutar el comando ./arachni-web para correr el servicio web, que por defecto, trabaja en el puerto 9292.

En esta instancia, es posible iniciar sesión como cualquier otro servicio. En la siguiente captura es posible observar como es la página principal y las opciones de las que dispone:

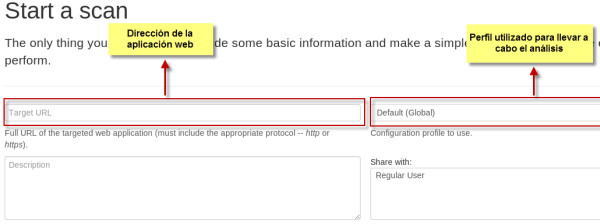

Una característica realmente interesante se corresponde con la utilización de diferentes perfiles con los que cuenta Arachni. Entre ellos, se incluyen el perfil por defecto que apunta a un análisis general. Además existe un perfil que, específicamente, realiza análisis sobre vulnerabilidades de tipo XSS (Cross Site Scripting) y uno para SQL Injection. Además, Arachni permite generar un nuevo perfil de acuerdo a las necesidades del auditor.

¿Cómo llevar a cabo un análisis?

Una vez que se elige el perfil, es posible comenzar el análisis sobre la aplicación web en particular con solo acceder en la sección de “scans”:

Tal como puede observarse en la imagen anterior, en esta etapa es necesario indicar la dirección de la aplicación web que se desea analizar y el perfil que se usará. Asimismo, es posible establecer con que tipos de usuarios se compartirá la información así como también especificar información más detallada sobre el propio análisis.

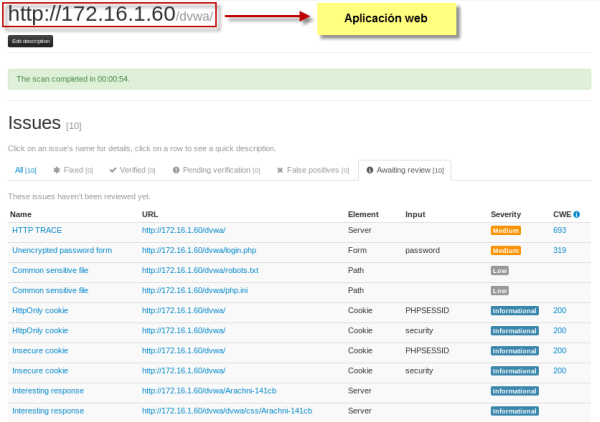

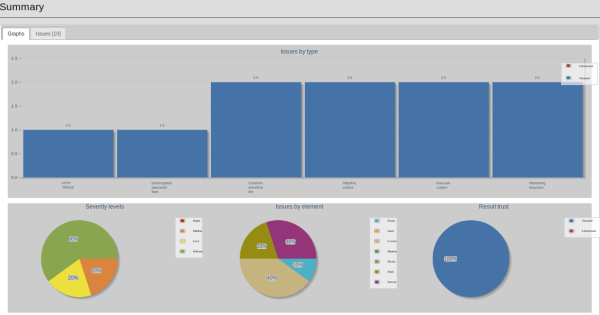

Una vez que el análisis ha finalizado, Arachni ofrece los resultados en una forma muy detallada y cómoda para su lectura. A continuación puede observarse una captura a modo de ejemplo:

La clasificación de los resultados es en base a la severidad que poseen las vulnerabilidades descubiertas. Otro de los aspectos importantes es que esta herramienta informa donde se encuentra el problema sobre la entrada (“input”). Además, informa con el número de identificación correspondiente al Common Weakness Enumeration (CWR).

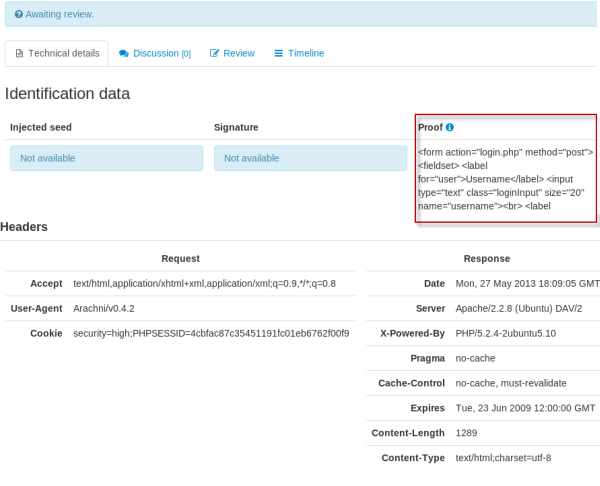

Si se accede a una de las vulnerabilidades en particular, se puede obtener información en detalle. A continuación, puede observarse una captura que informa sobre una vulnerabilidad referida a la transferencia de una contraseña en texto plano:

Generación de informes

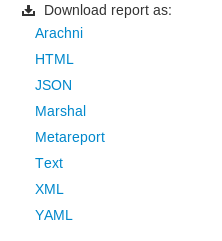

Una de las características más fuertes de Arachni es la posibilidad de generar informes en diversos formatos. La versión en HTML permite obtener una respuesta muy gráfica sobre la situación actual de la aplicación web que ha sido analizada.

Para aquellos usuarios que además sean desarrolladores, Arachni también ofrece informes en formatos aptos para el desarrollo. A continuación puede observarse todos los formatos en los que es posible exportar el informe:

Claramente Arachni es una de las herramientas open source más completas. Además posee módulos que permiten integrarla fácilmente a proyectos propios o ya existentes. De la misma manera, posee un módulo rpc que permite balancear la carga cuando se realizan diversos análisis al mismo tiempo e invocar los mismos de forma remota.

Es común encontrar vulnerabilidades en estos casos, tal como la inyección de comandos en servidores web. Sin embargo, es posible ser proactivos y realizar análisis sobre las aplicaciones web antes de sufrir cualquier tipo de ataque sobre las mismas. La gestión de la seguridad siempre será un pilar importante y nos permitirá anticiparnos a los ataques y evitar males mayores.

Fernando Catoira

Analista de Seguridad