De parte de Mitek, distribuidor exclusivo de ESET en Panamá, hemos recibido un caso de phishing que afecta a un conocido banco de ese país. Además de intentar robar información financiera del usuario, este fraude también busca obtener las credenciales de acceso del correo electrónico de la víctima.

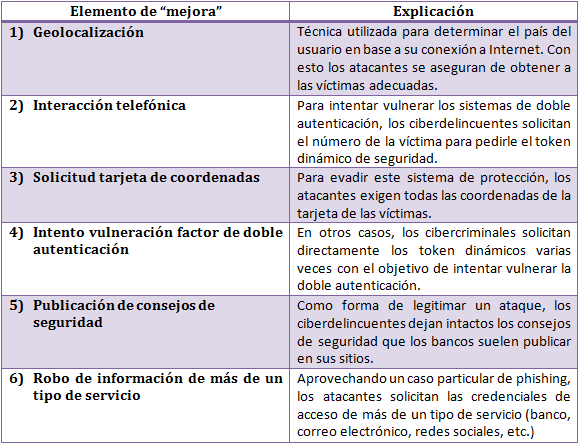

El phishing es una amenaza informática que aunque clásica, continúa siendo ampliamente utilizada por los cibercriminales para obtener rédito económico. Pese a que su modo básico de funcionamiento se ha mantenido inalterado durante los años, los atacantes han ido mejorando algunos aspectos del phishing para hacerlo más eficiente. A continuación se muestra una tabla que explica seis “mejoras” implementadas por los ciberdelincuentes:

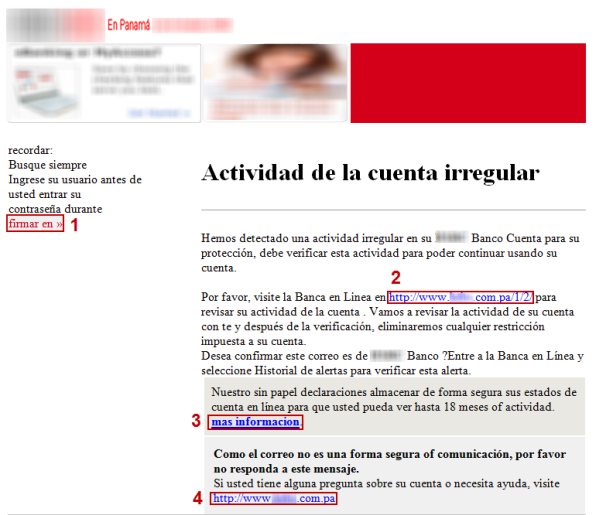

Como se ha podido observar, los cibercriminales emplean técnicas como geolocalización, interacción telefónica, solicitud de tarjeta de coordenadas, intento de vulneración de factor de doble autenticación, publicación de consejos de seguridad, y robo de información de más de un tipo de servicio con el objetivo de optimizar el funcionamiento del phishing clásico. El caso de phishing en el cual hemos podido observar el punto seis llega a través del siguiente correo electrónico:

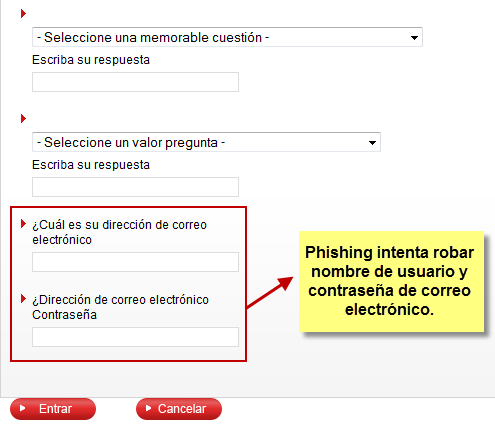

En este caso, los atacantes utilizaron cuatro enlaces maliciosos (marcados en rectángulos rojos) que dirigen a la víctima hacia el sitio fraudulento. Si el usuario no es precavido y sigue dicho hipervínculo, se abre una página en donde se solicita la contraseña de acceso bancario. Posteriormente, los cibercriminales piden datos como la pregunta secreta asociada a la clave y las credenciales de acceso del correo electrónico de la víctima. Cabe destacar que los ciberdelincuentes solicitan la dirección de correo completa (incluyendo arroba y dominio), por lo tanto, prácticamente cualquier servicio de e-mail puede verse afectado:

El uso de un mismo phishing para robar credenciales bancarias y de correo electrónico permite que los ciberdelincuentes obtengan acceso a dos servicios sensibles sin tener que recurrir a la implementación de un segundo fraude y todas las complicaciones que ello implica. Para saber más sobre este tipo de estafa recomendamos consultar la Infografía de phishing y el post sobre el funcionamiento interno de estafas bancarias. Finalmente, la evolución que experimentan algunas amenazas informáticas como el phishing y los códigos maliciosos no siempre va de la mano de una mayor concientización por parte del usuario. En esta línea, es imprescindible que el comportamiento informático de las personas evolucione de forma directamente proporcional a las amenazas.

André Goujon

Especialista de Awareness & Research