El siguiente post es una traducción y adaptación de la publicación All Carberp botnet organizers arrested escrita por nuestro investigador y colega de ESET, Aleksandr Matrosov.

Durante los últimos tres años estuvimos realizando un seguimiento a las actividades realizadas por el grupo de ciberdelincuentes a cargo de la botnet Carberp. Este seguimiento comenzó en el 2009 con las primeras muestras del código malicioso.

El resumen de la primer fase de la investigación puede encontrarse en el documento titulado “Cybercrime in Russia: Trends and issues” presentada en CARO 2011. Este año se expusieron, además, los resultados de los avances de la investigación en el documento titulado “Carberp Evolution and Blackhole: Investigation Beyond the Event Horizon” en CARO 2012.

Durante el período de operación de Carberp, tres grupos de ciberdelincuentes diferentes participaron del mismo. El primer grupo comenzó en el año 2009 y el organizador de dicho grupo tenía una relación directa con el desarrollador de Carberp. El grupo comenzó utilizando software legítimo para el control remoto de los sistemas infectados y robaban dinero de forma manual de aquellos sistemas que se encontraran activos (online). Durante el 2010, el código de Carberp fue vendido al organizador del segundo grupo de ciberdelincuentes y operaron en paralelo con el primero de los grupos.

Para el comienzo del invierno del 2011 la botnet Carberp más grande de la historia fue iniciada por los organizadores de la botnet Hodprot. A finales de Octubre del 2011 se observaron las primeras detecciones de un dropper de Carberp que además contenía un bootkit. Asimismo se realizó un análisis profundo de esta amenaza para contemplar su comportamiento.

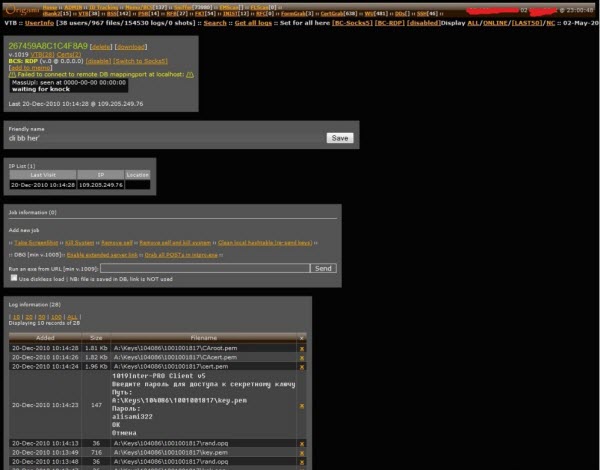

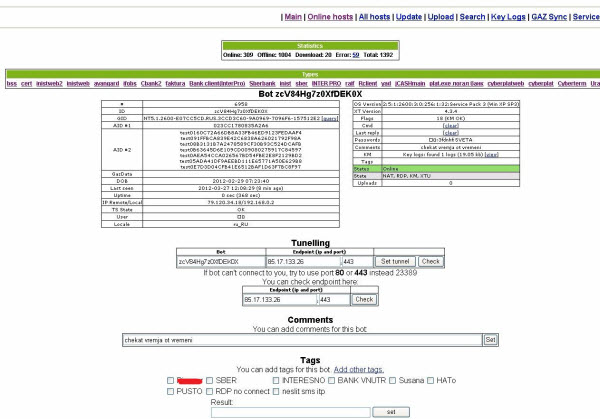

La versión de esta botnet tiene el nombre de “Origami” (codename). A continuación pueden visualizarse capturas del panel de administración:

A fines del año de 2011 comenzó una campaña de infección masiva de sitios legítimos utilizando redirecciones BlackHole (Carberp + BlackHole = growing fraud incidents, Blackhole, CVE-2012-0507 and Carberp). En Abril del 2012 BlackHole dio lugar a la última versión de Nuclear Pack utilizando la técnica de redirección inteligente (Exploit Kit plays with smart redirection).

Durante el período completo, el primer grupo utilizo Win32/Sheldor para robar dinero manualmente y en el año 2011 Sheldor evolucionó a Win32/RDPdoor. La última versión de esta amenaza posee la funcionalidad de detección de tarjetas inteligentes (smartcards) y para la explotación remota de las mismas es posible instalar FabulaTech USB para escritorio remoto (Smartcard vulnerabilities in modern banking malware). En la siguiente captura pueden visualizarse algunas capturas del panel de administración de la última versión de Win32/RDPdoor:

Actualmente, los organizadores de los tres grupos fueron arrestados en Rusia. La noticia sobre el primer arresto fue publicada en Marzo de 2012. Uno de los organizadores del segundo grupo fue arrestado a comienzos de Junio del corriente año. Para finales del mismo mes, el organizador de la botnet “Origami/Hodprot” también fue detenido.

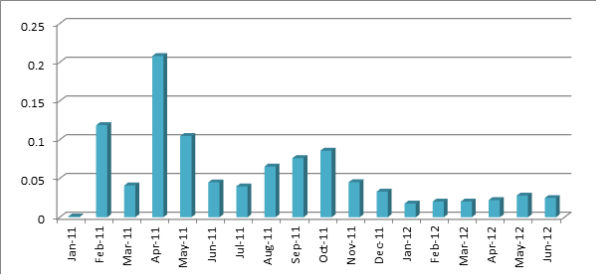

Las estadísticas de Win32/RDPdoor son las siguientes:

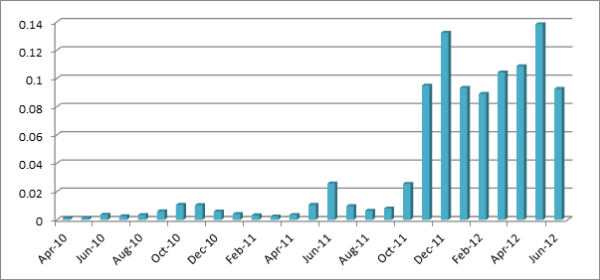

Asimismo, las estadísticas de las detecciones de Carberp son:

A pesar de que los organizadores fueron arrestados, nuestras detecciones no reflejan una caída en cuanto a cantidad. Rusia continúa siendo la región con más detecciones de Carberp y luego de los arrestos mostró apenas una leve disminución. Este fue el único caso donde los ciberdelincuentes que organizaron una botnet realmente masiva, obtuvieron enormes ganancias (millones de dólares) y fueron arrestados.

Traducido y adaptado por:

Fernando Catoira

Analista de Seguridad