El siguiente post es una traducción adaptada al español de la publicación “OS X Lamadai: Flashback isn’t the only Mac malware threat” escrita para ESET Norteamérica por Alexis Dorais-Joncas. El análisis técnico y la creación del entorno de prueba fue realizado por Marc-Étienne M. Léveillé.

Desde la aparición de OSX/Flashback, la primera botnet relativamente masiva para Mac OS X al lograr infectar miles de computadoras Apple, los medios no han dejado de hablar sobre este código malicioso en cuestión, sin embargo, y pese a lo mediático del mismo, nos parece relevante hablar sobre otro malware para esta plataforma pero no desde el aspecto técnico, sino que desde el punto de vista de cómo un botmaster (persona que manipula una botnet), opera una de estas redes y qué hace con una computadora infectada o zombi para obtener información y enviar órdenes de diverso tipo. La muestra elegida para este fin es detectada por ESET Cybersecurity para Mac como OSX/Lamadai.

OSX/Lamadai es un troyano de puerta trasera o backdoor capaz de realizar algunas acciones maliciosas en la computadora de la víctima como descargar y ejecutar ficheros, obtener archivos del equipo zombi, y abrir una consola de línea de comandos. Dejando de lado el aspecto técnico, pasaremos al análisis netamente de monitoreo. Llevar a cabo este tipo de estudios permite que nuestros laboratorios obtengan valiosa información de inteligencia relacionada al modus operandi del atacante que emplea la amenaza. Esto facilita el descubrimiento temprano de variantes nuevas del troyano o incluso familias completamente distintas de malware, y observar ataques de DDoS que suelen realizarse utilizando los recursos de una botnet.

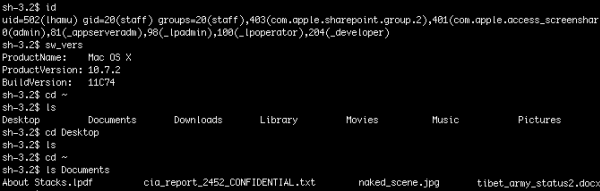

El trabajo realizado fue el siguiente: nuestros investigadores crearon y pusieron archivos falsos en la carpeta personal del usuario creado para la investigación con el fin de observar cómo el operador reacciona frente a estos ficheros. Al cabo de una semana, el atacante realizó la primera conexión. A continuación se muestran los comandos que utilizó el individuo con el fin de realizar un reconocimiento de la carpeta ~/Documents. Para lograr este objetivo usó el comando Unix ls para listar contenidos de directorios.

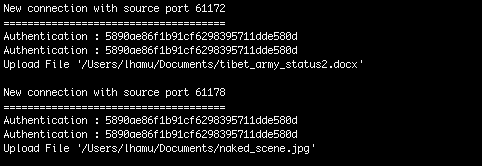

Ahora podemos observar cómo el atacante usurpa documentos supuestamente relacionados al ejército del Tíbet y una foto “sexy”.

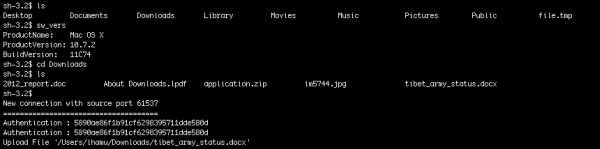

Sumado a lo anterior, vemos un poco más de reconocimiento y el robo de otros archivos del directorio ~/Downloads.

Es bastante interesante notar que el operador de la botnet no robó la totalidad de los archivos del equipo infectado. Los ficheros 2012_report.doc, application.zip e im5744.jpg no fueron si quiera manipulados por el atacante.

Pasaron algunos días en los que el operador sólo envió comandos básicos de conexión a nuestro sistema, probablemente con el fin de determinar si este equipo infectado se trataba de una nueva víctima o no. El comando Unix id sirve para obtener la identidad del usuario y la instrucción sw_vers para determinar la versión del sistema operativo.

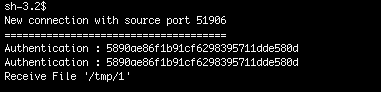

Para continuar ahondando en el modo de operar de esta banda, nuestros investigadores simularon la infección de una computadora nueva con archivos distintos. Poco después de esto, el operador envió una conexión entrante. De forma casi inmediata, el atacante ejecutó un comando para descargar y ejecutar un archivo:

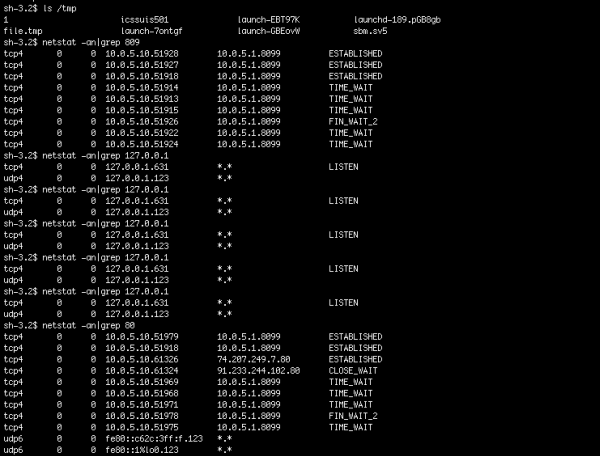

Luego y para probablemente comprobar si esta acción había sido ejecutada exitosamente, el operador utilizó el comando netstat para obtener el estado de redes del sistema como las conexiones y la tabla de enrutamiento.

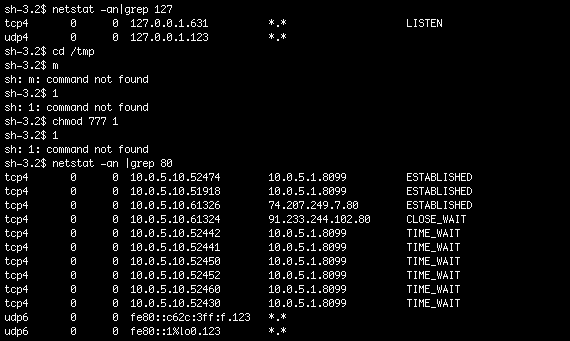

Al percatarse que dicha operación fue infructuosa, el operador intentó ejecutar nuevamente el archivo descargado. Veamos cómo se ve esto:

Así es, se tiene que especificar la ruta del ejecutable cuando /tmp no está en $PATH. En una desesperación total, el operador intentó obtener algunas capturas de pantalla empleando el comando de OS X “screencapture”. Extrañamente, el archivo no se guardó en la carpeta personal del atacante como debiese haber ocurrido. No podemos explicar por qué falló esta acción.

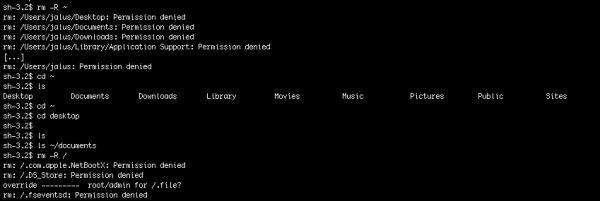

Luego y tras algunas intentos de conexión, el operador inició sesión nuevamente y perdió todo. Envió dos comandos Unix rm utilizados para remover entradas de directorios: uno para borrar la carpeta personal del usuario y el otro para eliminar el directorio raíz del sistema.

Esto concluye la dramática experiencia vivida por este sujeto. Ahora repasaremos algunos detalles técnicos de toda esta investigación. Lo primero realizado fue determinar de qué se trataba ese archivo que el victimario intentó ejecutar en nuestra computadora zombi. Podría tratarse de una variante nueva de OSX/Lamadai o algún código malicioso nuevo e interesante. Sin embargo, los hallazgos fueron menos alentadores. Tras analizar dicho archivo se pudo determinar que era una variante menor de Lamadai configurada para conectarse a un panel de control ubicado en la dirección 127.0.0.1. La interpretación de este hecho genera debate y controversia dentro de ESET y el equipo de inteligencia, no obstante, el argumento más aceptado es que el operador se dio cuenta que se trataba de un equipo zombi de monitoreo y quiso despistar a nuestros investigadores. Quienes se mantienen más escépticos al respecto opinan que de ser así, el operador hubiese removido el malware directamente y no a través de la creación de una nueva variante. Otro aspecto que se pudo determinar tras esta investigación y prueba fue que OSX/Lamadai efectivamente posee capacidad de persistencia pero sólo funciona en versiones de OS X 10.5 y 10.6. La última versión 10.7.2 limita esa característica del malware, sumando otro motivo más para mantener actualizado el sistema operativo de una Mac.

Traducido y adaptado por:

André Goujon

Especialista de Awareness & Research