La semana pasada les comentamos acerca de un código malicioso que suponiendo ser una notificación de Facebook se propagaba a través de correos falsos. Hoy vamos a compartir con ustedes el análisis realizado por el Laboratorio de Análisis e Investigación de ESET Latinoamérica de esta amenaza detectada por ESET NOD32 Antivirus como Win32/VB.NRE que intenta convertir al equipo en parte de una botnet. Observaremos cómo es que este código malicioso infecta el sistema y luego se contacta con el panel de administración.

En primera instancia para que un equipo sea infectado, el usuario tuvo que haber caído víctima del engaño, descargar y ejecutar el troyano. Recuerden que la Ingeniería Social se utiliza para llamar la atención de las víctimas potenciales. Aquellos que no cuenten con buenas prácticas para navegar en Internet ni una solución de seguridad podrían verse expuestos a este tipo de ataques.

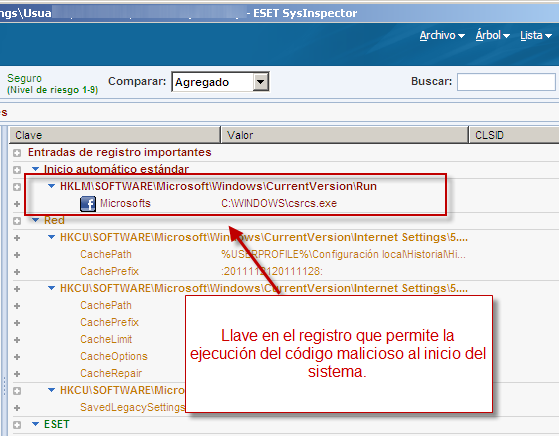

Cuando se ejecuta el archivo, el usuario no ve la postal, lo que en realidad sucede es que este archivo se ha agregado al inicio automático del sistema e además se contactará con el Centro de Control (C&C) de la botnet para recibir nuevas órdenes, veamos qué es lo que sucede en cada una de estas dos etapas. A través de un análisis dinámico del troyano se pudo determinar dónde se almacena una copia de si mismo:"C:Windowscsrcs.exe". Esta información se pudo corroborar utilizando ESET SysInspector, una herramienta de diagnóstico de ESET como se puede observar en la siguiente imagen:

Una vez que se conoce la ubicación del archivo se puede eliminar de manera manual, además es recomendable borrar la entrada del inicio automático. Anteriormente ya habíamos comentado que tan común es esta técnica entre las estrategias de los cibercriminales con el objetivo de ejecutar su código malicioso desde el inicio del sistema.

Una vez que se conoce la ubicación del archivo se puede eliminar de manera manual, además es recomendable borrar la entrada del inicio automático. Anteriormente ya habíamos comentado que tan común es esta técnica entre las estrategias de los cibercriminales con el objetivo de ejecutar su código malicioso desde el inicio del sistema.

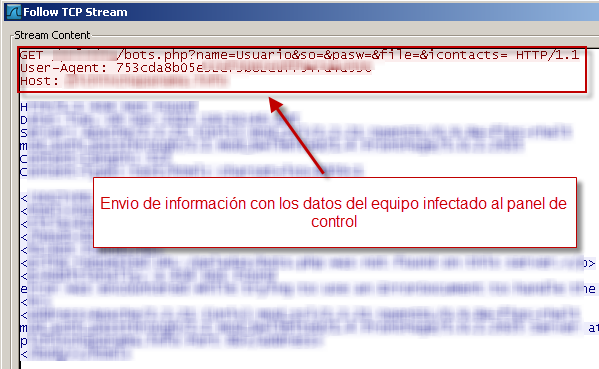

Por otra parte este troyano se contacta con el panel de control de la botnet enviando información acerca del sistema operativo, usuario, clave y la dirección IP a la cual pertenece el nuevo equipo zombi. Con esta información el botmaster puede identificar de manera unívoca a los equipos que están bajo su control y acceder a sus recursos de manera remota. Otro de los puntos a tener en cuenta acerca de este comportamiento es que la conexión se realiza desde el equipo infectado hacia la dirección URL remota a través del protocolo HTTP en el puerto 80. Con este comportamiento se hace más complejo que un firewall detecte la actividad anómala.

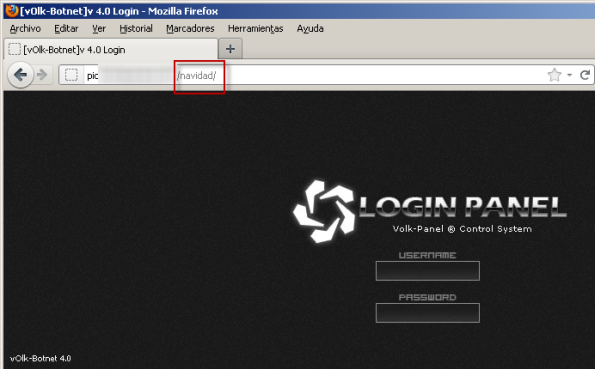

En la captura anterior se observa el tráfico saliente hacia el panel de administración y todos los datos que mencionamos anteriormente. Una vez que se activa el equipo zombi como parte de una botnet Volk en su versión 4.0, el atacante podrá utilizar el sistema para el robo de credenciales de acceso a la banca electrónica, envió de spam u otras actividades maliciosas.El método GET utilizado al enviar los datos permite desacargar otros archivos ejecutables y almacenarlos en los archivos temporales de Windows para su posterior ejecución. Por último podemos observar que el panel de administración de eta botnet se encuentra activo:

Una vez más este tipo de actividades de propagación fueron reportadas en la región como así también la detección de redes de computadoras zombis que atentan contra usuarios de Latinoamérica. Para evitar este tipo de situaciones es necesario contar con una solución antivirus con capacidad de detección proactiva como así también poder identificar correos falsos y nunca abrir los archivos adjuntos sin antes analizarlos.

Pablo Ramos

Especialista en Awareness & Research