Los delincuentes están siempre atentos acerca de qué metodologías utilizar para sumar nuevas víctimas a su negocio. Esta vez, analizaremos un engaño realizado a conductores argentinos a través de la foto-multa para despertar inseguridad en los usuarios y convencerlos de que su vehículo contiene varias contravenciones sin pagar. Para aumentar la credibilidad, adjuntan al correo electrónico las “fotos” del vehículo siendo sorprendido durante las infracciones.

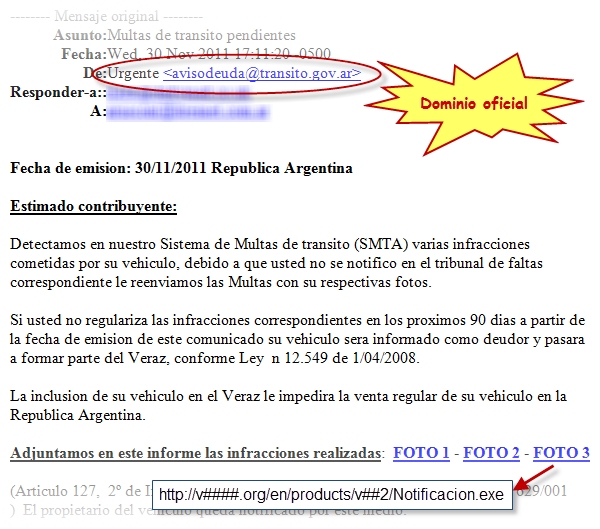

Si observamos detenidamente, nos encontramos que utilizan de remitente dominios oficiales para respaldar su engaño, en este caso: transito.gov.ar.

Al pie del mensaje, se encuentran los enlaces dirigidos a las "fotos" con las cuales los infractores podrán reconocer su vehículo. Hemos visto que utilizan varios dominios diferentes para propagar su malware. En este correo, por ejemplo, las tres fotos están vinculadas al mismo archivo: Notificación.exe. Eso permite al atacante tener siempre tres posibilidades de infección por usuario. Además, aumenta el tiempo de vida del ataque ya que solo cuando todos los enlaces hayan sido reportados, el correo va a dejar de representar una amenaza.

El archivo en cuestión, es reconocido por ESET NOD32 Antivirus bajo el nombre de Win32/TrojanDownloader.Banload.QNK Troyano. Como su nombre lo indica, se trata de un troyano bancario empaquetado en UPX que se utiliza para robar información sensible. Al ejecutarse, busca correos electrónicos dentro de los archivos WAB (libreta de direcciones de Windows) del directorio <Unidad>Documents and Settings.

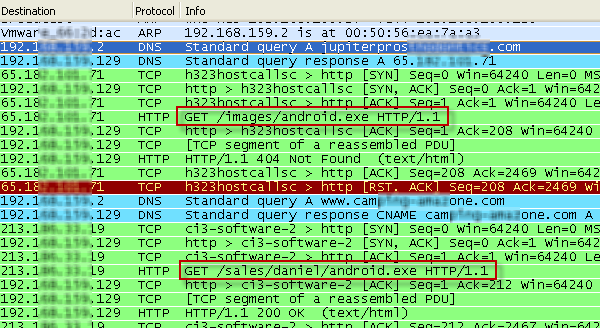

Ahora pasemos a analizar el tráfico que genera en su ejecución. Podemos observar como hace dos peticiones de conexión, en líneas celestes, a dos páginas dadas:

En la primera, envía la petición DNS sobre el dominio que le devuelve la IP 65.18X.XXX.71. A partir de ahí, comienza la negociación, en líneas verdes, del protocolo en tres pasos para establecer la conexión. Una vez recibido el ACK de respuesta, se realiza una petición GET para descargar el archivo android.exe. Luego, se cierra la conexión con un RST como se puede visualizar en la línea roja. En el segundo caso, el procedimiento es similar, con la única diferencia que busca descargar el archivo desde otro dominio.

El archivo que descarga es el mismo. De hecho, ESET NOD32 lo detecta como Win32/SpyBanker.WVW. Este troyano tiene un comportamiento similar al anterior. Está empaquetado en UPX y se utiliza para robar información sensible. Además, tiene la capacidad de enviar la información recopilada a una máquina remota y trabaja sobre dominios HTTP. Entre sus variantes, hemos visto que roba contraseñas, números de las tarjetas de coordenadas, nombre de usuarios y claves de acceso (PIN).

Como pueden observar, es un ataque que se vale de muchos recursos para lograr su objetivo. Por lo tanto, les recomendamos a nuestros usuarios utilizar siempre el sitio oficial del gobierno para realizar consultas sobre sus infracciones de tránsito.

Raphael Labaca Castro

Especialista en Awareness & Research