El siguiente post ha sido escrito y desarrollado por nuestro compañero Josep Albors, de Ontinet (distribuidor exclusivo de ESET para España), y reproducimos aquí una adaptación de su contenido, a partir del hallazgo de una nueva variante de Zbot en propagación.

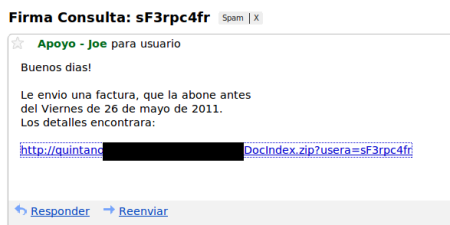

Es bastante frecuente que, entre los miles de correos que recibimos en nuestros laboratorios, aún encontremos alguno que intente propagar códigos maliciosos para hacer que nuestro sistema entre a formar parte de una red de ordenadores zombis (botnet). El método no es nada nuevo, pero con un poco de ingeniería social se puede hacer picar hasta al usuario más precavido. El caso que analizamos hoy empieza con la recepción de un correo en español que dice así:

Tenemos un correo genérico que a muchos usuarios no les dirá nada, pero a quienes hayan realizado una compra recientemente o a muchos departamentos comerciales o administrativos, les resultará bastante interesante. Como hemos visto en el cuerpo del mensaje, se proporciona un enlace desde donde descargar la supuesta factura. Cabe destacar que los enlaces que hemos revisado pertenecen a dominios legítimos que han visto su seguridad comprometida y que están sirviendo malware sin saberlo. Una vez pulsamos sobre el enlace, procederemos a la descarga del archivo, de nombre DocIndex.zip.

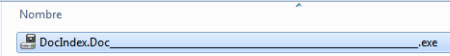

Nuestro navegador nos ofrece guardar el archivo, que viene comprimido en formato zip para ocultar su verdadera extensión. Una vez descargado y descomprimido, observamos que el fichero usa la clásica técnica de la doble extensión para confundir al usuario. Sin embargo, el icono utilizado no es del documento de Word, por lo que puede que muchos usuarios empiecen a desconfiar del archivo descargado en este punto:

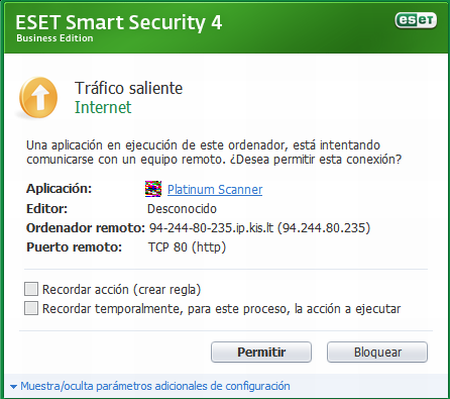

Si seguimos adelante y ejecutamos el archivo, es probable que nuestro antivirus nos avise. En el caso de las soluciones de seguridad de ESET, este código malicioso es detectado como un troyano Win32/Spy.Zbot.YW, pero para seguir con el análisis, desactivamos la protección residente (acción nada recomendable) y vemos cómo, nada más ejecutarse, el código malicioso intenta establecer una conexión a una dirección concreta. Podemos observarlo detenidamente en la siguiente captura del aviso proporcionado por el cortafuegos de ESET Smart Security:

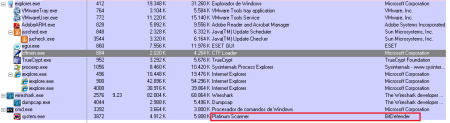

Como sin una conexión a Internet el análisis de este malware no tendría mucho sentido, decidimos darle permisos para recibir y enviar datos y, ya de paso, echamos una ojeada al proceso que se inicia usando la utilidad Process Explorer (clic en la imagen para ver en mayor tamaño):

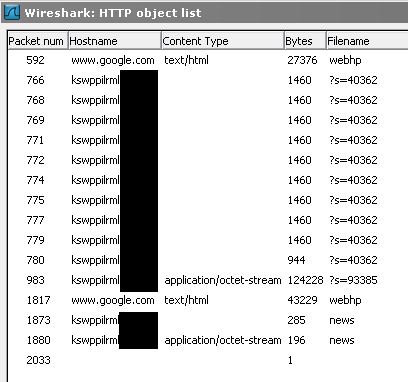

Como dato curioso, vemos que el proceso system.exe se identifica como Platinum Scanner y dice ser propiedad de la empresa antivirus BitDefender, lo cual es totalmente falso. Esta técnica es usada en algunos casos para engañar al usuario que busca manualmente procesos maliciosos para eliminarlos. Al ver un proceso que se identifica como algo que proviene de una reputada empresa, lo normal es que el usuario medio no le preste mayor atención. No obstante, si seguimos con el análisis de las comunicaciones con una aplicación tan útil como Wireshark, podremos ver todas las conexiones entrantes y salientes que se realizan y aislar las del malware para averiguar a qué dominio y dirección IP se conecta.

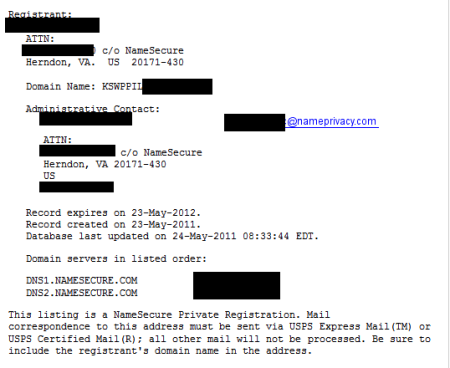

Una vez hemos identificado el servidor de la botnet que envía los datos a todas las máquinas infectadas, podemos averiguar más datos, como quién registró ese dominio, su dirección física o la fecha en la que se registró. Estos datos pueden servir, en el caso de que sean reales, como prueba para presentar una denuncia y, en el caso que nos ocupa, vemos cómo el dominio se registró hace apenas dos días, justo cuando empezamos a observar los primeros correos que contenían el enlace de descarga del malware.

El caso que acabamos de analizar no es aislado y son muchos los administradores de botnets que usan este tipo de técnicas para aumentar el número de ordenadores controlados. Como ya hemos avisado en anteriores ocasiones desde el laboratorio de ESET en Ontinet.com, la tendencia actual es crear muchas botnets de tamaño reducido en lugar de grandes redes de ordenadores zombis. Esto dificulta su detección y, sabiendo que cada vez hay kits de creación y gestión de este tipo de redes más accesibles para usuarios inexpertos, esperamos que sea una tendencia que se incremente a corto y medio plazo. A nosotros, como usuarios, nos toca defendernos de la mejor manera posible, instalando una solución de seguridad adecuada con antivirus y cortafuegos pero, sobre todo, observando los indicios que nos pueden hacer diferenciar un fichero inofensivo de un código malicioso.

Josep Albors