En este último tiempo, desde el Laboratorio de Análisis e Investigación de ESET Latinoamerica, seguimos encontrando pruebas de la afirmación que hizo Pierre-Marc Bureau sobre como seria el futuro de las botnets. Pierre-Marc predijo que las grandes botnets tenderían a desaparecer, cosa que hasta ahora viene ocurriendo. Basta recordar los casos de Mariposa, Wadelac , Bredolab, Koobface y Coreflood para darse cuenta que esas predicciones fueron acertadas.

Que las grandes botnets estén siendo desmanteladas, no quiere decir que vayan a desaparecer en su totalidad, solamente cambiaran sus objetivos y sus estrategias de ataque. Cosa que esta sucediendo actualmente.

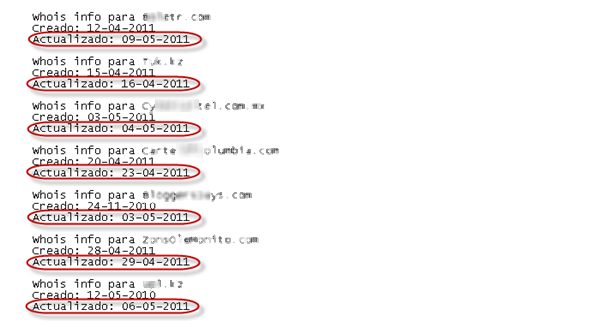

En estos últimos meses, recibimos muchas muestras del troyano Win32/Spy.Zbot de diferentes variantes. Este troyano pertenece a la botnet Zeus, cuyo objetivo principal es el robo de información a los usuarios. Todas las variantes analizadas tienen las mismas características, se conectan a un solo servidor con el objetivo de bajar un archivo de configuración con la información necesaria para realizar el ataque. Algunas de las direcciones de servidores y sus fechas de alta a los cuales se intentan conectar son las siguientes :

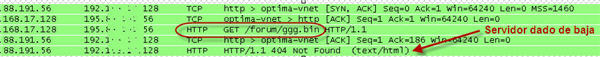

Notemos que la fecha de alta de los servidores es muy reciente. Algunos de ellos están dados de baja y otros siguen activos.

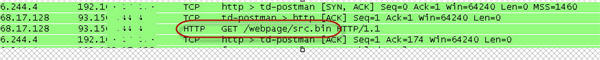

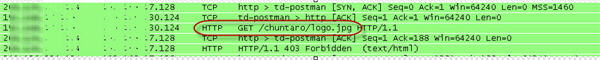

Como dijimos anteriormente esta botnet opera conectándose a un servidor y descargando un archivo de configuración el cual contiene un script con las instrucciones del ataque. Algunos archivos utilizados son de extensión .jpg , .bin , .csv y .js , claro esta que nunca debemos fiarnos de las extensiones de archivos solamente para identificar un binario, ya que en la mayoría de los casos se les cambia la extensión, en un intento muy básico de camuflar el verdadero tipo de archivo.

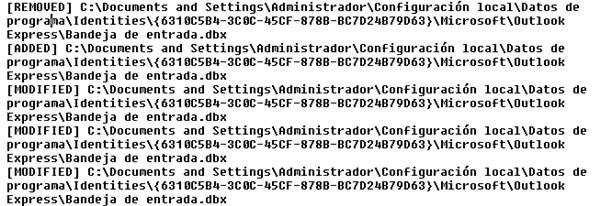

En el registro de Windows realiza varios cambios: crea entradas que le permiten ejecutarse al inicio del sistema operativo, modifica los parámetros de seguridad del Internet Explorer y modifica archivos pertenecientes al cliente de correo Outlook Express para robar información de los contactos.

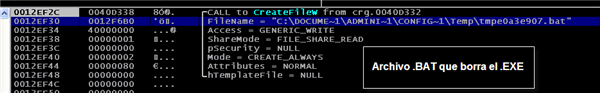

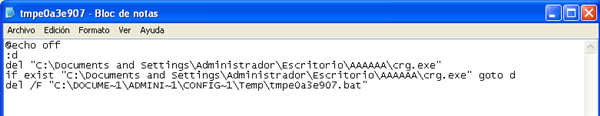

Para ocultar su identidad crea un archivo .bat en la carpeta TEMP para eliminar el archivo original, de esta manera luego de la infección borra su rastro. Antes de borrarse, una copia del archivo original se almacenara en otra parte del disco para permitirle al cliente permanecer activo.

Estas muestras pertenecen al troyano Zbot que es detectado por ESET Nod32 Antivirus como Win32/Spy.Zbot. Están orientadas a lo que pareciera ser un ataque a un objetivo especifico, su finalidad seria la de robar información sin importar tanto la permanencia de la infección. Esto podemos decirlo ya que estas muestras son actuales y los servidores a los que se conecta ya no están en funcionamiento. Una causa posible podría deberse a la liberación del código de Zeus/Zbot ocurrida hace unos meses, la cual, en teoría, cualquier persona solo podía llegar a tener pagando por ella. Con ese código en sus manos, cualquier programador podría crear una variación de este malware, lo que posibilitaría que grandes cantidades de diferentes variantes de esta amenaza salgan a la luz.

Juan Esteban Forgia

Malware Analyst