Muchas veces los ataques informáticos parecen aislados, parece que no tuvieran una correlación unos con otros o incluso que los cibercriminales cambian su manera de actuar entre una campaña de propagación de códigos maliciosos y otra. A veces esto no es así, y es por ello que en esta oportunidad vamos a mostrarles un poco cómo los atacantes suelen accionar de manera organizada para lograr la mayor cantidad de infecciones posibles.

Desde hace unos meses atrás y con cierta periodicidad venimos reportando un ataque de phising masivo en Brasil, el mismo intenta robar las contraseñas de acceso de más de 16 sitios de la banca electrónica de este país. Cuando les comentamos de este ataque, mencionamos los números de esta amenaza, ahora quizás hacer una repaso cómo actúan estos atacantes...

A comienzos de febrero compartimos con ustedes el primer reporte de este ataque que se propagaba a través de falsos correos electrónicos y tenía como objetivo un total de 63 direcciones URL repartidas en 3 servidores cuya dirección IP se encontraba en oriente, específicamente en China.

Desde el primer reporte de esta amenaza, realizado por Claudio Cortés Cid a principios de Febrero, hasta el día de hoy; desde el Laboratorio de Análisis e Investigación de ESET Latinoamérica hemos efectuado un seguimiento del mismo, y hemos detectado más de 11 campañas de propagación de este ataque:

- 1 de febrero - Video de un policía que abusa de menores en Río de Janeiro

- 22 de febrero - Video de un policía que abusa de una menor

- 3 de marzo - Video de un cortocircuito que provocó la muerte de 15 personas

- 15 de marzo - Video del equipo de rescate en el terremoto de Japón

- 28 de marzo - Video de un cura abusando de un menor

- 4 de abril - Video acerca de un cura abusando de menores

- 7 de abril - Video de un ecologista abusando de menores

- 18 de abril - Video del tirador en la escuela brasilera

- 28 de abril - Video de un policía que abusa de una menor

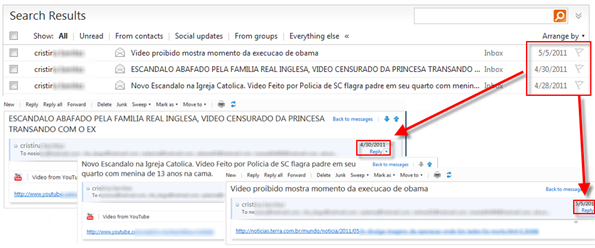

- 30 de abril - Video de la Boda Real y la princesa con su ex-novio

- 5 de mayo - Video prhibido de la execución de Osama Bin Laden

En cada una de las campañas realizadas para distribuir este código malicioso, los atacantes realizaron un envío masivo de correos electrónicos falsos desde cuentas de usuario cuyas credenciales habían sido robadas. ¿Cómo hicieron esto? Con el uso de Ingeniería Social. Mediante el uso de esta técnica engañan a los usuarios para llamar su atención y lograr que accedan a un enlace malicioso que los lleva a la descarga de malware.

Como dijimos anteriormente, hasta la fecha de hoy hemos detectado 11 campañas de propagación de esta amenaza en donde se hizo uso de sucesos como el terremoto en japón, la boda real y hasta la reciente muerte de Osama Bin Laden, entre otros.

Una vez que el equipo del usuario ha sido infectado con distintos códigos maliciosos, la amenaza ya se encuentra activa para efectuar el robo de información, principalmente apuntando a los datos de las cuentas bancarias del usuario.

Una cronología de este ataque nos demuestra cómo los ciberdelicuentes se organizan para propagar sus códigos maliciosos a lo largo de la red, la periodicidad con la que actúan para infectar a tantos equipos cómo les sea posible. Siempre es recomendable al usuario contar con una solución antivirus con capacidad de detección proactiva en conjunto con buenas prácticas para navegar por Internet.

11 campañas de propagación en 3 meses, ¿cuándo ocurrirá un nuevo ataque?

Pablo Ramos

Especialista de Awareness & Research