Como les comentamos la semana pasada, el mundo de Android fue alterado por la aparición de una gran cantidad de aplicaciones maliciosas publicadas en Android Market. El principal causante de esta revuelta es un troyano conocido como DroidDream, que llevo a Google a intervenir y tomar cartas en el asunto.

Este código malicioso cuenta con una serie de características bastante especiales, que le permiten extraer información del dispositivo. Sin embargo, su mayor logro es que fue publicado en el Android Market, embebido en varias aplicaciones oficiales, por lo que consiguió ser descargado por más de 50.000 usuarios.

Una de las aplicaciones infectadas fue BowlingTime, publicada por el desarrollador "Kingmall2010", una de las tres cuentas de desarrolladores bloqueadas por Google. Las otras dos cuentas que han sido bloqueadas por publicar aplicaciones maliciosas son "Myournet" y "we20090202". En la siguiente imagen podemos ver una captura de la aplicación:

Una vez descargada y ejecutada por primera vez, la aplicación realiza cambios importantes en la configuración del dispositivo, con el fin de obtener permisos de administrador (root) entre otras. Este punto es más que importante ya que una aplicación con permisos de root puede realizar cualquier tarea dentro del sistema, como en este caso, la descarga de otras aplicaciones maliciosas.

Para adquirir permisos de root se utilizan los exploit packs conocidos cómo exploid o rageagainstthecage, los cuales se encuentran embebidos en el código de la aplicación y son ejecutados para vulnerar el equipo y realizar tareas maliciosas. Sólo pueden ser vulnerados dispositivos que ejecuten versiones de Android anteriores a la 2.3, también conocida como Gingerbread. La última versión del sistema operativo de Android no es vulnerable a esta amenaza.

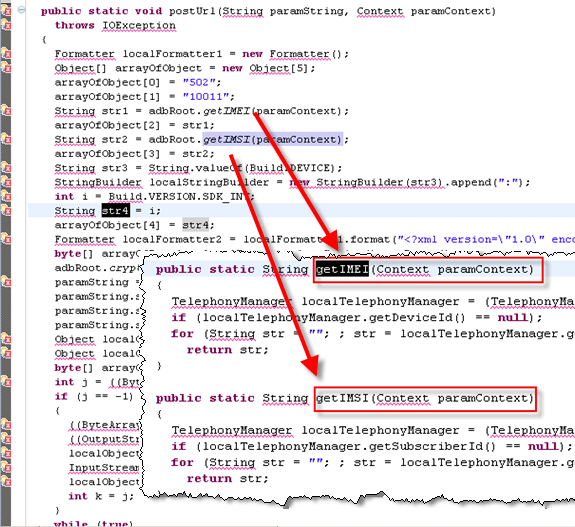

Cuando un dispositivo infectado ejecuta la aplicación se realiza el envió de datos, entre ellos el IMEI (International Mobile Equipment Identity, en español Identidad Internacional de Equipo Móvil) y el IMSI ( International Mobile Subscriber Identity, en español Identidad Internacional del Abonado a un Móvil). Dentro del código maliciosos se pueden observar los métodos en los que recopila la información y la envía a una dirección remota en conjunto con la versión del SDK.

Como se comentó anteriormente esta amenaza puso en jaque la seguridad del Android Market, forzando a Google a intervenir y eliminar las aplicaciones maliciosas . Para lograr tal cometido debieron hacer uso de una funcionalidad que les permite realizar la desinstalación remota de aplicaciones.

En el blog de dispositivos móviles de Google se comentó cómo actuaron al respecto y el motivo de tal decisión. En él comentan que a los usuarios que han sido infectados se les informará mediante un correo electrónico qué es lo que ha sucedido y cuáles la aplicaciones han sido eliminadas.

Nos encontramos ante un quiebre en la seguridad móvil, este caso no hace más que demostrar cómo los desarrolladores de códigos maliciosos están utilizando los dispositivos móviles para propagar sus amenazas. En esta ocasión fue Google quien tuvo que salir a dar respuestas a sus usuarios, quienes en su mayoría se encontraban expuestos a esta amenaza.

Es por ello que se recomienda a los usuarios de Android estar al tanto de las amenazas existentes para esta plataforma, investigar acerca del desarrollador de las mismas, leer los comentarios de la aplicación y contar con buenas prácticas para el uso de dispositivos móviles.

Pablo Ramos

Especialista de Awareness & Research