Finalizamos con esta entrega esta triada de post donde compartí con ustedes las principales tendencias en (in)seguridad para el 2011, las cuales recuerden que pueden ver completas en el informe "Tendencias 2011: las botnet y el malware dinámico". Luego de haber mencionado las tres tendencias más importantes para el 2011 (redes botnet, malware multi-plataforma y BlackHat SEO Social), vale destacar que otras "tendencias" lo serán también, no por lo novedoso o explosivo de sus estrategias o metodologías, sino simplemente por ser la continuidad de algunas técnicas o metodologías que ya han sido tendencia en años anteriores.

Aquí están, estás son, las tendencias de siempre:

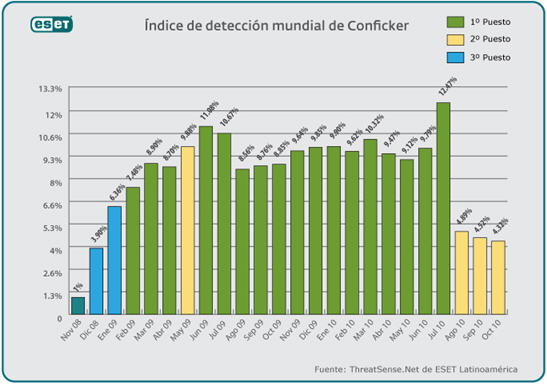

- Vulnerabilidades de software: los gusanos que aprovechan vulnerabilidades de software seguirán siendo, sin lugar a duda, uno de los vectores de infección más importantes, ya que permiten la ejecución de código sin la intervención del usuario, y por lo tanto la infección puede pasar desapercibida para la víctima hasta que no aparezcan síntomas en el sistema. En este contexto, las vulnerabilidades del tipo 0-day (sin parche de seguridad disponible) representan una oportunidad para los atacantes, y que seguirá siendo aprovechada a medida que estas aparezcan. En casos ocurridos durante 2010, como el del gusano Stuxnet, ESET Latinoamérica detalló la cronología del ataque, indicando sus analistas que se concretaron “16 días desde la publicación de la vulnerabilidad hasta la existencia de un parche definitivo por parte del fabricante, ventana de tiempo durante la cual varios códigos maliciosos aprovecharon, causando numerosos problemas a entornos informáticos y atentando contra la seguridad de la información”. Solo aquellos usuarios que utilizaron software antivirus con capacidades proactivas de detección, como ESET NOD32, estuvieron protegidos durante esa “ventana de tiempo” en que la vulnerabilidad estuvo a disposición de los atacantes para propagar sus amenazas.Sin embargo, no solo las vulnerabilidades 0-day son aprovechadas por los atacantes, sino también cualquier tipo de estas es una oportunidad para los desarrolladores de malware. Por ejemplo, el gusano Conficker está en actividad desde octubre del 2008, y más de dos años después sigue en actividad, ocupando los rankings realizados por ESET Latinoamérica en cuanto a los códigos maliciosos más detectados mes a mes:

- Ingeniería Social: independientemente de la plataforma que se esté utilizando, detrás de la pantalla siempre hay un usuario, y por lo tanto siempre existe la alternativa de que se utilicen técnicas de Ingeniería Social, para engañar al usuario y propagar amenazas. Especialmente cuando se trate de asociación a hechos de relevancia, la utilización de estas técnicas seguirá siendo utilizada por los atacantes durante el 2011. Por ejemplo, para el próximo año ya se conocen algunos hechos que seguramente serán aprovechados por los creadores de malware, como la Copa América de fútbol, el Mundial de Rugby (los eventos deportivos suelen tener especial éxito para los atacantes) o eventos políticos, como las elecciones que se desarrollarán en Argentina y Perú el próximo año.

- Privacidad y redes sociales: otro aspecto que seguirá siendo foco de preocupación de los usuarios durante el año entrante es la privacidad expuesta en las redes sociales. Las aplicaciones y costumbres tendientes a exponer la información personal de los usuarios (con su propio consentimiento) seguirán aumentando, y la educación de los usuarios para el cuidado de su información será primordial en este aspecto.

- Malware regional en Latinoamérica: la región de Latinoamérica ya no es meramente una receptora de malware y ataques, sino también está en crecimiento el desarrollo de códigos maliciosos y otras amenazas en la región, otro aspecto que seguirá su desarrollo en los próximos años. Durante 2010 se generaron ataques de todo tipo en la región, desde aquellos basados en la Ingeniería Social, como ocurrió este último semestre con los mineros chilenos (o a principio de año con el terremoto en el mismo país), o la situación política en Ecuador y Venezuela, todos ellos aprovechados para propagar malware; la continuidad en la generación de troyanos bancarios en Brasil; y también varios países de la región (como Argentina y Brasil) destacándose a nivel mundial en el envio de spam e incluso la creación de botnet en países como México o Argentina.

De esta forma, finalizamos el compartir a través del blog algunos resúmenes de lo que fue el informe completo “Tendencias 2011: las botnet y el malware dinámico“. Les recomiendo una vez más que lean el informe completo donde encontrarán más información estadísticas sobre todas las tendencias presentadas. Esperamos como siempre que esta información les haya sido de utilidad, para estar más protegidos antes las amenazas informáticas que nos acecharán durante el próximo año.

Sebastián Bortnik

Coordinador de Awareness & Research