Luego de la masiva repercusión que tuvo, y que aún tiene, la vulnerabilidad 0-Day (CVE-2010-2568) que es activamente explotada en este momento por dos códigos maliciosos catalogados por ESET NOD32 como Win32/Stuxnet.A y LNK/Autostart.A; son muchos los descubrimientos y novedades que surgen en torno a esta amenaza, debido a la criticidad que representa la vulnerabilidad en cuestión, pero que en definitiva terminan siendo un tanto ambiguos creando solo confusión.

Bajo esta situación y para una mejor comprensión de lo que realmente representa esta amenaza para cualquier sistema de información, responderemos algunas preguntas genéricas que buscan aclarar el panorama.

¿En qué consiste la vulnerabilidad en LNK?

La vulnerabilidad, catalogada en la lista CVE como CVE-2010-2568, afecta a la familia de sistemas operativos de Microsoft, aparentemente, a partir de Windows XP. Esta consiste en explotar una debilidad que se encuentra en la forma en que Windows analiza los enlaces directos (archivos con extensión LNK) a través del Explorador de Windows.

En base a esto, un atacante podría ejecutar cualquier tipo de código malicioso a través de un ícono de acceso directo, en el momento en que se procede a la apertura de una carpeta, manipulado para tal fin.

¿Cómo funciona la explotación?

La versión original de esta vulnerabilidad (que como todo exploit nació como una PoC – Prueba de Concepto) consiste en la manipulación maliciosa de un archivo .lnk (correspondiente a los accesos directos) que enlaza a un archivo del tipo DLL. Ambos códigos maliciosos son detectados por las soluciones de ESET como Win32/Exploit.CVE-2010-2568 (el rootkit) y LNK/Exploit.CVE-2010-2568 (el exploit) respectivamente.

De todas formas, debido a la manera en que Windows, a través de la shell, procesa las instrucciones del archivo LNK, el proceso de infección se activa aún sin la intervención del usuario; es decir, sin que el usuario ejecute manualmente el archivo.

¿Cómo está siendo explotada?

La vulnerabilidad está siendo explotada a través de códigos maliciosos. Hasta el momento se han descubierto dos tipos de malware (un troyano y un gusano con capacidades de rootkit) catalogados por ESET como Win32/Stuxnet.A y LNK/Atostart.A.

De todos modos, el código del exploits ya ha sido publicado por lo que no se descarta la posibilidad de que en corto plazo aparezcan nuevas variantes de estas amenazas o bien nuevas familias de malware específicamente diseñadas para propagarse a través de esta vulnerabilidad.

¿Qué vectores de propagación se están empleando?

Los códigos maliciosos están siendo propagados a través de la funcionalidad de Windows que permite la apertura y ejecución automática de dispositivos (AutoRun/AutoPlay), especialmente a través del puerto USB. Con lo cual, el vector de ataque de momento es a través de estos dispositivos haciendo uso del archivo Autorun.inf.

Sin embargo, el exploit puede ser empleado a través de cualquier tecnología de información, siendo altamente probable que en los próximos días comience a ser incluido en el crimeware del tipo Exploit Pack para su explotación masiva y a gran escala.

¿Qué zonas geográficas son las más afectadas?

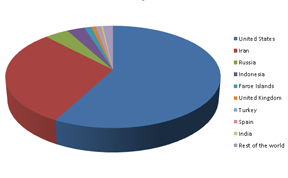

Según nuestro Sistema de Alerta Temprana, ThreatSense.Net, Estados Unidos e Irán son los países donde Win32/Stuxnet.A poseen de momento la mayor tasa de éxito en cuanto al proceso de infección, seguidos por Rusia e Indonesia con un porcentaje de explotación mucho menor.

Aún así, debido a la facilidad con la que puede explotar la vulnerabilidad a través de malware, es probable que, si no se toman los recaudos de prevención necesarios, las tasas de infección en Latinoamérica se incrementen.

¿Cuál es la tendencia en torno a esto?

Actualmente en el ámbito del crimeware, los paquetes desarrollados para reclutar zombis a través de exploits, como por ejemplo, Liberty Exploit Pack, AdPack, el legendario MPack o Neon Exploit System, entre muchos otros, constituyen una de las piezas fundamentals para la generación de botnets. Por lo que muy probablemente, el exploits en cuestión terminé formando parte por defecto de este tipo de crimeware.

Además, la propagación de códigos maliciosos a través de dispositivos USB cuenta con una gran aceptación entre los desarrolladores de malware y al igual que muchas otras amenazas similares, Win32/Stuxnet.A seguirá empleando este medio como vector de ataque.

Detalles sobre Win32/Stuxnet.A

En principio, este código malicioso ha sido desarrollado para atacar ciertos componentes críticos del sistema SCADA (Supervisory Control And Data Acquisition), un sistema que permite controlar procesos industriales complejos y críticos de un país como por ejemplo la infraestructura de energía eléctrica, y que generalmente se encuentra en la mira de los atacantes en conflictos de guerra virtual.

Específicamente, los programas SCADA objetivos de Win32/Stuxnet.A y LNK/Autostart.A son SIMATIC® WinCC y SIMATIC® Siemens STEP 7 de la empresa SIEMENS.

Por otro lado, las primeras versiones públicas de Win32/Stuxnet.A, estaban firmadas como certificadas por la empresa Realtek Semiconductor Corp; sin embargo, una nueva versión ha sido detectada por los investigadores de ESET, compilada el 14 de Julio de 2010, pero que a diferencia de la anterior, el certificado se encuentra firmado empleando como cobertura el nombre de la empresa JMicron Technology Corp.

Palabras finales

Al igual que otras oportunidades, los códigos maliciosos dejan en evidencia la importancia de implementar tecnologías informáticas y medidas de seguridad eficientes en absolutamente todos los entornos corporativos.

Conficker, a finales del año 2008 nos dejó mucha enseñanza: Sin embargo hoy sigue siendo una amenaza que no se despega de los primeros puestos con tasas de infección muy altas y a nivel global. Del mismo modo la vulnerabilidad en MDAC (MS06-014) que cuenta con solución desde hace cuatro años. Esto debería reforzar aún más los niveles de concientización en las compañías para valorar en su justa medida la importancia de prevenir infecciones.

Con total seguridad, la incidencia de este código malicioso en el ámbito de seguridad seguirá causando motivos para debatir, por lo que este episodio… continuará!

Sin embargo, los usuarios de ESET NOD32 no deben preocuparse por estos códigos maliciosos ya que los mismos son detectados de forma proactiva desde un principio.

Jorge Mieres

Analista de Seguridad